Omdat e-mail een cruciaal communicatiekanaal blijft, zal het DMARC-beleid voor zowel bedrijven als particulieren alleen maar belangrijker worden. DMARC betekent voluit Domain-based Message Authentication, Reporting en Conformance. Het betekent een grote sprong voorwaarts in e-mailbeveiliging.

DMARC biedt een kader voor eigenaars van e-maildomeinen om beleidsregels te publiceren over de manier waarop hun e-mails moeten worden geverifieerd, waardoor een betrouwbaarder ecosysteem voor e-mail wordt gecreëerd. Het implementeren van DMARC betekent dat organisaties hun merk, werknemers en klanten proactief kunnen beschermen tegen op e-mail gebaseerde bedreigingen.

En hoewel het geen wondermiddel is voor alle e-mailgerelateerde beveiligingsproblemen, is DMARC een cruciaal hulpmiddel in de strijd tegen phishing en e-mailspoofingaanvallen. In dit artikel gaan we in op het DMARC-beleid, hoe het te implementeren, de uitdagingen en voordelen en waarom je voor onze gehoste DMARC-oplossing zou moeten kiezen voor het implementeren van het beleid.

Belangrijkste punten

- DMARC is een essentieel e-mailverificatieprotocol dat helpt bij het beschermen van domeinen tegen phishing en spoofing.

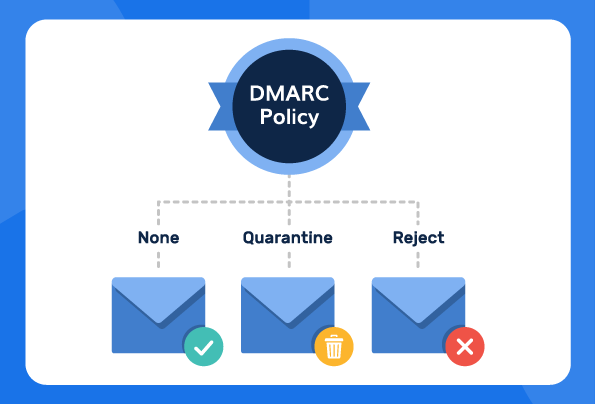

- De drie DMARC-beleidsopties zijn geen, quarantaine en afwijzen. Elke optie biedt verschillende handhavingsniveaus.

- Het implementeren van DMARC kan de risico's van phishingaanvallen, die een grote bijdrage leveren aan gegevenslekken, aanzienlijk verminderen.

- DNS-configuratie voor DMARC kan complex zijn en er kan technische expertise nodig zijn om dit effectief te implementeren.

- Het gebruik van geautomatiseerde oplossingen zoals PowerDMARC kan het DMARC setup-proces stroomlijnen en de mogelijkheden voor monitoring en rapportage verbeteren.

Wat is DMARC-beleid?

DMARC-beleid is een e-mailvalidatiesysteem dat DNS (Domain Name System) gebruikt om ontvangende mailservers te instrueren hoe ze moeten omgaan met e-mails die beweren van je eigen domein te komen, maar de verificatiecontroles niet doorstaan. Het wordt aangeduid door de "p" tag in het DMARC-record, wat de actie specificeert die mailservers moeten ondernemen als een e-mail niet slaagt voor DMARC-validatie.

Een goed geïmplementeerd beleid je helpen bij het bepalen hoe streng je wilt omgaan met e-mails die proberen zich voor te doen als je merk. Beschouw het als een bewaker van je organisatiedomein. Afhankelijk van je ID bepaalt de bewaker of hij je binnenlaat in het gebouw (in dit geval de inbox van de ontvanger). Hij kan voorkomen dat je binnenkomt (afwijzen), hij kan je naar een speciale plaats sturen voor verdere controle (quarantaine), of hij kan je gewoon binnenlaten (geen).

Als je DMARC-beleid is ingesteld op p=reject, kun je spoofing, phishing en misbruik van domeinnamen voorkomen en fungeren als een "no-trespassing"-teken voor slechte actoren die zich proberen voor te doen als jouw merk.

De drie DMARC-beleidsopties: geen, quarantaine en afwijzen

De drie DMARC-beleidstypen zijn:

1. DMARC geen:

Een "alleen monitoren" beleid dat geen bescherming biedt. Het is goed voor de beginstadia van je implementatietraject. E-mails worden afgeleverd, maar er worden rapporten gegenereerd voor niet-geauthenticeerde berichten. In het DMARC record wordt dit aangeduid met "p=none".

2. DMARC quarantaine:

Verdachte e-mails worden gemarkeerd en ter controle in de spammap van de ontvanger geplaatst. In het DMARC-record wordt dit aangeduid met "p=quarantaine".

3. DMARC afwijzen:

De meest strikte optie geeft ontvangende servers de opdracht om niet-geverifieerde e-mails volledig te weigeren. In het DMARC record wordt dit aangeduid met "p=reject".

Welke u gebruikt hangt af van het niveau van handhaving dat eigenaars van e-maildomeinen willen instellen. Het belangrijkste verschil tussen deze beleidsopties wordt bepaald door de actie die wordt ondernomen door de ontvangende e-mail transfer agent wanneer deze zich houdt aan het gespecificeerde beleid dat is gedefinieerd door de afzender van de e-mail in zijn DNS-records.

Vereenvoudig DMARC-beleid met PowerDMARC!

1. DMARC-beleid: Geen

DMARC-beleid geen (p=none) is een ontspannen modus die geen actie veroorzaakt aan de kant van de ontvanger. Dit beleid kan worden gebruikt om e-mailactiviteit te controleren en wordt meestal gebruikt tijdens de eerste fase van de DMARC-implementatie voor controle en gegevensverzameling.

Deze optie biedt geen bescherming tegen cyberaanvallen en staat toe dat alle berichten worden afgeleverd, ongeacht de resultaten van de authenticatie. Deze optie wordt gespecificeerd in het DMARC record met de "p=none" tag.

Voorbeeld: v=DMARC1; p=none; rua= mailto:(e-mailadres);

Toepassingsvoorbeelden voor de uitvoering van het "geen"-beleid

- Het belangrijkste doel van domeineigenaren die kiezen voor het beleid "geen" zou moeten zijn om informatie te verzamelen over versturende bronnen en hun communicatie en afleverbaarheid in de gaten te houden zonder enige neiging tot strikte authenticatie. Dit kan zijn omdat ze nog niet bereid zijn zich te verplichten tot handhaving en om de tijd nemen om de huidige situatie te analyseren.

- Ontvangende e-mailsystemen behandelen berichten die zijn verzonden van domeinen die met dit beleid zijn geconfigureerd als "geen actie", wat betekent dat zelfs als deze berichten niet voldoen aan het DMARC-beleid, er geen actie wordt ondernomen om ze te verwijderen of in quarantaine te plaatsen. Deze berichten zullen uw klanten met succes bereiken.

- DMARC-rapporten worden nog steeds gegenereerd als je "p=none" hebt ingesteld. De MTA van de ontvanger stuurt geaggregeerde rapporten naar de eigenaar van het organisatiedomein, met gedetailleerde informatie over de status van de e-mailverificatie voor de berichten die afkomstig lijken te zijn van hun domein.

2. DMARC-beleid: quarantaine

Deze optie wordt opgegeven in het DMARC-record met de tag "p=quarantine". p=quarantaine biedt een zekere mate van bescherming omdat de domeineigenaar de ontvanger kan vragen om e-mails terug te sturen naar de map voor spam of quarantaine om ze later te bekijken alsDMARC mislukt.

Dit beleid instrueert de ontvangende mailserver om berichten die niet voldoen aan de DMARC-authenticatie met argusogen te behandelen. Het wordt vaak geïmplementeerd als een tussenstap tussen "geen" en "verwerpen".

Voorbeeld: v=DMARC1; p=quarantine; rua=mailto:(e-mailadres);

Gebruikssituaties voor de implementatie van quarantinebeleid

- In plaats van niet-geauthenticeerde e-mails zonder meer te verwijderen, biedt het "quarantine"-beleid domeineigenaren de mogelijkheid om de beveiliging te handhaven en tegelijkertijd e-mails te controleren voordat ze worden geaccepteerd Dit gaat volgens het principe "eerst verifiëren dan vertrouwen".

- Door je DMARC-beleid te wijzigen in DMARC-quarantaine, zorg je ervoor dat legitieme berichten die de DMARC-verificatie niet doorstaan, niet verloren gaan voordat je ze nauwkeurig hebt geïnspecteerd.

- Deze aanpak kan worden beschouwd als intermediair in termen van handhaving en vergemakkelijkt een soepele overgang naar p=afwijzen, waarbij domeineigenaren:

a) De impact van DMARC op hun e-mailberichten kunnen beoordelen.

b) weloverwogen beslissingen kunnen nemen over het al dan niet verwijderen van de gemarkeerde e-mails. - Het quarantainebeleid helpt ook om rommel in de inbox te verminderen, zodat je inbox niet overladen wordt met berichten in de spammap.

3. DMARC-beleid: afwijzen

Deze optie wordt gespecificeerd in het DMARC record met "p=reject". Dit is het strengste beleid. Het vertelt aan ontvangers om niet-geverifieerde berichten te weigeren.

Het afwijzen van het DMARC-beleid biedt maximale handhaving en zorgt ervoor dat berichten die niet voldoen aan de DMARC-controles helemaal niet worden afgeleverd. Het beleid wordt geïmplementeerd wanneer domeineigenaren vertrouwen hebben in hun e-mailverificatie.

Voorbeeld: v=DMARC1; p=reject; rua= mailto:(e-mailadres);

Toepassingsvoorbeelden voor de uitvoering van het "afwijzen"-beleid

- Het afwijzen van DMARC-beleid verbetert de beveiliging van je e-mails. Het kan voorkomen dat aanvallers phishing-aanvallen of directe domain spoofing uitvoeren. Het afwijzen-beleid van DMARC houdt frauduleuze e-mails tegen door verdachte berichten te blokkeren.

- Als je er genoeg vertrouwen in hebt om verdachte berichten niet in quarantaine te plaatsen, is het beleid "afwijzen" geschikt.

- Het is belangrijk om grondig te testen en te plannen voordat je kiest voor DMARC reject.

- Zorg er bij de optie DMARC afwijzen voor dat DMARC-rapportage is ingeschakeld voor je domein.

- Begin bij p=none en ga dan langzaam over naar reject terwijl je je dagelijkse rapporten controleert.

Ander DMARC-beleid

DMARC biedt aanvullende beleidsparameters om de implementatie te verfijnen.

- Met de parameter percentage (pct=) kan het beleid geleidelijk worden uitgerold door het deel van de berichten op te geven dat onderhevig is aan DMARC.

Bijvoorbeeld: pct=50 past het beleid toe op 50% van de berichten. - Het subdomeinbeleid (sp=) is een beleidsrecord die aparte regels voor subdomeinen instelt. Het is nuttig wanneer subdomeinen een verschillende behandeling vereisen.

Bijvoorbeeld: v=DMARC1; p=reject; sp=quarantine; rua=mailto:[email protected]`

DMARC-beleid op de juiste manier instellen met PowerDMARC!

Waarom is DMARC belangrijk

E-mails kunnen gemakkelijk worden vervalst, waardoor het moeilijk is om het echte werk van een gevaarlijke vervalsing te onderscheiden. Dat is waar DMARC om de hoek komt kijken. DMARC is als het ware een controlepost voor e-mailbeveiliging die de identiteit van de afzender verifieert voordat berichten worden doorgelaten, en het speelt een cruciale rol bij het bereiken van regelnaleving met kaders zoals GDPR, HIPAA en PCI-DSS.

Forbes schat dat de kosten van cybercriminaliteit zullen oplopen tot 10,5 biljoen dollar per jaar in 2025. Ondertussen rapporteert Verizon dat meer dan 30% van alle gecompromitteerde gegevens het gevolg zijn van phishingaanvallen, wat de behoefte aan krachtige bescherming, zoals DMARC, onderstreept.

Volgens RFC 7489 van de IETF heeft DMARC de unieke mogelijkheid om e-mailverzenders voorkeuren voor authenticatie te laten instellen. Door het in te schakelen, kun je ook rapporten krijgen over de afhandeling van e-mail en mogelijk domeinmisbruik. Hierdoor onderscheidt DMARC zich op het gebied van domeinvalidatie.

Volgens onze laatste DMARC-statistieken is een aanzienlijk aantal domeinen nog steeds kwetsbaar voor phishingaanvallen omdat DMARC niet is geïmplementeerd.

Om het installatieproces voor DMARC te starten, moet een DNS correct worden gewijzigd en moeten DNS TXT-records voor de protocollen worden toegevoegd. Handmatige implementatie van het DMARC-protocol kan echter behoorlijk complex zijn voor niet-technische gebruikers. Het kan zelfs behoorlijk kostbaar worden als je een externe fractionele CISO inhuurt om het voor je bedrijf te beheren. De DMARC-analyzer van PowerDMARC is daarom een eenvoudig alternatief. Met onze DMARC analyzer automatiseren we het instellen van je DMARC-beleid, waardoor je zowel tijd als geld bespaart.

Opties voor DMARC-rapportage

Rapportagemogelijkheden voor DMARC zijn onder andere:

- Geaggregeerde rapporten (rua=) voor gegevens op hoog niveau over verificatieresultaten en verzendbronnen.

- Forensische rapporten (ruf=) voor gedetailleerde informatie over authenticatiefouten.

Met deze parameters kunnen organisaties waardevolle inzichten verzamelen over de resultaten van DMARC-authenticatie, waardoor ze inzicht krijgen in het aantal e-mails dat niet of wel door DMARC-authenticatie komt. Een DMARC-rapport helpt tevens om:

- Potentiële problemen en misbruikpatronen te identificeren

- Misconfiguraties in e-mailinstallaties te detecteren

- Inzicht te krijgen in e-mailgedrag en mailflows

- Verificatieresultaten voor SPF- en DKIM-protocollen te bekijken

Algemene voordelen en uitdagingen bij de implementatie van DMARC

Hoewel DMARC aanzienlijke voordelen biedt voor e-mailbeveiligingworden organisaties tijdens de implementatie vaak geconfronteerd met verschillende uitdagingen. Dit is de reden dat de meeste mensen kiezen voor de door ons gehoste DMARC-een service die u helpt bij het configureren, bewaken en bijwerken van uw DMARC-oplossing eenvoudig op een cloudplatform.

Het implementeren van DMARC-beleid in een real-world scenario volgt meestal een gefaseerde aanpak. Met deze methode kunnen organisaties hun e-mailbeveiliging geleidelijk aanscherpen en tegelijkertijd het risico op verstoring van de legitieme e-mailstroom minimaliseren.

Je kunt onze handleiding volgen over hoe DMARC te implementeren als een doe-het-zelf beleidshandhaving. In het ideale geval raden we je echter aan om te kiezen voor onze gehoste DMARC-oplossing voor hulp van experts. Onze professionals begeleiden uw DMARC-implementatie en het hele handhavingstraject.

Fouten in DMARC-beleid oplossen

Wanneer je DMARC gebruikt, kun je een foutmelding tegenkomen. Hieronder volgen enkele veelvoorkomende fouten in het DMARC-beleid:

- Syntaxfouten: Wees op je hoede voor syntaxfouten tijdens het instellen van je record om er zeker van te zijn dat je protocol correct werkt.

- Configuratiefouten: Fouten bij het configureren van het DMARC beleid komen vaak voor en kunnen worden voorkomen door een DMARC checker tool te gebruiken.

- DMARC sp Beleid: Als je een DMARC afwijs-beleid configureert, maar je subdomeinbeleid instelt op geen, zul je geen compliance kunnen bereiken. Dit komt door een beleidsoverschrijving op uitgaande e-mails.

- Foutmelding "DMARC-beleid niet ingeschakeld": Als je domein deze fout aangeeft, wijst dit op een ontbrekend DMARC-domeinbeleid in je DNS of op een beleid dat is ingesteld op "geen". Bewerk je record om p=reject/quarantaine op te nemen. Dat dient het probleem op te lossen.

Handhaving van DMARC-beleid met PowerDMARC

Het DMARC-analyseplatform van PowerDMARC helpt je om moeiteloos het DMARC-protocol in te stellen. Gebruik onze cloud-native interface om je records met een paar klikken te controleren en te optimaliseren. Neem vandaag nog contact met ons op om een DMARC-beleid te implementeren en je resultaten eenvoudig te controleren!

Veelgestelde vragen over DMARC-beleid

Hoe weet ik of mijn e-mail voldoet aan DMARC?

Klanten van PowerDMARC kunnen eenvoudig hun compliance beoordelen door het dashboardoverzicht te bekijken. Ze kunnen ook hun huidige beveiligingsstatus analyseren met behulp van PowerAnalyzer.

Hoe los ik mijn DMARC-beleid op?

Je kunt je beleid handmatig aanpassen door naar je DNS-beheer te gaan. Eenmaal binnen moet je je DMARC TXT-record bewerken. Een eenvoudigere oplossing is om onze gehoste oplossing te gebruiken om met één klik wijzigingen in je beleid aan te brengen.

Wat is het standaard DMARC-beleid?

Als je onze DMARC generator tool gebruikt om je beleid toe te voegen, wijzen we "none" toe als de standaardmodus. Bij handmatige implementatie moet je je beleid definiëren in het veld "p=". Anders wordt je record als ongeldig beschouwd.

Welk DMARC beleid zou je gebruiken om een e-mail niet te accepteren als het bericht de DMARC controle niet doorstaat?

Om een e-mail te weigeren die de DMARC-controle niet doorstaat, gebruik je de policy p=reject.

Dit beleid instrueert ontvangende e-mailservers expliciet om elk bericht dat niet voldoet aan de DMARC-verificatie volledig te blokkeren en aflevering ervan te weigeren. De e-mail verschijnt niet in de inbox van de ontvanger en zelfs niet in zijn spammap. Als je de e-mail toch naar de map met ongewenste e-mail of spam wilt sturen, kun je p=quarantaine gebruiken.

Welk DMARC-record

Een DMARC-record is een eenvoudige tekstvermelding (TXT) in de DNS van je domein. Het helpt bij het instellen van uw e-mailverificatiebeleid.

Het instrueert ontvangende mailservers om e-mails die niet voldoen aan SPF- en DKIM-controles in quarantaine (ongewenste e-mail) te plaatsen of te weigeren. Het record vertelt servers ook waar ze beveiligingsrapporten naartoe moeten sturen.Voorbeeld: v=DMARC1; p=reject; rua=mailto:[email protected];

Welk DMARC-beleid is het beste?

Het beste beleid voor maximale beveiliging is p=reject, omdat dit alle onbevoegde e-mail blokkeert.

De beste strategie is echter om het gefaseerd te implementeren:

- Begin met p=none om rapporten te controleren zonder de deliverability te beïnvloeden.

- Ga naar p=quarantaine om falende e-mails naar spam te sturen.

- Sluit pas af met p=reject als je er klaar voor bent (dus als je zeker weet dat alle legitieme e-mails correct zijn geconfigureerd).

Ons beoordelingsproces voor de inhoud en het controleren van feiten

Deze informatie is geschreven door een expert op het gebied van cyberbeveiliging. Het is zorgvuldig gecontroleerd door ons interne beveiligingsteam om technische nauwkeurigheid en relevantie te garanderen. Alle feiten zijn geverifieerd aan de hand van officiële IETF-documentatie. Verwijzingen naar rapporten en statistieken die de informatie ondersteunen, worden ook vermeld.

- SPF mislukt: Wat betekent het en hoe los je het op? - 29 september 2025

- Beleid voor aanvaardbaar gebruik: Belangrijkste elementen en voorbeelden - 9 september 2025

- Wat is CASB? Cloud Access Security Broker uitgelegd - 8 september 2025

![How to fix 550 SPF Check Failed [SOLVED] Hoe 550 SPF-controle mislukt op te lossen](https://powerdmarc.com/wp-content/uploads/2022/09/How-to-fix-550-SPF-Check-Failed-80x80.jpg)