PowerDMARC's Email Authentication Blog - Przeczytaj najnowsze wiadomości i aktualizacje

DMARC Tester - Metody testowania DMARC wyjaśnione

BlogDMARC Tester to narzędzie do testowania DMARC online, które pomaga przetestować DMARC, aby odkryć wszelkie nieprawidłowości, które mogą istnieć.

Zero-day Vulnerability: Definicja i przykłady?

BlogLuka zero-day to luka w protokole, oprogramowaniu i aplikacji, która nie jest jeszcze znana ogółowi społeczeństwa lub twórcom produktów.

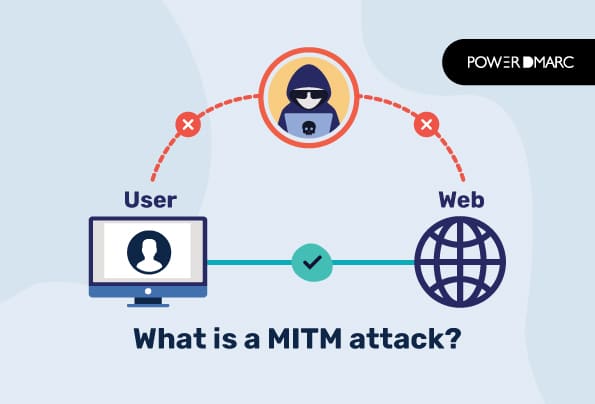

Co to jest atak MITM?

Blog W atakach MITM hakerzy przechwytują komunikację i transfer danych, aby wykraść wrażliwe dane. Odbywa się to w dwóch fazach; szyfrowania i deszyfrowania.

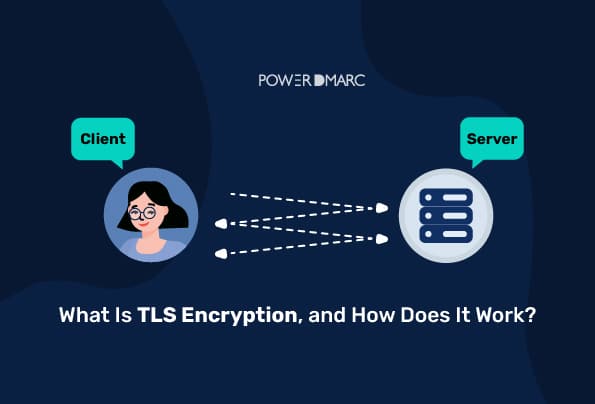

Co to jest szyfrowanie TLS i jak działa?

BlogTLS (Transport Layer Security), to internetowy protokół bezpieczeństwa, który zapewnia usługi uwierzytelniania i szyfrowania pomiędzy dwoma komunikującymi się aplikacjami.

Co to jest wyciek danych?

BlogWyciek danych ma miejsce, gdy wrażliwe lub poufne informacje są narażone na działanie nieuprawnionych podmiotów.

Czym jest naruszenie danych i jak mu zapobiegać?

BlogNaruszenie danych to cyberatak, w którym prywatne i wrażliwe informacje zostają ujawnione nieuprawnionemu podmiotowi.

SSL kontra TLS: Jakie są różnice między SSL a TLS?

BlogSprawdź kluczowe różnice i podobieństwa między protokołami szyfrowania SSL i TLS. Dowiedz się, jak te certyfikaty zabezpieczają komunikację online w naszym przewodniku.

Wspólne zagrożenia bezpieczeństwa dla pracowników zdalnych

BlogPhishing jest skutecznym i niebezpiecznym cyberprzestępstwem, ponieważ opiera się na wrodzonym zaufaniu ludzi do Internetu.

Dlaczego Phishing jest tak skuteczny?

BlogPhishing jest skutecznym i niebezpiecznym cyberprzestępstwem, ponieważ opiera się na wrodzonym zaufaniu ludzi do Internetu.

Czym jest bezpieczeństwo informacji?

Blog Bezpieczeństwo informacji to proces zapewniający, że informacje są bezpieczne przed nieautoryzowanym dostępem, wykorzystaniem lub ujawnieniem.