Cyberbezpieczeństwo jest kluczowym elementem infrastruktury każdej organizacji. Biorąc pod uwagę rosnącą częstotliwość cyberzagrożeń, solidne ramy są niezbędne do obrony przed tymi zagrożeniami. Jednym z godnych uwagi rozwiązań jest NIST Cybersecurity Framework. Ale co to jest i jakie korzyści może przynieść Twojej organizacji?

Kluczowe wnioski

- NIST Cybersecurity Framework zapewnia ustrukturyzowane, dobrowolne podejście do zarządzania i ograniczania ryzyka związanego z cyberbezpieczeństwem.

- Zrozumienie pięciu podstawowych funkcji - identyfikacji, ochrony, wykrywania, reagowania i odzyskiwania - może poprawić stan cyberbezpieczeństwa organizacji.

- Skuteczna komunikacja i współpraca między interesariuszami są niezbędne do pomyślnego wdrożenia ram NIST.

- Regularne oceny ryzyka i analizy luk pomagają organizacjom skutecznie ustalać priorytety działań i zasobów w zakresie cyberbezpieczeństwa.

- Dostosowanie i skalowalność sprawiają, że NIST Cybersecurity Framework jest odpowiedni dla organizacji każdej wielkości i z każdego sektora.

Czym są ramy cyberbezpieczeństwa NIST?

NIST Cybersecurity Framework to zbiór wytycznych dotyczących cyberbezpieczeństwa opracowanych przez Narodowy Instytut Standardów i Technologii w USA. Ramy zostały stworzone, aby zaoferować organizacjom dobrowolną, skoncentrowaną na ryzyku metodę radzenia sobie z zagrożeniami dla cyberbezpieczeństwa. Ma on na celu pomóc podmiotom z różnych sektorów i o różnej skali w zrozumieniu, zarządzaniu i ograniczaniu ryzyka cybernetycznego. A Lista kontrolna audytu NIST może pomóc organizacjom w skutecznym przestrzeganiu wytycznych ramowych.

Oferowanie ustrukturyzowanego podejścia pozwala na spójność i kompleksowość tych praktyk. Wraz z ewolucją cyberzagrożeń zmienia się również struktura, dzięki czemu pozostaje ona aktualna i praktyczna. Ta zdolność adaptacji sprawia, że jest to cenne narzędzie dla każdej organizacji w celu poprawy jej cyberbezpieczeństwa.

Uprość bezpieczeństwo z PowerDMARC!

Podstawowe komponenty ram bezpieczeństwa cybernetycznego NIST

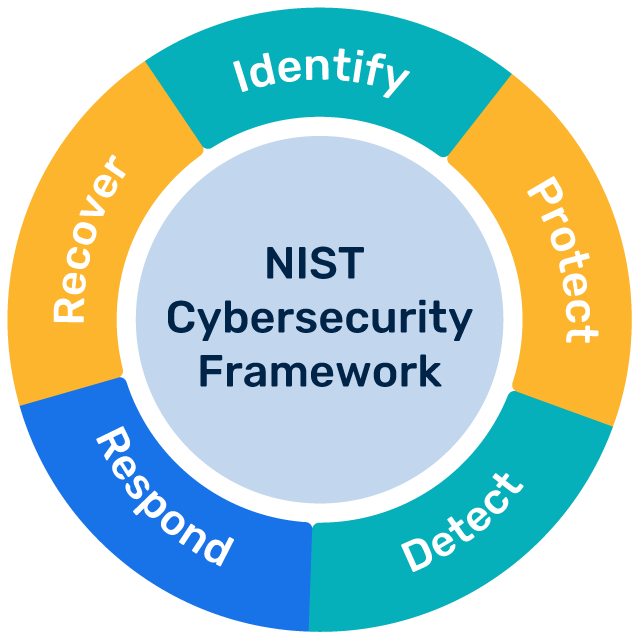

NIST CSF opiera się na pięciu podstawowych funkcjach: Identyfikacja, Ochrona, Wykrywanie, Reagowanie i Odzyskiwanie. Każda z tych funkcji odgrywa kluczową rolę w zapewnieniu kompleksowego poziomu cyberbezpieczeństwa. Tworzą one cykl ciągłego doskonalenia w zakresie zarządzania i ograniczania tych zagrożeń. Integrując te funkcje, organizacje mogą stworzyć solidną strategię obrony.

Zidentyfikuj

Funkcja Identify pomaga organizacjom zrozumieć ich środowisko i zidentyfikować zagrożenia dla ich systemów, zasobów, danych i możliwości. Obejmuje to ustanowienie jasnego zrozumienia organizacyjnego, aby skutecznie radzić sobie z tymi zagrożeniami dotyczącymi systemów, personelu, zasobów, danych i możliwości.

Chronić

Funkcja Protect ułatwia ograniczenie lub złagodzenie konsekwencji potencjalnego incydentu cyberbezpieczeństwa. Wiąże się to z wdrożeniem odpowiednich zabezpieczeń w celu zapewnienia świadczenia usług infrastruktury krytycznej. Środki w ramach tej funkcji obejmują kontrolę dostępu, szkolenia uświadamiające, bezpieczeństwo danych i konserwację.

Wykryj

Funkcja ta definiuje działania mające na celu identyfikację wystąpienia zdarzenia związanego z cyberbezpieczeństwem. Obejmuje to wdrażanie działań, które umożliwiają terminowe wykrywanie wszelkich zdarzeń. Ciągłe monitorowanie i procesy wykrywania mają kluczowe znaczenie na tym etapie, aby szybko zidentyfikować potencjalne zagrożenia. Skuteczne wykrywanie umożliwi organizacjom szybkie reagowanie. Wczesne wykrywanie minimalizuje szkody i może zapobiec eskalacji naruszeń.

Odpowiedz

Funkcja reagowania obejmuje niezbędne działania po wykryciu incydentu. Wiąże się to z opracowaniem i wykonaniem niezbędnych kroków w celu zareagowania na zidentyfikowany incydent. Kluczowe działania tej funkcji to planowanie reakcji, komunikacja, analiza, łagodzenie skutków i usprawnienia. Dobrze skoordynowana reakcja może znacznie zmniejszyć wpływ incydentu cybernetycznego.

Odzyskaj

Funkcja odzyskiwania określa niezbędne działania w celu utrzymania planów odporności i przywrócenia wszelkich możliwości lub usług, na które incydent miał wpływ. Dzięki temu organizacja może szybko powrócić do normalnego funkcjonowania po incydencie. Plany odzyskiwania powinny być regularnie testowane i aktualizowane. Odporność zapewnia, że organizacja może wytrzymać i odbić się od incydentów cybernetycznych.

Korzyści z wdrożenia ram bezpieczeństwa cybernetycznego NIST

Ulepszone zarządzanie ryzykiem

Ramy te oferują systematyczną metodę identyfikacji, oceny i kontroli zagrożeń dla cyberbezpieczeństwa. Pomaga to organizacjom w ustalaniu priorytetów w oparciu o ryzyko. Skupienie się w pierwszej kolejności na najbardziej krytycznych obszarach sprawia, że zasoby są bardziej wydajne, a to ukierunkowane podejście poprawia ogólny stan bezpieczeństwa.

Ulepszona komunikacja

Ramy promują lepszą komunikację wewnątrz organizacji i z zewnętrznymi interesariuszami. Używanie wspólnego języka i standardów ułatwia omawianie i rozwiązywanie problemów. Jasna komunikacja ma kluczowe znaczenie dla skutecznej koordynacji podczas i po incydentach cybernetycznych. Interesariusze mogą współpracować bardziej efektywnie, gdy rozumieją zagrożenia i strategie ich łagodzenia.

Zgodność z przepisami

Chociaż NIST CSF jest dobrowolny, wiele organów regulacyjnych odnosi się do niego. Wdrożenie NIST Framework umożliwia organizacjom spełnienie różnorodnych wymogów regulacyjnych, ograniczając potencjalne kary wynikające z nieprzestrzegania przepisów. Zgodność z przepisami oznacza ponadto zaangażowanie organizacji w cyberbezpieczeństwo, budując zaufanie zarówno wśród klientów, jak i partnerów.

Elastyczność i skalowalność

Framework ten oferuje elastyczność, umożliwiając organizacjom dostosowanie go do ich wymagań. Niezależnie od tego, czy jest to mała firma, czy duże przedsiębiorstwo, platformę można skalować w celu dopasowania do różnych rozmiarów i typów organizacji. Ta zdolność adaptacji sprawia, że jest on dostępny dla wszystkich sektorów. Organizacje mogą wdrażać framework etapami, zapewniając łatwe w zarządzaniu i zrównoważone przyjęcie.

Kroki do wdrożenia ram bezpieczeństwa cybernetycznego NIST

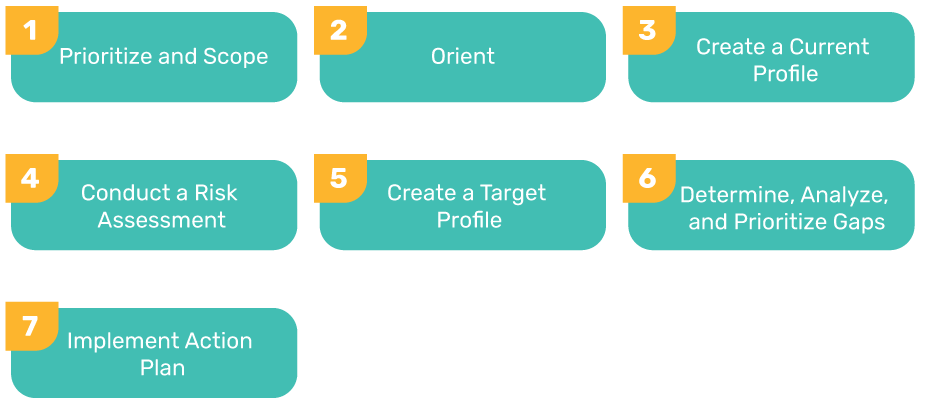

Jak organizacja może wdrożyć tę strukturę? Oto najważniejsze kroki:

1. Ustalenie priorytetów i zakresu

Identyfikacja celów i priorytetów biznesowych/misji. Zrozumienie krytycznych usług i systemów oraz wpływu zagrożeń cyberbezpieczeństwa na te cele. Ten krok wyznacza kierunek procesu wdrażania. Priorytetyzacja wysiłków zapewnia, że najbardziej krytyczne obszary otrzymają uwagę w pierwszej kolejności.

2. Orient

Identyfikacja powiązanych systemów, zasobów, wymogów regulacyjnych i ogólnego podejścia do ryzyka. Ten krok obejmuje zrozumienie obecnego stanu cyberbezpieczeństwa. Znajomość stanu wyjściowego pomaga w mierzeniu postępów. Pomaga również w identyfikacji luk i obszarów wymagających poprawy.

3. Utwórz bieżący profil

Opracowanie profilu odzwierciedlającego bieżące działania organizacji. Pomaga to w zrozumieniu punktu wyjścia i identyfikacji obszarów wymagających poprawy. Bieżący profil służy jako punkt odniesienia dla przyszłych ocen. Zapewnia jasny obraz istniejącego krajobrazu bezpieczeństwa.

4. Przeprowadzenie oceny ryzyka

Analiza środowiska operacyjnego w celu określenia prawdopodobieństwa wystąpienia zdarzenia związanego z cyberbezpieczeństwem i jego wpływu na organizację. Ten krok pomaga ustalić priorytety obszarów, które wymagają natychmiastowej uwagi. Oceny ryzyka powinny być regularne i ciągłe. Pomagają one dostosować się do nowych zagrożeń i słabych punktów.

5. Utwórz profil docelowy

Opracowanie profilu docelowego, który określa pożądane wyniki w zakresie cyberbezpieczeństwa. Profil docelowy wyznacza cele w zakresie poprawy bezpieczeństwa i służy jako mapa drogowa przejścia od stanu obecnego do pożądanego.

6. Określenie, analiza i priorytetyzacja luk

Znalezienie luk między profilem bieżącym a docelowym. Ustal priorytety tych luk w oparciu o ryzyko i zasoby dostępne do ich wyeliminowania. Zajęcie się tymi lukami ma kluczowe znaczenie dla poprawy bezpieczeństwa, a ustalenie priorytetów zapewnia efektywne przydzielanie zasobów.

7. Wdrożenie planu działania

Opracowanie i wdrożenie planu działania w celu wyeliminowania luk. Obejmuje to zastosowanie podstawowych funkcji i kategorii NIST CSF w celu poprawy cyberbezpieczeństwa organizacji. cyberbezpieczeństwa organizacji. Plan działania powinien być dynamiczny i elastyczny. Regularne przeglądy i aktualizacje zapewniają ciągłą przydatność i skuteczność.

Słowa końcowe

NIST Framework oferuje kompleksowe, elastyczne i skalowalne podejście do zarządzania ryzykiem cyberbezpieczeństwa. Rozumiejąc i wdrażając podstawowe funkcje, organizacje mogą usprawnić swoje funkcje i zapewnić odporność na zagrożenia cybernetyczne. Tworzenie listy kontrolnej audytu NIST może pomóc organizacjom zapewnić zgodność z tymi ramami i zidentyfikować obszary wymagające poprawy w ich praktykach. Przyjęcie tych ram świadczy o zaangażowaniu w bezpieczeństwo i zarządzanie ryzykiem.

- Wymuszone wymagania nadawcy Microsoft - jak uniknąć odrzucenia 550 5.7.15 - 30 kwietnia 2025 r.

- Jak zapobiegać oprogramowaniu szpiegującemu? - 25 kwietnia 2025 r.

- Jak skonfigurować SPF, DKIM i DMARC dla Customer.io - 22 kwietnia 2025 r.