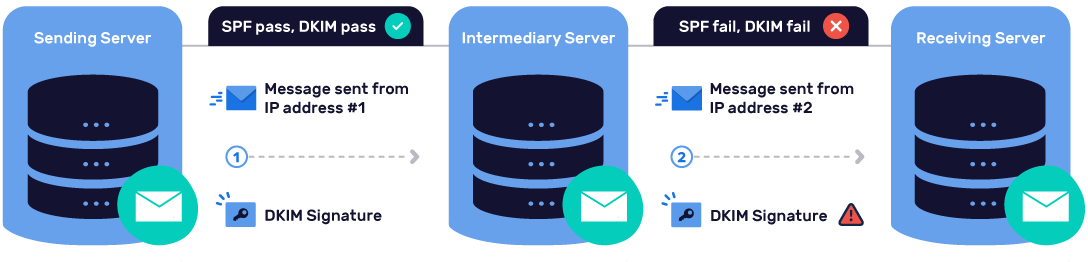

Wenn eine E-Mail vom sendenden Server direkt an den empfangenden Server gesendet wird, authentifizieren SPF und DKIM (wenn sie richtig eingerichtet sind) die E-Mail normalerweise und bestätigen in der Regel effektiv, dass sie legitim oder nicht autorisiert ist. Dies ist jedoch nicht der Fall, wenn die E-Mail einen zwischengeschalteten Mailserver durchläuft, bevor sie dem Empfänger zugestellt wird, wie z. B. im Falle weitergeleiteter Nachrichten. Dieser Blog soll Ihnen die Auswirkungen der E-Mail-Weiterleitung auf die DMARC-Authentifizierungsergebnisse erläutern.

Wie wir bereits wissen, nutzt DMARC zwei Standard-E-Mail-Authentifizierungsprotokolle, nämlich SPF (Sender Policy Framework) und DKIM (DomainKeys Identified Mail), um eingehende Nachrichten zu validieren. Lassen Sie uns diese kurz besprechen, um ein besseres Verständnis für ihre Funktionsweise zu bekommen, bevor wir uns damit beschäftigen, wie Weiterleitungen sie beeinflussen können.

Rahmen der Senderichtlinie

SPF ist in Ihrem DNS als TXT-Eintrag vorhanden und zeigt alle gültigen Quellen an, die berechtigt sind, E-Mails von Ihrer Domain zu versenden. Jede E-Mail, die Ihre Domain verlässt, hat eine IP-Adresse, die Ihren Server und den von Ihrer Domain verwendeten E-Mail-Dienstanbieter identifiziert, der in Ihrem DNS als SPF-Eintrag eingetragen ist. Der Mailserver des Empfängers validiert die E-Mail anhand Ihres SPF-Eintrags, um sie zu authentifizieren, und markiert die E-Mail entsprechend als SPF pass oder fail.

DomainKeys Identifizierte Mail

DKIM ist ein Standard-E-Mail-Authentifizierungsprotokoll, das eine kryptografische Signatur, die mit einem privaten Schlüssel erstellt wird, zur Validierung von E-Mails im Empfangsserver zuweist, wobei der Empfänger den öffentlichen Schlüssel aus dem DNS des Absenders abrufen kann, um die Nachrichten zu authentifizieren. Ähnlich wie SPF existiert auch der öffentliche Schlüssel von DKIM als TXT-Eintrag im DNS des Domaininhabers.

Der Einfluss der E-Mail-Weiterleitung auf Ihre DMARC-Authentifizierungsergebnisse

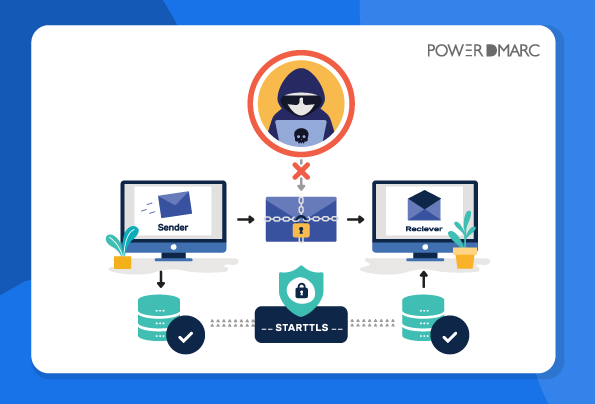

Bei der E-Mail-Weiterleitung durchläuft die E-Mail einen Zwischenserver, bevor sie schließlich an den Empfangsserver zugestellt wird. Zunächst ist es wichtig zu wissen, dass die E-Mail-Weiterleitung auf zwei Arten erfolgen kann - entweder können E-Mails manuell weitergeleitet werden, was keinen Einfluss auf die Authentifizierungsergebnisse hat, oder sie können automatisch weitergeleitet werden, wobei das Authentifizierungsverfahren einen Schlag erleidet, wenn die Domain den Eintrag für die zwischengeschaltete Sendequelle nicht in ihrem SPF hat.

Natürlich schlägt die SPF-Prüfung bei der Weiterleitung von E-Mails in der Regel fehl, da die IP-Adresse des zwischengeschalteten Servers nicht mit der des sendenden Servers übereinstimmt und diese neue IP-Adresse normalerweise nicht in den SPF-Eintrag des ursprünglichen Servers aufgenommen wird. Im Gegensatz dazu hat die Weiterleitung von E-Mails in der Regel keine Auswirkungen auf die DKIM-E-Mail-Authentifizierung, es sei denn, der zwischengeschaltete Server oder die weiterleitende Stelle nimmt bestimmte Änderungen am Inhalt der Nachricht vor.

Beachten Sie, dass eine E-Mail, um die DMARC-Authentifizierung zu bestehen, entweder die SPF- oder DKIM-Authentifizierung und den Abgleich bestehen muss. Da wir wissen, dass SPF bei der E-Mail-Weiterleitung unweigerlich versagt, wird die weitergeleitete E-Mail bei der DMARC-Authentifizierung als illegitim eingestuft, wenn die sendende Quelle DKIM-neutral ist und sich ausschließlich auf SPF zur Validierung verlässt.

Die Lösung? Ganz einfach. Sie sollten sich sofort für eine vollständige DMARC-Konformität in Ihrem Unternehmen entscheiden, indem Sie alle eingehenden Nachrichten sowohl mit SPF als auch mit DKIM abgleichen und authentifizieren!

Erreichen der DMARC-Konformität mit PowerDMARC

Es ist wichtig, darauf hinzuweisen, dass E-Mails zur Einhaltung von DMARC entweder mit SPF oder DKIM oder mit beiden authentifiziert werden müssen. Wenn die weitergeleiteten Nachrichten jedoch nicht anhand von DKIM validiert werden und sich nur auf SPF zur Authentifizierung verlassen, wird DMARC unweigerlich scheitern, wie in unserem vorherigen Abschnitt beschrieben. Deshalb hilft Ihnen PowerDMARC dabei, eine vollständige DMARC-Konformität zu erreichen, indem es E-Mails sowohl mit SPF- als auch mit DKIM-Authentifizierungsprotokollen abgleicht und authentifiziert. Selbst wenn authentische weitergeleitete Nachrichten SPF nicht bestehen, kann die DKIM-Signatur verwendet werden, um sie als legitim zu validieren, und die E-Mail besteht die DMARC-Authentifizierung und landet anschließend im Posteingang des Empfängers.

Außergewöhnliche Fälle: DKIM-Fehler und wie man ihn behebt?

In bestimmten Fällen kann die weiterleitende Instanz den E-Mail-Body verändern, indem sie Anpassungen an den MIME-Grenzen vornimmt, Anti-Virus-Programme implementiert oder die Nachricht neu kodiert. In solchen Fällen schlägt sowohl die SPF- als auch die DKIM-Authentifizierung fehl und die legitimen E-Mails werden nicht zugestellt.

Falls sowohl SPF als auch DKIM fehlschlagen, kann PowerDMARC dies erkennen und in unseren detaillierten Gesamtansichten anzeigen. Protokolle wie Authenticated Received Chain können von Mailservern zur Authentifizierung solcher E-Mails genutzt werden. In ARC kann der Authentication-Results-Header an den nächsten "Hop" in der Kette der Nachrichtenzustellung weitergegeben werden, um Authentifizierungsprobleme bei der E-Mail-Weiterleitung effektiv zu entschärfen.

Wenn der E-Mail-Server des Empfängers eine Nachricht empfängt, deren DMARC-Authentifizierung fehlgeschlagen ist, versucht er im Falle einer weitergeleiteten Nachricht, die E-Mail ein zweites Mal anhand der bereitgestellten Authenticated Received Chain für die E-Mail zu validieren, indem er die ARC-Authentifizierungsergebnisse des ersten Sprungs extrahiert, um zu prüfen, ob sie als legitim validiert wurde, bevor der Vermittlungsserver sie an den empfangenden Server weitergeleitet hat.

Melden Sie sich also noch heute bei PowerDMARC an und erreichen Sie DMARC-Compliance in Ihrem Unternehmen!

- PowerDMARC kooperiert mit der Loons Group zur Stärkung der E-Mail-Sicherheit in Katar - 13. März 2025

- E-Mail-Phishing und Online-Anonymität: Kann man sich vor Angreifern im Darknet vollständig verstecken? - 10. März 2025

- Was ist DNS-Hijacking: Erkennung, Prävention und Schadensbegrenzung - 7. März 2025