Comprendere DoS e DDoS

Se non siete informati su "DoS e DDoS", vi invitiamo a leggere la discussione che segue! Innanzitutto, gli attacchi DoS e DDoS sono altri tipi di attacchi informatici. Sì! I cyberattacchi esistono davvero.

Sono anche più comuni di quanto si pensi e possono capitare a chiunque. Infatti, secondo la National Cyber Security Alliance (NCSA), oltre un americano su cinque è stato vittima di crimini informatici nel corso della sua vita.

Secondo ricerca l'attacco DDoS medio nel secondo trimestre del 2022 ha utilizzato 5,17 Gbps di dati, con un leggero aumento rispetto all'anno precedente. Tuttavia, pur essendo sufficiente a paralizzare la maggior parte dei siti web di piccole e medie dimensioni, è significativamente inferiore alla media del primo trimestre del 2021, pari a 9,15 Gbps.

I cyberattacchi sono attacchi ai sistemi che utilizzano computer e Internet. Questi attacchi possono essere condotti utilizzando diversi metodi, alcuni dei quali sono menzionati di seguito:

- Il malware è un attacco informatico che si installa in un computer e cerca di fargli fare cose che l'utente non vuole. Potrebbe prendere il controllo del computer o inviare spam.

- Il phishing è un attacco informatico che cerca di convincervi a fornire le vostre informazioni personali fingendo di provenire da un'azienda legittima (come la vostra banca). Di solito si presenta con un'e-mail o un messaggio di testo con l'offerta di qualcosa di gratuito, come un falso numero di carta di credito o di carta regalo. Utilizzate le soluzioni soluzioni anti-phishing per essere al sicuro da questi attacchi.

- Ingegneria sociale è un attacco che prevede l'ottenimento di informazioni riservate attraverso l'inganno. In questo caso, l'attaccante ottiene l'accesso a un sistema inducendo qualcuno a fornirgli informazioni sensibili.

DoS e DDoS: Una panoramica

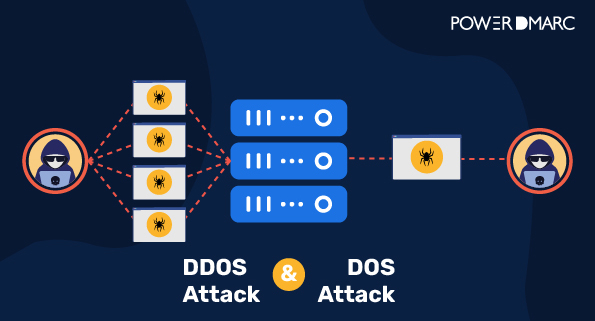

Gli attacchi DoS e DDoS sono due tipi diversi di attacchi informatici.

- Un attacco DoS (denial of service) è il tipo di attacco informatico in più rapida crescita in cui l'aggressore invia file dannosi a un sistema, rendendolo inutilizzabile. Un aggressore può eseguire questo attacco utilizzando un singolo computer o dispositivo per lanciare l'attacco DoS.

- Un attacco DDoS (Distributed Denial of Service) si verifica quando un aggressore invia un'ondata di traffico a più sistemi contemporaneamente. Un attaccante può lanciare questo attacco da molte fonti distribuite.

Qual è la differenza tra un DoS e un attacco DDoS?

Gli attacchi DoS inviano una grande quantità di traffico al computer della vittima, interrompendolo. Gli attacchi DoS vengono utilizzati in ambienti online, come i siti web, per renderli non disponibili agli utenti, mandando in crash o sovraccaricando il server. Questo attacco sovraccarica il server di un sito web inviando grandi quantità di traffico.

Un attacco DDoS (Distributed Denial of Service) comporta l'invio di quantità massicce di traffico a un singolo sito web da molte fonti diverse, rendendo difficile l'accesso a quel sito agli utenti legittimi.

Differenza tra DoS e DDoS;

Attacco DoS

- Gli attacchi di tipo Denial of Service, o DoS in breve, tentano di rendere indisponibile una risorsa informatica inondandola di richieste.

- In un attacco DoS, un sistema invia materiale dannoso al sistema vittima.

- Il computer della vittima viene finanziato dal pacchetto di dati dannosi inviati da un'unica posizione.

- Questo tipo di attacco è più lento del DDoS.

- Il software può bloccare rapidamente i DoS perché viene utilizzato un solo sistema.

- Con gli strumenti DoS, l'attaccante prende di mira il dispositivo della vittima con un unico sistema.

- Gli attacchi DoS sono diventati più facili da tracciare.

Attacco DDoS

- Gli attacchi DDoS (Distributed Denial of Service) tentano di rendere indisponibile una risorsa informatica inondandola di richieste provenienti da più risorse.

- In un attacco DDoS, più sistemi inviano materiale dannoso al sistema vittima.

- Nella differenza DDoS e DoS, l'aggressore DDoS fa sì che il computer della vittima sia finanziato dal pacchetto di dati dannosi inviati da più postazioni.

- Questo attacco è più veloce rispetto all'attacco DoS.

- Un attacco DDoS è brutale da bloccare facilmente, poiché l'attaccante invia i dati da più di un dispositivo.

- L'attaccante utilizza i volumeBot per attaccare contemporaneamente la vittima.

- Questi attacchi non sono facilmente rintracciabili.

Come prevenire gli attacchi DoS e DDoS?

Ecco una buona notizia! È possibile prevenire gli attacchi DoS e DDoS se si segue correttamente la strategia di protezione. La minaccia di un attacco DoS per le organizzazioni moderne è costante, ma è possibile evitarla prima e dopo un attacco. Prima di seguire una strategia di protezione, è importante rendersi conto che non è possibile bloccare tutti gli attacchi DoS che prendono di mira il vostro sistema. Tuttavia, è possibile ridurre al minimo i danni di un attacco riuscito implementando una strategia.

La chiave per ridurre al minimo i danni causati dagli attacchi in arrivo è la seguente:

- Monitoraggio della rete

- Esecuzione di test di attacchi DoS

- Strategia

Monitoraggio della rete

Monitorando il traffico, sarete in grado di intervenire se notate un traffico dati insolito o un indirizzo IP sconosciuto. Il monitoraggio del traffico di rete consente di individuare tempestivamente questi piccoli segnali e di mantenere il servizio online evitando costi di inattività imprevisti. Inoltre, il monitoraggio costante della rete può individuare le vibrazioni dannose prima che attacchino la vittima.

Esecuzione di test di attacchi DoS

È impossibile prevenire ogni attacco DoS, ma è possibile prepararsi quando si verifica un attacco. Simulare attacchi DDoS contro la vostra rete è uno dei modi più semplici. Simulando un attacco, potete testare i vostri metodi di prevenzione attuali e sviluppare alcune strategie di prevenzione in tempo reale per risparmiare denaro (ransomware) in caso di attacco.

Strategia

Avere un piano strategico pronto a gestire il controllo dei danni nel caso in cui si verifichi un attacco, può rendere possibile o meno un attacco. È importante assegnare i ruoli ai membri del team, che saranno responsabili di rispondere agli attacchi una volta che si saranno verificati.

Un piano strategico chiaro e completamente approvato può fare un'enorme differenza tra un attacco scomodo e uno devastante. Questo include anche la definizione di linee guida per l'assistenza ai clienti, in modo che questi ultimi non vengano lasciati a terra mentre voi risolvete i problemi tecnici.

Conclusione

Solo un servizio professionale può fornire una protezione DDoS affidabile ed efficace. Il fornitore gestirà tutti i possibili rischi connessi all'attacco e difenderà i vostri beni da hacking illegali.

Gli attacchi DoS e DDoS vengono eseguiti per vari motivi, che vanno dal guadagno politico a quello finanziario, fino alle prestazioni superiori delle aziende. Gli attacchi DDoS sono più veloci di quelli DoS perché utilizzano più sistemi, mentre gli attacchi DoS coinvolgono un singolo sistema e sono più lenti.

Proteggete il vostro sistema da file dannosi e dati nocivi in caso di DoS o DDoS. attacchi che danneggiano il sistema e chiedono un riscatto (ransom) enorme.