La vita dopo il p=reject: Perché il viaggio nel DMARC è tutt'altro che terminato

di

La vita dopo p=reject nella vostra politica di sicurezza DMARC determina la forza complessiva della postura di sicurezza delle e-mail del loro dominio.

I proprietari di domini spesso commettono l'errore di pensare che il loro percorso di autenticazione delle e-mail finisca con l'applicazione (al DMARC p=rject). Non sanno che la vita dopo il p=rifiuto è una fase importante che determina la forza complessiva della sicurezza e-mail del loro dominio. sicurezza delle e-mail del dominio. Per una protezione continua contro gli attacchi di spoofing e phishing, è indispensabile formulare una strategia di sicurezza delle e-mail che inizi solo dopo il raggiungimento dell'enforcement. Questo include il monitoraggio continuo, la reportistica e la gestione per garantire la salute generale della vostra configurazione di autenticazione e-mail.

Scopriamo perché il viaggio nel DMARC è tutt'altro che finito, una volta raggiunto l'obiettivo di abilitare il criterio p=reject.

I punti chiave da prendere in considerazione

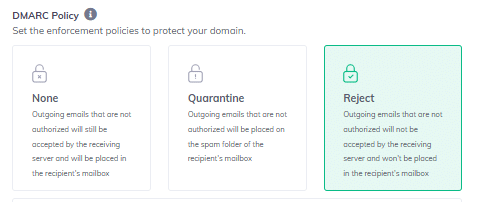

La Politica DMARC Esistono 3 modalità definitive di applicazione che si possono implementare, che sono:

Il rifiuto è la massima politica di applicazione del DMARC e aiuta i proprietari di domini a bloccare le email spoofate o di phishing. e-mail di phishing prima che raggiungano le caselle di posta dei clienti. Coloro che desiderano sfruttare il DMARC per proteggere i propri domini dai vettori di attacco basati sulle e-mail possono trovare p=reject una modalità di policy adatta.

Per abilitare il criterio p=reject per DMARC, è sufficiente modificare il record DNS DMARC nelle impostazioni DNS del dominio, come mostrato nell'esempio seguente:

Record precedente: v=DMARC1; p=quarantena;

Record modificato: v=DMARC1; p=reject;

Salvare le modifiche al record modificato e lasciare al DNS un po' di tempo per elaborare le modifiche.

Se siete clienti di PowerDMARC e utilizzate la nostra funzione DMARC in hosting, potete cambiare la modalità del vostro criterio DMARC dalla modalità precedente a p=rifiuto semplicemente facendo clic sull'opzione "Rifiuta" nelle impostazioni del criterio direttamente sulla nostra piattaforma, senza dover accedere al vostro DNS.

Il più delle volte, i proprietari dei domini cercano di affrettare il processo di implementazione del protocollo e si aspettano di ottenere l'applicazione il prima possibile. Questo però non è consigliabile. Spieghiamo perché:

Sebbene il criterio di rifiuto sia accompagnato da una serie di avvertenze e di disclaimer, la sua efficacia nel prevenire una serie di attacchi di frode via e-mail è innegabile. Vediamo quindi come passare al rifiuto in modo sicuro:

Invece di iniziare con un criterio imposto, si consiglia di iniziare con qualcosa che offra maggiore flessibilità e libertà: e questo è esattamente ciò che fa p=none. Questo criterio, anche se non fa molto in termini di protezione, può servire come eccellente strumento di monitoraggio per aiutare nel percorso di implementazione.

Il monitoraggio dei canali e-mail può aiutare a prevenire errori di consegna dovuti a protocolli non configurati correttamente. Può consentire di visualizzare e rilevare gli errori e di risolverli più rapidamente.

Rapporti DMARC può aiutarvi a identificare l'efficacia della vostra politica di autenticazione delle e-mail.

Anche se l'autenticazione delle e-mail non è una pallottola d'argento, può essere uno strumento efficace nel vostro arsenale di sicurezza. Grazie alla reportistica DMARC, potete verificare se i vostri sforzi stanno funzionando e dove è necessario modificare la vostra strategia.

Esistono due tipi di rapporti:

Troppi cuochi non guastano il brodo quando si tratta di implementare il DMARC. Gli esperti di sicurezza consigliano piuttosto di abbinare il DMARC sia all'SPF che al DKIM per una maggiore protezione e per ridurre la possibilità di falsi positivi. In questo modo si possono anche evitare fallimenti DMARC indesiderati.

DMARC ha bisogno di SPF o DKIM per passare l'autenticazione.

Ciò svolge un ruolo fondamentale nell'implementazione sicura di una politica di rifiuto, garantendo che anche se SPF fallisce e DKIM passa o viceversa, MARC passerà per il messaggio previsto.

La mancata indicazione delle fonti di invio nel record SPF può essere particolarmente dannosa quando si cerca di evitare fallimenti DMARC indesiderati. È importante stilare un elenco di tutte le fonti di invio delle e-mail (tra cui fornitori di e-mail di terze parti e provider di servizi come GmailMicrosoft O365, Yahoo Mail, Zoho e così via).

Questo è particolarmente importante se si utilizza SPF solo in combinazione con DMARC. Ogni volta che si aggiunge o si rimuove una fonte di invio, il record SPF deve riflettere le stesse modifiche.

Una volta raggiunto con successo p=reject, ci si può aspettare quanto segue:

Una volta attivato p=reject, il vostro dominio non si libera magicamente di tutte le minacce potenziali ed emergenti! È solo diventato più bravo a difendersi da esse. Questi sono i motivi per cui non dovreste interrompere il vostro percorso DMARC subito dopo p=reject:

Una volta ottenuto il p=reject, è necessario compiere i seguenti passi necessari per rafforzare ulteriormente la sicurezza delle e-mail e mantenere la reputazione del dominio:

È possibile continuare a esaminare i rapporti DMARC e monitorare le informazioni per identificare eventuali nuove fonti di e-mail non autorizzate o configurazioni errate.

Assicuratevi che la stessa politica p=reject si applichi anche ai vostri sottodomini e domini inattivi. I sottodomini e i domini parcheggiati non sicuri sono spesso sfruttati dagli hacker.

L'applicazione della politica DMARC è un requisito obbligatorio per BIMI. Quindi, una volta ottenuto, il passo successivo dovrebbe essere quello di abilitare il BIMI per il vostro dominio! Questo vi aiuterà ad applicare il logo del vostro marchio alle e-mail in uscita e a ottenere il segno di spunta blu di verifica in diverse caselle di posta elettronica di supporto come Google, Yahoo e Zoho Mail.

Mentre si proteggono le email in uscita con DMARC, cosa succede alle email in entrata? Abilitazione MTA-STS applica la crittografia TLS, assicurando che solo i messaggi trasmessi tramite una connessione sicura possano raggiungere la vostra casella di posta elettronica, impedendo gli attacchi man-in-the-middle.

Verificate e assicuratevi che tutti i fornitori terzi che inviano e-mail per vostro conto rispettino i rigorosi standard di autenticazione e sicurezza delle e-mail. Assicuratevi che i contratti con i fornitori includano clausole sulla conformità dell'autenticazione delle e-mail.

Intelligenza predittiva delle minacce possono aiutarvi a rilevare, prevedere e mitigare le minacce emergenti basate sulle e-mail e gli attacchi informatici grazie a tecnologie avanzate basate sull'intelligenza artificiale. Aggiungerli al vostro stack di sicurezza può dare una spinta significativa alla protezione del vostro dominio.

Il monitoraggio dei protocolli di autenticazione delle e-mail è una parte essenziale della vita dopo il p=reject. Non solo garantisce il mantenimento dell'efficacia delle vostre misure di sicurezza, ma vi offre anche una visione più approfondita delle loro funzionalità per determinare ciò che funziona meglio per voi.

PowerDMARC vi aiuta a passare senza problemi da p=none a reject, preparandovi al meglio per le fasi successive. Per evitare problemi di deliverability e gestire facilmente i protocolli di autenticazione delle e-mail, contattate oggi stesso!

Strumenti

Prodotto

Azienda

Cos'è l'inoltro DNS e i suoi 5 principali vantaggi

Cos'è l'inoltro DNS e i suoi 5 principali vantaggi