Co to jest oprogramowanie ransomware BlackCat? FBI wydało ostatnio ostrzeżenie o nowym szczepie ransomware znanym jako BlackCat Ransomware (aka Noberus i AlphaV), który sieje spustoszenie w firmach i komputerach osobistych na całym świecie (działając głównie w USA). Agenci FBI obawiają się, że BlackCat może stać się poważnym problemem dla firm, jeśli pozostanie bez kontroli. Chociaż większość firm posiada silne systemy bezpieczeństwa, które chronią je przed hakerami, mogą one nie być przygotowane na atak taki jak ten.

Pełny artykuł Forbesa można przeczytać tutaj.

BlackCat Ransomware: Nowy gang ransomware jest na wolności

BlackCat wykorzystuje podobne techniki szyfrowania jak inne rodzaje oprogramowania ransomware, ale dodaje również pewne dodatkowe środki bezpieczeństwa, aby utrudnić odszyfrowanie zaszyfrowanych plików. Obejmuje to użycie dwóch różnych algorytmów szyfrowania oraz upewnienie się, że klucz deszyfrujący nigdy nie jest przechowywany na tym samym dysku, na którym znajdują się zaszyfrowane pliki.

Wydaje się, że twórcy BlackCata celują raczej w firmy i organizacje niż w osoby prywatne, co ma sens, ponieważ tego typu organizacje są bardziej skłonne do zapłacenia okupu niż osoby prywatne.

BlackCat to grupa cyberprzestępców, której celem jest kradzież własności intelektualnej i informacji osobistych przedsiębiorstw. Znana jest z ataków na firmy z branży budowlanej i inżynieryjnej, handlu detalicznego, transportu, usług komercyjnych, ubezpieczeń oraz sektora maszynowego.

Grupa zaatakowała również organizacje w Europie i na Filipinach. Jak dotąd najwięcej ofiar pochodzi ze Stanów Zjednoczonych, ale może się to zmienić, ponieważ grupa rozszerza swój zasięg na cały świat.

D

Czym jest oprogramowanie BlackCat Ransomware: Ransomware-as-a-Service (RaaS)

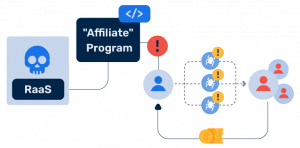

BlackCat Ransomware to model biznesowy typu ransomware-as-a-service (RaaS), który opiera się na strukturze marketingu afiliacyjnego. Model biznesowy RaaS oznacza, że BlackCat nie hostuje ani nie dystrybuuje złośliwego oprogramowania samodzielnie - polega na osobach trzecich, które robią to za niego. Taki sposób działania pozwala firmie BlackCat uniknąć odpowiedzialności prawnej, a także pomaga jej uniknąć wykrycia przez oprogramowanie antywirusowe.

Co to jest Ransomware-as-a-Service?

Ransomware-as-a-service (RaaS) to stosunkowo nowy rodzaj cyberataku, który umożliwia każdemu zakup złośliwego oprogramowania i wykorzystanie go do przetrzymywania plików jako zakładników, zazwyczaj do momentu zapłacenia okupu.

RaaS jest niezwykle opłacalne dla hakerów, ponieważ mogą oni wynajmować swoje oprogramowanie ransomware innym przestępcom, nie martwiąc się o to, że zostaną złapani przez organy ścigania, tak jak w przypadku przeprowadzania własnych ataków.

RaaS działa dzięki programom partnerskim, które zasadniczo umożliwiają zarabianie pieniędzy na rozpowszechnianiu złośliwego oprogramowania. Partnerzy otrzymują wynagrodzenie za każdą zainfekowaną ofiarę i za każdy przypadek, w którym złośliwe oprogramowanie generuje przychody. Im skuteczniej partner rozprzestrzenia RaaS, tym więcej może zarobić.

Jak działa?

Ransomware jest zwykle dostarczane pocztą elektroniczną lub za pośrednictwem zhakowanej strony internetowej. Złośliwe oprogramowanie szyfruje wszystkie pliki użytkownika i wyświetla alert informujący, że użytkownik naruszył prawo federalne, w wyniku czego jego komputer zostaje zablokowany. Następnie atakujący informuje użytkownika, że może on odblokować swój komputer, płacąc okup - zwykle w wysokości od 200 do 600 dolarów - za pośrednictwem bitcoina lub innej kryptowaluty.

Powodem, dla którego przestępcy RaaS są w stanie uciec od tego typu oszustw, jest fakt, że większość ofiar nie zgłasza zainfekowania ransomware; zamiast tego próbują samodzielnie rozwiązać problem, płacąc okup i licząc na najlepsze.

Potrzebujesz ochrony przed atakami typu ransomware? Przeczytaj więcej o DMARC i ransomware tutaj.

Anatomia oprogramowania BlackCat Ransomware

Ransomware jest uważane za wyrafinowaną metodę infekcji, która może spowodować, że zainfekowany host nie będzie nadawał się do użytku. Jeśli nie zostanie szybko wykryte, może wyrządzić poważne szkody w organizacji. Oprogramowanie ransomware BlackCat zostało pobrane za pośrednictwem plików pakietu Microsoft Office zawierających osadzony złośliwy plik wykonywalny. Ładunek zawiera kod, który umożliwia rozprzestrzenianie się szkodliwego oprogramowania w zagrożonej sieci, atakując zarówno systemy Windows, jak i Linux.

Oprogramowanie ransomware BlackCat jest opisywane jako atak "wieloetapowy", którego celem jest wykorzystanie kont użytkowników i administratorów Active Directory (AD) w celu zaszyfrowania plików na komputerach docelowych. Ponadto, ransomware BlackCat/ALPHV wykorzystuje wcześniej naruszone dane uwierzytelniające użytkowników w celu uzyskania pierwszego dostępu do systemu ofiary.

Jak zapobiec BlackCat Ransomware?

Ręczne kroki zapobiegania atakom BlackCat Ransomware:

- Regularnie aktualizuj swoje oprogramowanie. Ransomware zazwyczaj atakuje starsze systemy lub systemy, które nie były aktualizowane od dłuższego czasu, dlatego upewnij się, że wiesz, jakie oprogramowanie jest uruchomione na Twoim komputerze i upewnij się, że jest ono aktualne.

- Regularnie twórz kopie zapasowe wszystkich swoich plików i przechowuj je w dwóch różnych miejscach (np. na dwóch różnych zewnętrznych dyskach twardych). Dzięki temu, jeśli jeden z dysków ulegnie awarii lub zostanie zainfekowany złośliwym oprogramowaniem, kopie wszystkich plików będą nadal dostępne na innym dysku lub w chmurze, gdzie nic im nie grozi!

- Używaj silnych haseł, które nie są używane nigdzie indziej (zwłaszcza nie wielokrotnie na różnych kontach), i nigdy nie klikaj na linki wysłane pocztą elektroniczną - nawet jeśli wyglądają, jakby pochodziły od kogoś, komu ufasz!

- Nie płać okupu! Płacenie przestępcom to po prostu wyrzucanie pieniędzy w błoto. Jedynym sposobem na odblokowanie danych (tak twierdzą) jest zapłacenie okupu, ale kłamią! Nie daj się na to nabrać!

- Spróbuj użyć wbudowanego w system Windows narzędzia do odzyskiwania plików, aby przywrócić pliki z kopii cieni (systemu kopii zapasowych). Może nie zadziała to w 100% przypadków, ale na pewno warto spróbować! Narzędzie to można znaleźć w sekcji "Przywracanie systemu" w Panelu sterowania (jeśli nie widzisz go od razu, wyszukaj hasło "Przywracanie systemu").

Narzędzia, które można wdrożyć w celu zapobiegania atakom oprogramowania BlackCat Ransomware:

1. Dobrą wiadomością jest to, że istnieje nowa technologia, która może pomóc chronić firmę przed ransomware BlackCat: DMARC.

A Polityka DMARC pozwala nadawcom wiadomości e-mail na poinformowanie serwerów odbiorczych, czy wiadomości e-mail są legalne, czy też nie. Oznacza to, że jeśli atakujący spróbuje wysłać wiadomość phishingową z załączonym złośliwym kodem, serwer odbiorcy będzie wiedział, że nie pochodzi ona od legalnego właściciela domeny i będzie mógł ją odrzucić, zanim wyrządzone zostaną jakiekolwiek szkody.

Pobierz darmowy analizator DMARC dzisiaj.

2. Uwierzytelnianie wieloczynnikowe (MFA) to sposób na utrzymanie hakerów z dala od Twoich kont, jednocześnie umożliwiając Ci swobodny dostęp do nich. Dzięki wykorzystaniu dwóch lub więcej informacji do weryfikacji tożsamości, osobie, która ukradła hasło lub inne informacje identyfikacyjne, znacznie trudniej jest dostać się na konto bez wykrycia przez MFA.

3. Zapory sieci owe mogą chronić przed wieloma atakami ransomware BlackCat. Firewall to oprogramowanie współpracujące z systemem operacyjnym, które blokuje nieautoryzowany dostęp do komputera, w tym dostęp złośliwego kodu, takiego jak ransomware. Większość systemów operacyjnych zawiera zapory sieciowe, ale jeśli ich nie masz lub chcesz mieć dodatkową warstwę ochrony, istnieje wiele darmowych opcji - a wiele z nich jest łatwych do zainstalowania.

- Studium przypadku DMARC MSP: CloudTech24 upraszcza zarządzanie bezpieczeństwem domen dla klientów dzięki PowerDMARC - 24 października 2024 r.

- Zagrożenia dla bezpieczeństwa związane z wysyłaniem poufnych informacji pocztą elektroniczną - 23 października 2024 r.

- 5 rodzajów oszustw e-mailowych związanych z ubezpieczeniami społecznymi i jak im zapobiegać - 3 października 2024 r.