De fout "DMARC-beleid niet ingeschakeld" die wordt geretourneerd tijdens een omgekeerde DNS-opzoeking geeft aan dat er geen beleid is gedefinieerd voor het DMARC record. Als deze fout optreedt, is je domein niet beschermd tegen spoofing- en imitatiebedreigingen.

In dit artikel nemen we je mee door de verschillende stappen die je moet uitvoeren om DMARC te configureren en het juiste beleid voor je domein in te stellen, zodat je nooit meer de prompt "DMARC-beleid niet ingeschakeld" tegenkomt!

Belangrijkste punten

- De fout "DMARC Policy Not Enabled" (DMARC-beleid niet ingeschakeld) geeft aan dat er voor je domein geen DMARC-beleid is gedefinieerd, waardoor het kwetsbaar is voor spoofing en imitatie.

- Er kunnen verschillende DMARC-beleidsregels worden ingesteld met verschillende handhavingsniveaus, waaronder p=afwijzen, p=quarantaine of p=geen.

- Het publiceren van je DMARC-record met het gekozen beleid in de DNS is essentieel om de fout te herstellen en e-mailservers te instrueren om ongeautoriseerde e-mails af te handelen.

- Het implementeren van DMARC verbetert de bescherming tegen phishingaanvallen en verbetert de geloofwaardigheid van je merk en de e-mail deliverability.

- Het regelmatig controleren van DMARC-rapporten is van vitaal belang voor het bijhouden van e-mailverificatie en het verbeteren van de algehele beveiliging van e-mail.

Herstel "DMARC-beleid niet ingeschakeld" in 6 stappen

Stap 1: Controleer uw huidige DMARC record

Het eerste wat je moet doen is controleren of je al een DMARC-record hebt gepubliceerd en op welk beleid het is ingesteld. Gebruik de gratis DMARC opzoeken om je record direct te bekijken en eventuele fouten op te sporen.

Als je helemaal geen record hebt, moet je er een vanaf nul aanmaken. Als je er een hebt, controleer dan of je beleid (p=) is ingesteld op none, quarantine of reject.

Stap 2: DMARC-beleid begrijpen

Om de fout "DMARC Policy not enabled" (DMARC-beleid niet ingeschakeld) op te lossen, moeten we begrijpen wat zo'n beleid doet en welke verschillende typen we kunnen configureren voor ons DMARC-verificatiesysteem.

-

Onbevoegde e-mails weigeren

Je kunt de faalmodus instellen op maximale handhaving door alle e-mails te weigeren die de authenticatie niet doorstaan door de instelling p= tag in je DMARC record in te stellen op "afwijzen".

-

Reserveer je ongeautoriseerde e-mails om ze later te bekijken

Houd je ongeautoriseerde e-mails in de wacht in de quarantainebox van de ontvanger als je ze niet meteen wilt weggooien. Dit kun je bereiken door je p= tag in te stellen op "quarantaine".

-

Niets doen, onbevoegde e-mails laten afleveren zoals ze zijn

Het kan zijn dat je geen actie wilt ondernemen tegen e-mails die niet voldoen aan DMARC. Stel in dat geval gewoon uw p= tag in op "geen".

De primaire vereiste van deze modi is om domeineigenaren de flexibiliteit te bieden om te kiezen hoe zij willen dat hun ontvangers reageren op e-mails die mogelijk kwaadaardig zijn of afkomstig zijn van bronnen die niet specifiek zijn voorzien van autoriteit. Het is een belangrijke stap in het tegengaan van domeinvervalsing.

Vereenvoudig "DMARC-beleid niet ingeschakeld" met PowerDMARC!

Stap 3: Begin met bewaking (p=geen)

Direct overgaan tot afdwingen kan averechts werken als je SPF of DKIM niet perfect is ingesteld. Daarom is de veiligste eerste stap beginnen met p=none.

Hiermee kun je:

- DMARC-rapporten ontvangen om te zien wie e-mails verzendt namens uw domein.

- Identificeer legitieme afzenders van derden (zoals marketingtools of CRM's).

- Vermijd het afbreken van de e-mailaflevering tijdens de installatiefase.

Met PowerDMARC worden deze ruwe rapporten omgezet in eenvoudig te lezen dashboards, zodat je precies kunt zien wat er gebeurt zonder in XML-bestanden te hoeven graven.

Stap 4: Handhaaf uw beleid (p=quarantaine of p=verwerpen)

Zodra je al je e-mailbronnen hebt gecontroleerd en gevalideerd, is het tijd om af te dwingen.

Zo ziet een DMARC-record eruit:

Toezicht (geen):

v=DMARC1; p=none; rua=mailto:[email protected]

Quarantaine:

v=DMARC1; p=quarantaine; rua=mailto:[email protected]

Afwijzen:

v=DMARC1; p=afwijzen; rua=mailto:[email protected]

Ga van geen → quarantaine → afwijzen als je er zeker van bent dat alle legitieme afzenders op één lijn zitten.

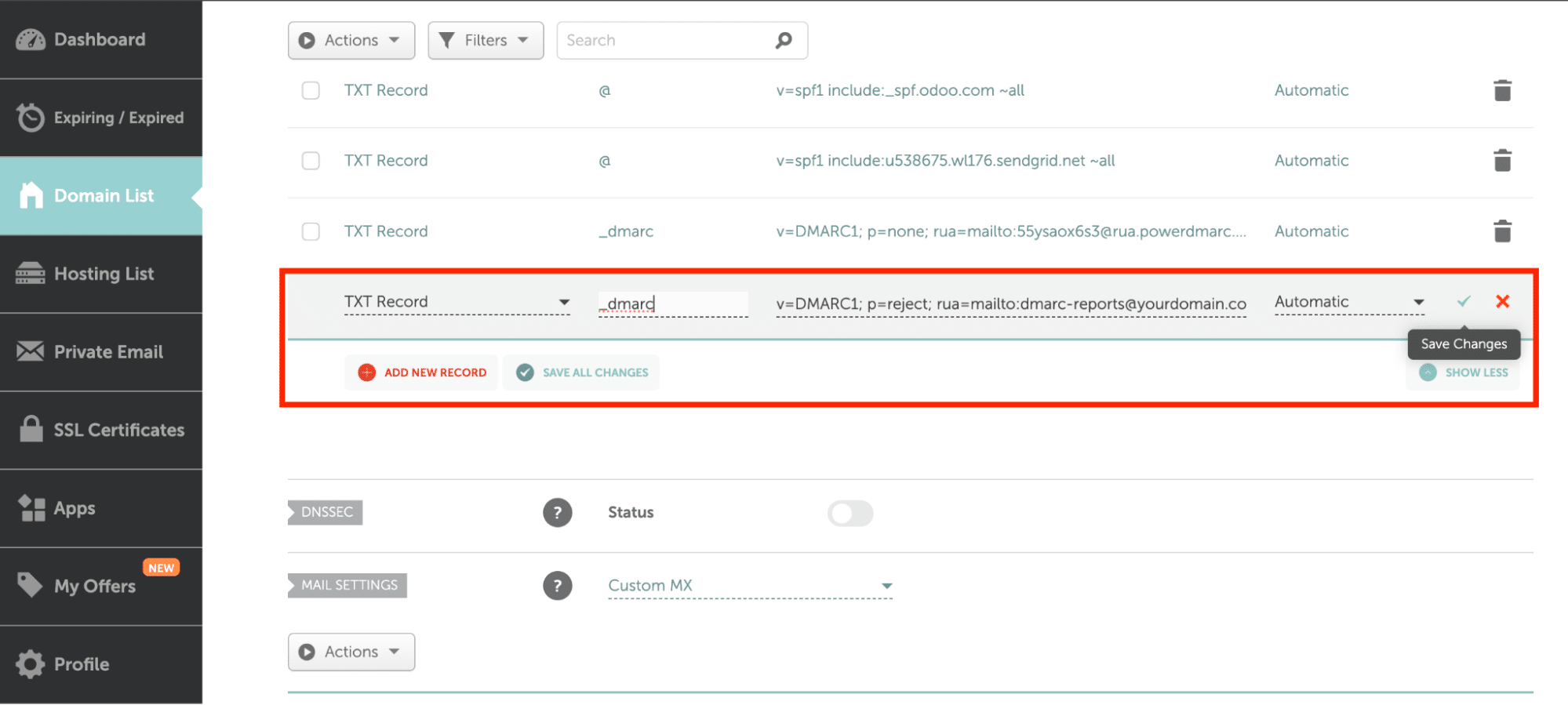

Stap 5: implementeer het record in uw DNS

Dit is cruciaal. Je DMARC-record moet correct worden gepubliceerd in je DNS om van kracht te worden.

- Log in op het dashboard van uw DNS hostingprovider (bijv. Cloudflare, GoDaddy, Namecheap).

- Maak een nieuw TXT record met:

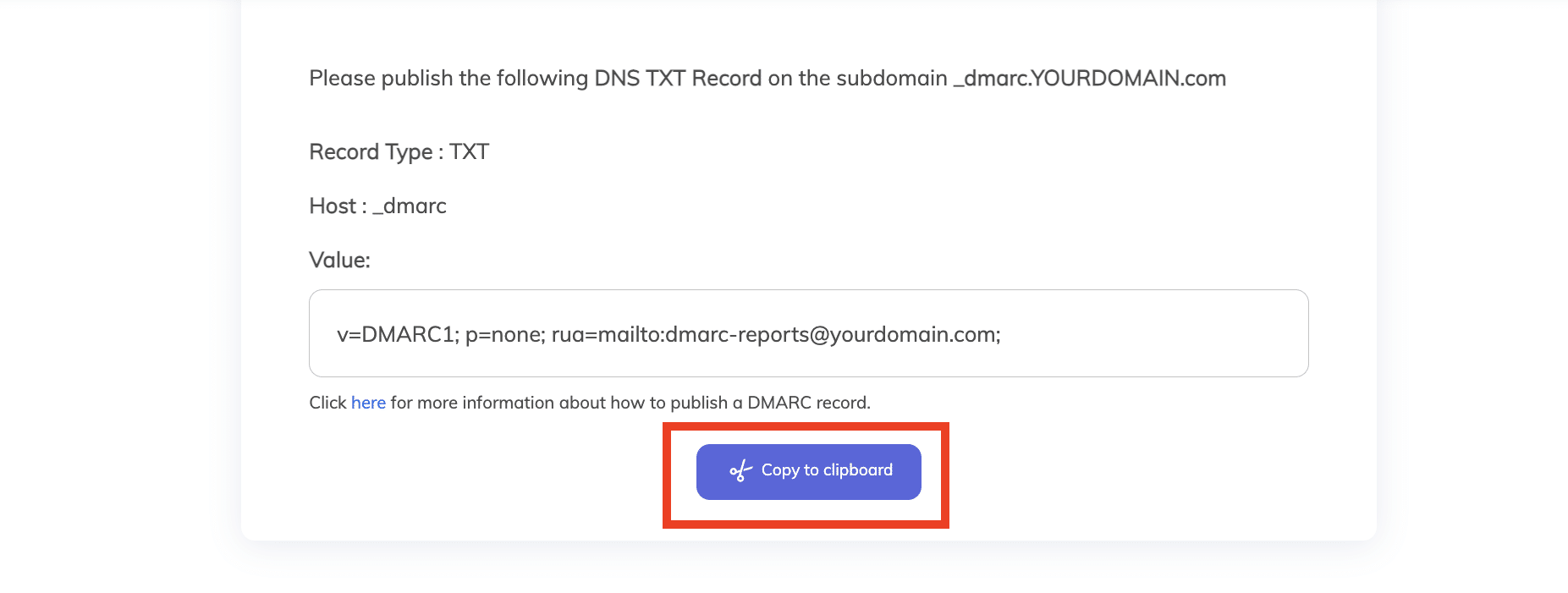

Host/Naam: _dmarc

Type: TXT

Waarde: uw DMARC record (bijv. v=DMARC1; p=none; rua=mailto:[email protected]).

- Sla op en wacht op DNS-propagatie (kan enkele uren duren).

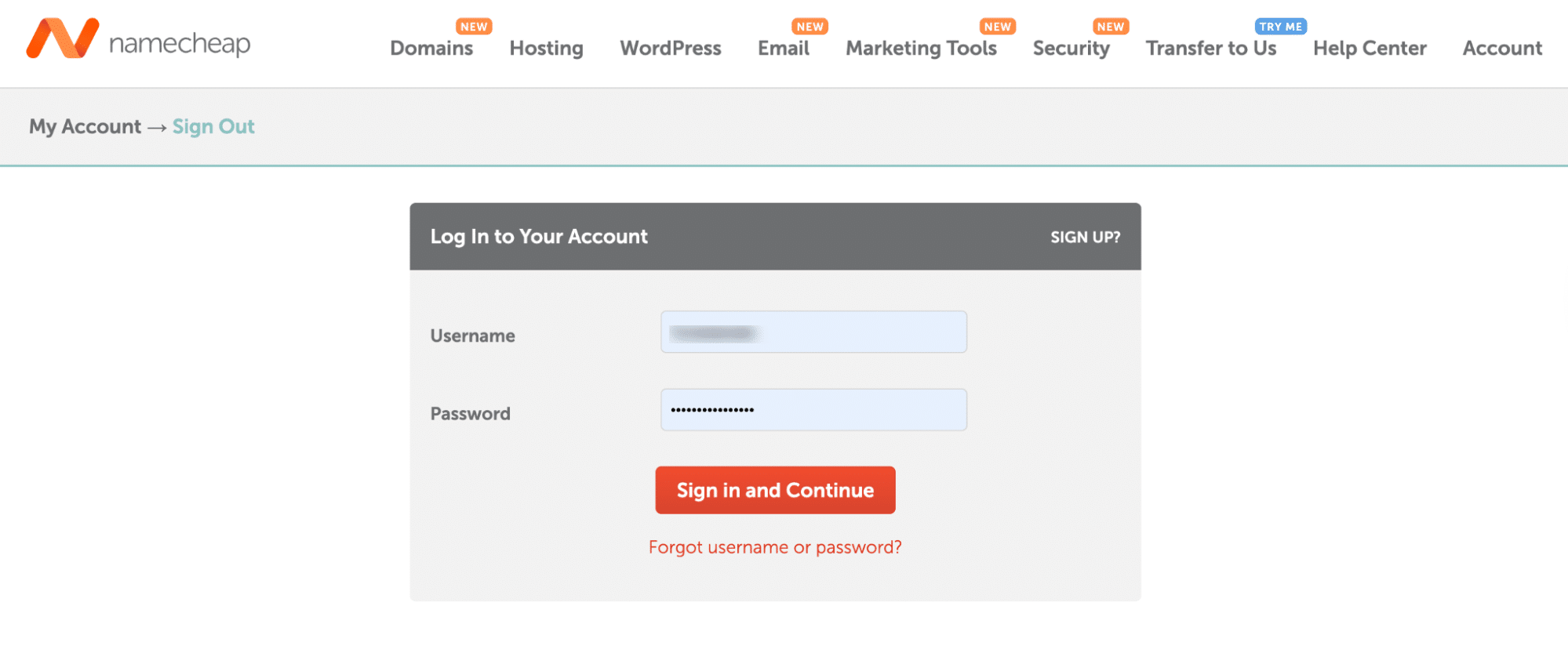

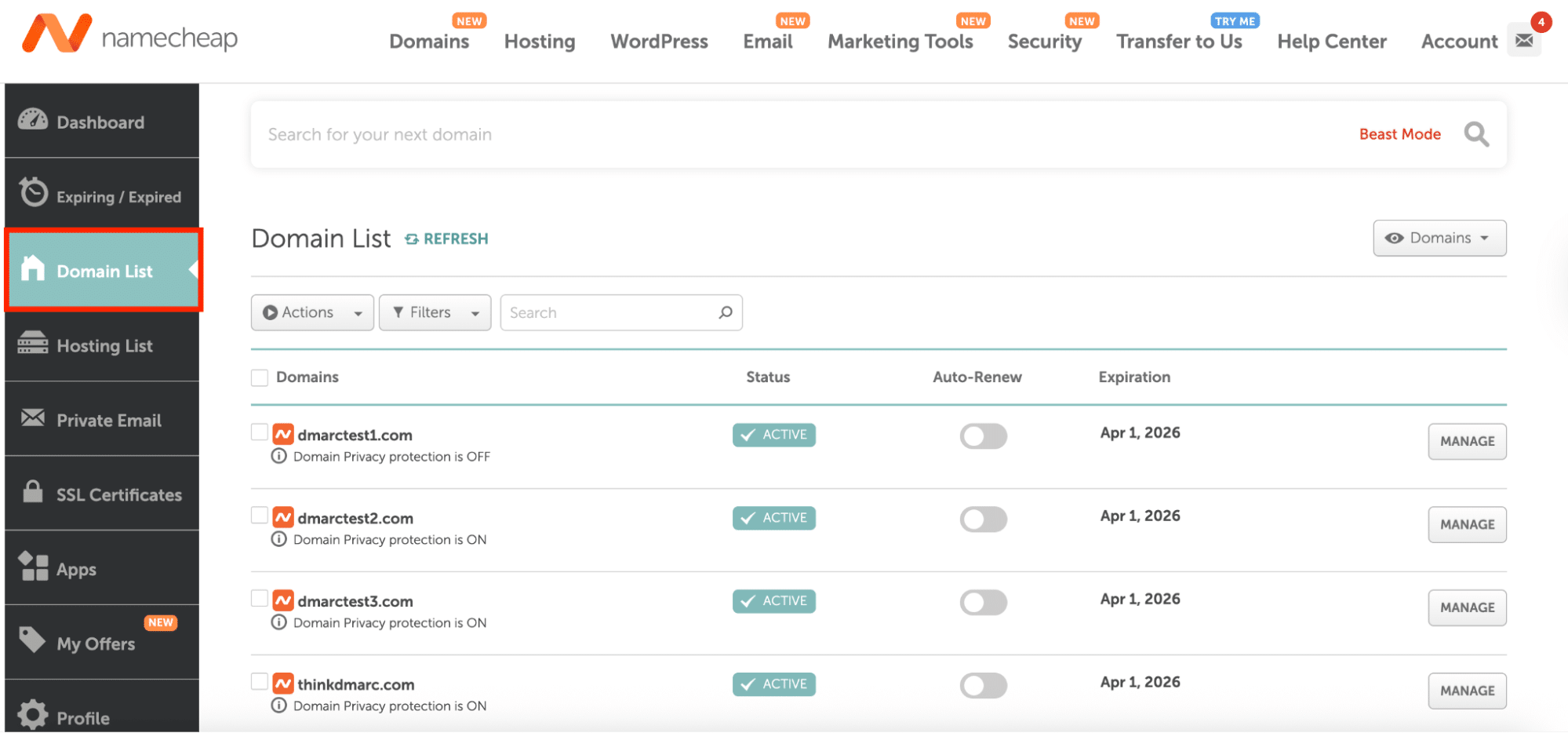

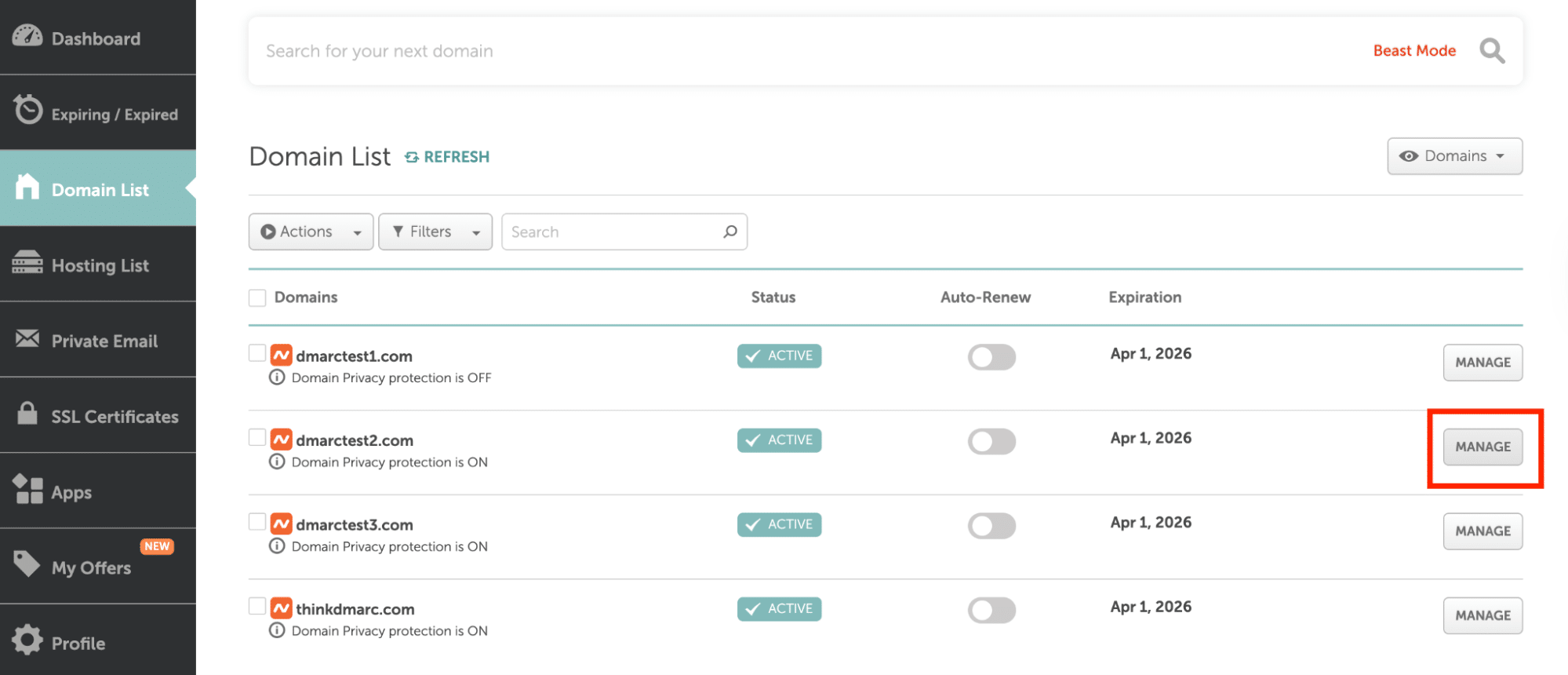

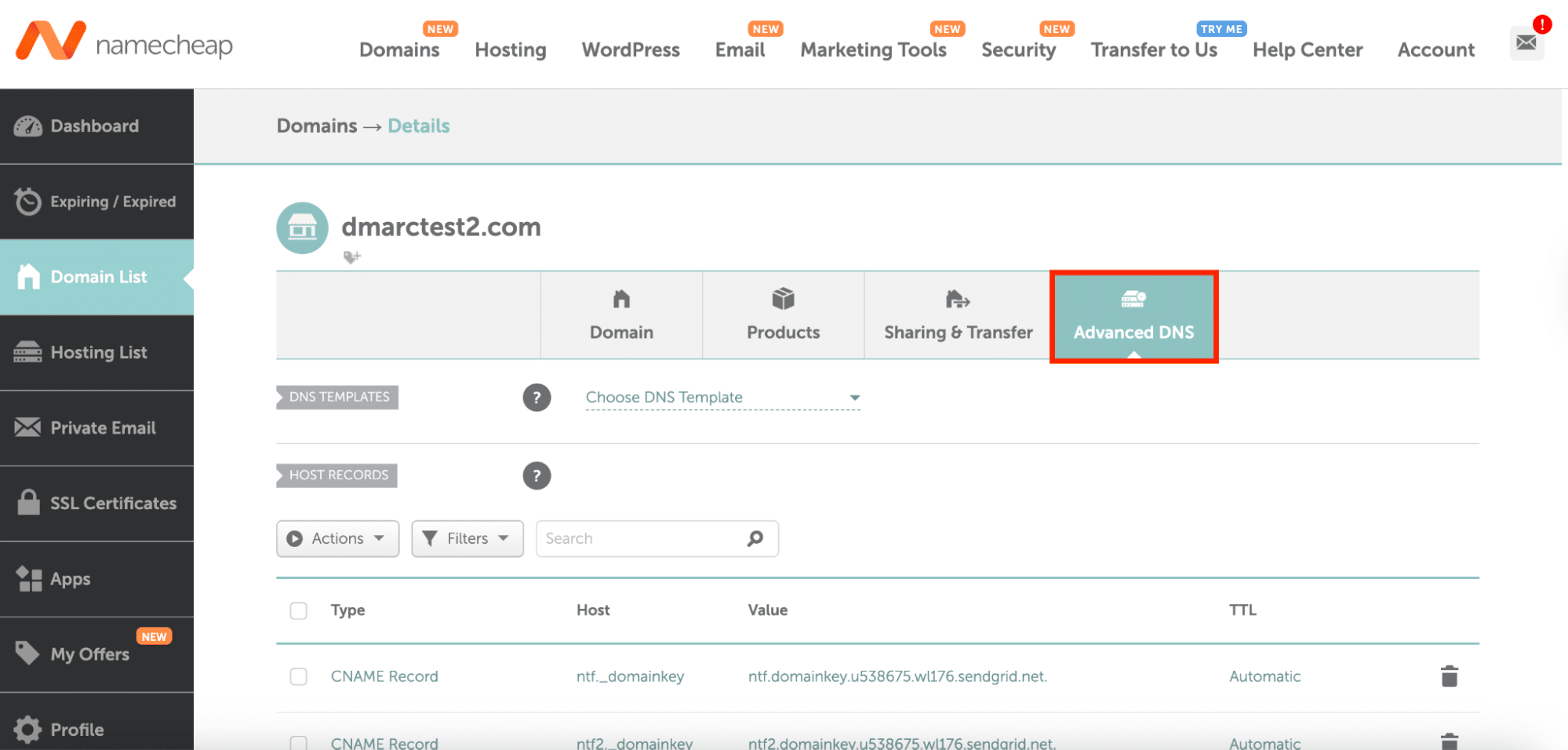

Hier neem ik het voorbeeld van Namecheap DNS voor de setup:

- Log in op je DNS-beheerconsole (je hebt toegang nodig voor deze stap, dus neem contact op met je hostingprovider of domeinbeheerder voor toegang).

- Ga naar Domeinlijst

- Klik op "Beheren" voor het domein waarvoor u het DMARC-beleid wilt inschakelen

- Selecteer het tabblad "Geavanceerd DNS

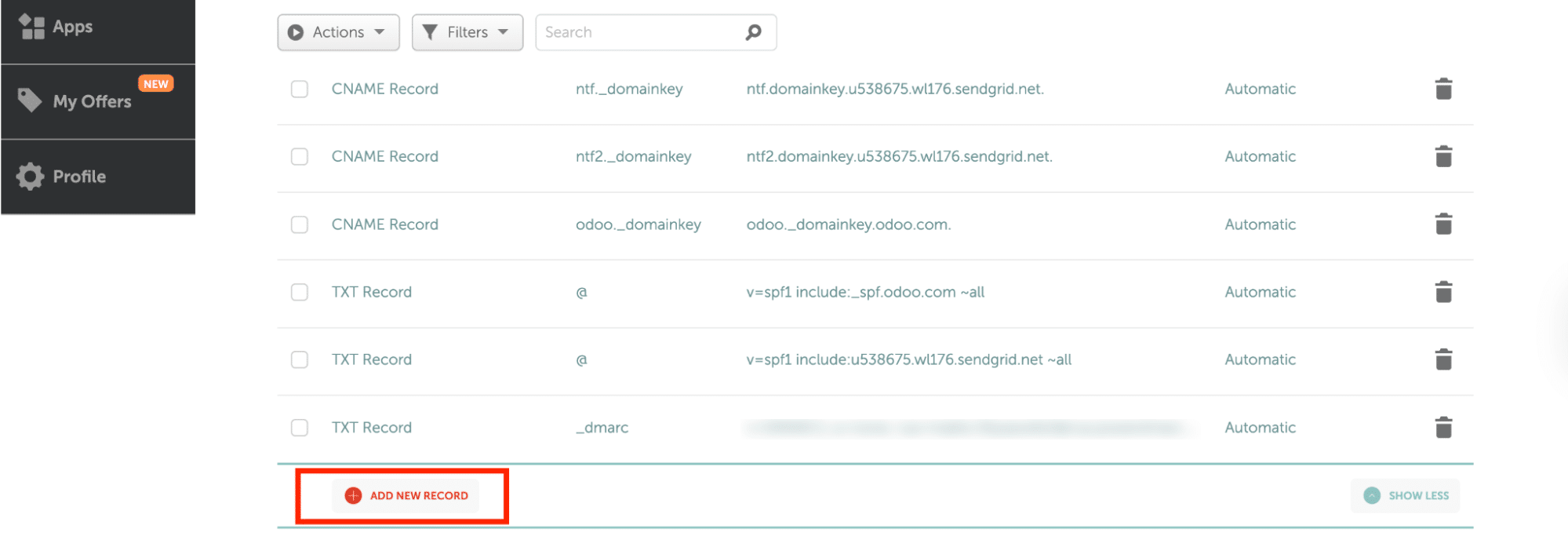

- Klik op "Nieuw record toevoegen

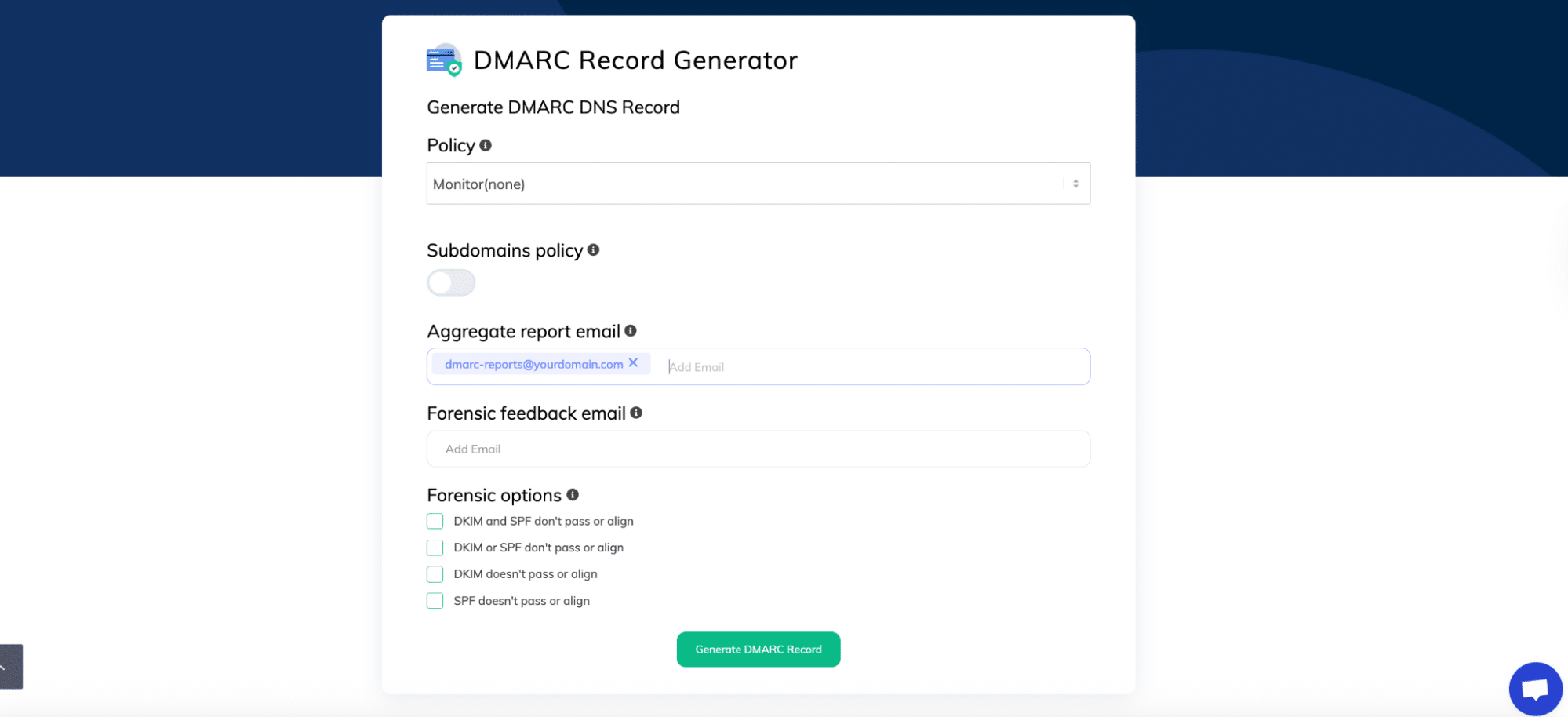

- Maak je DMARC-record aan met onze DMARC-generator. Selecteer je beleid en voer een e-mailadres in voor je DMARC-rapporten. Klik op Genereren.

- De syntaxis van het record kopiëren

- Plak de recordwaarde in uw DNS

Tip: Controleer altijd dubbel op typefouten. Zelfs een klein foutje kan je DMARC-instelling verbreken.

Stap 6: Bewaken en onderhouden

DMARC is niet eenmalig en vereist voortdurende controle en aanpassingen.

- Bekijk regelmatig DMARC-rapporten om het domeingebruik bij te houden.

- Onderhoud SPF door het bij te werken bij het toevoegen of verwijderen van afzenders van derden.

- Houd DKIM-sleutels geroteerd voor een betere beveiliging.

- Pas het beleid aan als u nieuwe mailsystemen of services toevoegt.

PowerDMARC vereenvoudigt dit door alles op één platform te centraliseren, rapportages te automatiseren en u te waarschuwen voor misconfiguraties voordat ze van invloed zijn op de levering.

De fout "DMARC-beleid niet ingeschakeld" zou nu opgelost moeten zijn voor je domein.

Waarom zou je DMARC-beleid in de eerste plaats inschakelen?

Uw domein is de manier waarop klanten uw e-mails herkennen en vertrouwen. Als aanvallers uw domein spoofen en valse e-mails versturen die doen alsof ze u zijn, kan dit leiden tot phishing, fraude en ernstige schade aan uw reputatie.

DMARC (Domain-based Message Authentication, Reporting and Conformance) helpt dit te voorkomen door ervoor te zorgen dat alleen geautoriseerde bronnen e-mails kunnen versturen via jouw domein. Eenvoudig gezegd is het een beschermend schild dat e-mailproviders vertelt dat de e-mail echt van jou afkomstig is.

Zonder DMARC kunnen je klanten overtuigende nep-e-mails in jouw naam ontvangen, waardoor zowel zij als je bedrijf gevaar lopen. Door een DMARC-beleid in te stellen, beschermt u uw merk, beschermt u uw klanten en bouwt u vertrouwen op in elke e-mail die u verstuurt.

Hoe "DMARC quarantaine/afwijzingsbeleid niet ingeschakeld" repareren

Als je deze waarschuwing ziet, betekent dit dat je DMARC-beleid is ingesteld op p=none. Die instelling is prima voor monitoring, maar het beschermt je domein niet actief tegen spoofing.

Om dit op te lossen, moet je je DMARC record bijwerken zodat het een beleid afdwingt. Zo werkt het:

- Log in op je DNS-controlpanel.

- Zoek je bestaande DMARC-record (het begint met v=DMARC1).

- Verander de beleidswaarde (p=) van geen naar een van beide:

p=quarantaine → verdachte e-mails gaan naar spammappen.

p=afwijzen → verdachte e-mails worden volledig geblokkeerd.

Voorbeeld voor en na

Voor (alleen monitoring):

v=DMARC1; p=none; rua=mailto:[email protected]

Na (met handhaving):

v=DMARC1; p=quarantaine; rua=mailto:[email protected]

of

v=DMARC1; p=afwijzen; rua=mailto:[email protected]

Geef DNS na het opslaan wat tijd om bij te werken (maximaal 48 uur) en controleer vervolgens opnieuw met een DMARC-opzoektool om de wijziging te bevestigen.

DMARC beste praktijken

DMARC instellen is slechts de eerste stap. Door bewezen best practices te volgen, kunt u fouten voorkomen, de beveiliging versterken en zorgen voor een soepele aflevering van e-mail.

- Begin altijd met p=none: Begin in de monitoringmodus om gegevens te verzamelen voordat een strenger beleid wordt afgedwongen.

- Minstens 2-4 weken controleren: Dit zorgt ervoor dat je alle legitieme e-mailbronnen hebt geïdentificeerd voordat je overgaat op quarantaine of weigeren.

- Ga geleidelijk over op handhaving: Schakel over van geen → quarantaine → afwijzen als je er zeker van bent dat alles op één lijn zit.

- Gebruik een DMARC-analyzer: Ruwe XML-rapporten zijn moeilijk te lezen. Tools zoals DMARC-analyseprogramma maken ze duidelijk en bruikbaar.

- Houd SPF en DKIM bijgewerkt: Werk records bij wanneer u afzenders toevoegt/verwijdert en roteer DKIM-sleutels regelmatig.

Veelgestelde vragen (FAQ)

1. Hoe lang duurt DNS-propagatie?

De meeste wijzigingen verschijnen binnen enkele minuten, maar volledige wereldwijde verspreiding kan tot 24 - 48 uur. Controleer altijd met een DMARC-opzoektool na publicatie.

2. Wat is het verschil tussen rua en ruf?

- rua: Samengevoegde rapporten met een dagelijks overzicht van alle DMARC-activiteit.

- Ruf: Forensische rapporten met details van individuele mislukte berichten (niet altijd ondersteund).

3. Wat als ik niet al mijn e-mailverzenders onder controle heb?

Identificeer alle platforms van derden die namens u verzenden (CRM's, marketingtools, enz.) en zorg ervoor dat ze zijn geconfigureerd met SPF of DKIM. Houd uw beleid op p=geen totdat alles is aangepast.

4. Hoe vaak moet ik rapporten controleren?

Bekijk in het begin rapporten wekelijks om afwijkingen snel op te sporen. Als je setup eenmaal stabiel is, zijn maandelijkse controles voldoende, tenzij je nieuwe services toevoegt.

5. Moet ik mijn DMARC record regelmatig bijwerken?

De kern van het DMARC-record verandert zelden, maar je moet SPF/DKIM-records bijwerken wanneer je e-mailservices toevoegt of verwijdert en DKIM-sleutels regelmatig roteren voor een betere beveiliging.

- SPF mislukt: Wat betekent het en hoe los je het op? - 29 september 2025

- Beleid voor aanvaardbaar gebruik: Belangrijkste elementen en voorbeelden - 9 september 2025

- Wat is CASB? Cloud Access Security Broker uitgelegd - 8 september 2025