Myślisz, że potrafisz rozpoznać oszustwo? Wiadomości phishingowe z każdym dniem stają się coraz bardziej podstępne.

Podczas phishingu atakujący wysyłają oszukańcze wiadomości e-mail zawierające linki do złośliwych stron internetowych. Witryny te mogą zawierać złośliwe oprogramowanie (np. ransomware) w celu sabotowania systemów i organizacji. Alternatywnie, ich celem może być nakłonienie użytkowników do ujawnienia poufnych informacji (np. numerów kart kredytowych). Oszuści często podszywają się pod zaufane marki i podmioty, takie jak Amazon, Netflix czy banki. Takie ataki mogą skutkować ogromnymi stratami finansowymi i kradzieżą tożsamości.

Zanim klikniesz w jakikolwiek link, sprawdź te 10 sygnałów ostrzegawczych, które mogą uchronić Cię przed staniem się ofiarą.

Kluczowe wnioski

- Typowe rodzaje wiadomości phishingowych obejmują phishing e-mailowy, smishing (SMS), phishing społecznościowy i vishing.

- Niektóre czerwone flagi mogą sygnalizować oszustwo phishingowe. Należą do nich ogólne pozdrowienia, prośby o poufne informacje, zbyt hojne, kuszące oferty, podejrzane linki do rezygnacji z subskrypcji itp.

- Podszywanie się pod renomowane marki to kolejny kluczowy element oszustw phishingowych i przydatna czerwona flaga.

- Niektóre rzeczywiste przykłady oszustw phishingowych obejmują fałszywe żądania DocuSign, oszustwa związane z potwierdzaniem zamówień Amazon i oszustwa związane ze zwrotem podatku IRS.

- Zaawansowane narzędzia ochrony przed zagrożeniami, uwierzytelnianie poczty e-mail i MFA mogą pomóc firmom zachować ochronę.

Typowe rodzaje wiadomości phishingowych

Istnieją różne rodzaje wiadomości phishingowych, niektóre bardziej powszechne niż inne.

Phishing e-mailowy

Jest to najbardziej rozpowszechniony rodzaj phishingu. W phishingu e-mail cyberprzestępcy wysyłają wiadomości e-mail od pozornie legalnych podmiotów, takich jak usługi online, banki, renomowane marki itp. E-maile te mogą zawierać fałszywe faktury i prośby o zresetowanie hasła, którym często towarzyszy poczucie pilności. Zachęcają ofiarę do kliknięcia złośliwego linku lub pobrania załącznika, co z kolei może prowadzić do katastrofalnych konsekwencji.

Smishing (SMS)

Nazwa sugeruje znaczenie: połączenie "SMS" i "phishing". Podczas takich ataków aktorzy zagrożeń wysyłają zwodnicze wiadomości tekstowe, które manipulują odbiorcą w celu podjęcia szkodliwych dla siebie działań. Może to obejmować wprowadzanie poufnych danych, klikanie szkodliwych linków lub instalowanie złośliwego oprogramowania. Przykładem może być wiadomość SMS o treści "Twoja paczka jest opóźniona - kliknij tutaj!". SMS, w którym odbiorca jest proszony o kliknięcie potencjalnie złośliwego linku.

Phishing społecznościowy

Phishing w mediach społecznościowych to atak przeprowadzany za pośrednictwem platform mediów społecznościowych, takich jak Facebook, Instagram, LinkedIn, X lub innych. Wiadomość może być bardzo przyjazna, przybierając formę darmowych prezentów. Alternatywnie, może wywoływać strach, na przykład "Twoje konto zostało zablokowane". We wszystkich przypadkach często trudno jest odróżnić takie fałszywe wiadomości od prawdziwych.

Vishing (połączenia głosowe)

Vishing (tj. phishing głosowy) odnosi się do ataku phishingowego, w którym cyberprzestępcy wykorzystują połączenia telefoniczne, aby zmusić ofiarę do podania ważnych informacji osobistych lub biznesowych. Powszechnym przykładem vishingu jest "Twój numer SSN jest zawieszony", który natychmiast wywołuje strach i popycha ofiarę do podjęcia działań tak szybko, jak to możliwe.

10 czerwonych flag: Co może być wiadomością phishingową?

Istnieją czerwone flagi, na które zawsze powinieneś zwracać uwagę, jeśli chcesz chronić się przed atakami phishingowymi.

1. Pilne zagrożenia

Przykłady pilnych gróźb obejmują: "Twoje konto zostanie zamknięte w ciągu 24 godzin!". "Twoje konto zostało naruszone". "Zapłać teraz, aby zachować swoje konto biznesowe". Poczucie pilności jest jednym z najczęstszych elementów występujących w próbach phishingu. Ale bez względu na to, jak pilna wydaje się sytuacja, zawsze należy zrobić krok wstecz, zastanowić się i sprawdzić, czy rzeczywiście jest tak pilna, jak się wydaje na pierwszy rzut oka.

2. Ogólne powitania ("Szanowny Kliencie" zamiast imienia i nazwiska)

Hakerzy często atakują wielu odbiorców jednocześnie. W rezultacie wiadomość może często wydawać się ogólna i pozbawiona jakichkolwiek spersonalizowanych elementów. Na przykład, zamiast imienia i nazwiska można zobaczyć "Drogi Kliencie" lub "Panie", bez towarzyszącego identyfikatora. Do takich ogólnych wiadomości należy zawsze podchodzić z ostrożnością.

3. Niedopasowane adresy nadawców

Zwróć uwagę na adres nadawcy i sprawdź, czy odpowiada on prawdziwemu adresowi. Na przykład, spójrz na ten: "[email protected]." Jeśli nie jesteś wystarczająco uważny, możesz zauważyć, że litera "o" została zastąpiona cyfrą "0". Takie sztuczki są dość powszechne wśród hakerów. Aby je wykryć, wystarczy być bardziej ostrożnym i uważnym oraz dokładnie sprawdzić wszystko przed podjęciem działań.

4. Podejrzane linki (najedź kursorem, aby sprawdzić adresy URL)

Możesz sprawdzić, czy link jest legalny, najeżdżając kursorem na adres URL. Chociaż nie da ci to pełnego obrazu, uzyskasz przynajmniej podstawowe pojęcie o wzorcu. Możesz także użyć internetowego narzędzia do sprawdzania adresów URL, aby uzyskać dokładniejsze wyniki.

5. Prośby o podanie poufnych danych (hasła, SSN, karty kredytowe)

Czy oddałbyś swoje dziecko obcej osobie tylko dlatego, że Cię o to poprosiła? Najprawdopodobniej nie. Dlaczego więc tak łatwo powierzamy nieznajomym nasze hasła, numery SSN, karty kredytowe i inne poufne informacje? Za każdym razem, gdy zostaniesz poproszony o podanie poufnych informacji, zachowaj szczególną ostrożność; w przeciwnym razie konsekwencje mogą być szkodliwe dla Twojej firmy.

6. Słaba gramatyka/pisownia

Zauważyłeś kilka błędów stylistycznych, gramatycznych lub ortograficznych w jednym akapicie? A może wiadomość po prostu nie brzmi dobrze w twoim ojczystym języku? To dobry znak, aby dokładnie sprawdzić źródło przed kliknięciem jakichkolwiek linków.

7. Nietypowe załączniki

Zawsze zwracaj uwagę na nietypowe załączniki, takie jak pliki.exe lub .zip. Jeśli je zauważysz, wiedz, że wiadomość może być równie dobrze oszustwem phishingowym.

8. Oferty zbyt dobre, by mogły być prawdziwe

Wielu z nas widziało wiadomość "Wygrałeś darmowego iPhone'a!". Taka wiadomość kusi do kliknięcia. Tak było w przypadku mojej młodszej siostry, która była tak przekonana, że wygrała iPhone'a, że zajęło mojej mamie i mnie kilka godzin, aby przekonać ją, że jest inaczej. Ale tak naprawdę, dlaczego ktoś miałby dawać ci drogi prezent, taki jak iPhone, bez powodu? O ile nie wierzysz w historię "Święty Mikołaj nagrodzi cię, jeśli będziesz dobrze się zachowywał przez cały rok", powinieneś zrozumieć, że oferty "zbyt dobre, by mogły być prawdziwe" często nie są prawdziwe.

9. Podszywanie się pod zaufane marki

Czy otrzymałeś wiadomość od firmy Microsoft, PayPal, Amazon lub zaufanego banku? Czy zachęca ona do wprowadzenia poufnych informacji lub kliknięcia łącza? Sprawdź dwa razy, czy jest to rzeczywiście zaufany podmiot, czy tylko podszywający się aktor.

10. Rezygnacja z subskrypcji

Linki do rezygnacji z subskrypcji są owocnym, łatwym do wykorzystania gruntem dla hakerów. Ludzie zwykle ufają linkom do rezygnacji z subskrypcji, a aktorzy zagrożeń dobrze o tym wiedzą. Mogą one zawierać złośliwe linki i pliki w tym polu. Innym przykładem jest wiadomość typu "Kliknij tutaj lub zostaniesz obciążony kwotą 50 USD miesięcznie", w której użytkownik jest proszony o podjęcie działań w celu uniknięcia płacenia pieniędzy. W rzeczywistości po kliknięciu linku użytkownik płaci więcej.

Przykłady prawdziwych wiadomości phishingowych

Oto kilka przykładów rzeczywistych wiadomości phishingowych.

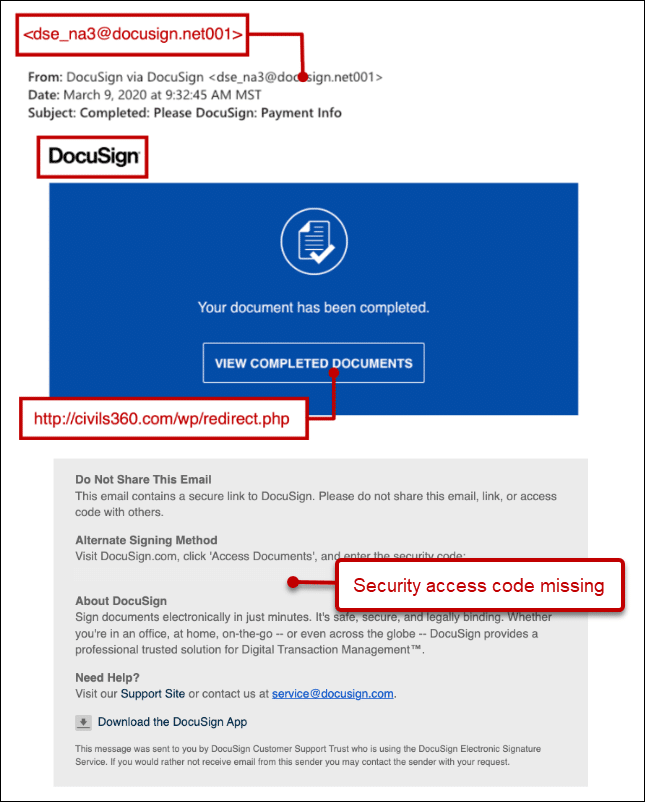

Fałszywe żądanie DocuSign

Rozumiejąc powszechność obaw związanych z bezpieczeństwem, DocuSign opublikował artykuł z przydatnymi informacjami na temat wykrywania fałszywych żądań wysyłanych w ich imieniu. Zaleca się aby zawsze szukać unikalnego kodu bezpieczeństwa na dole wiadomości e-mail z powiadomieniem o kopercie DocuSign.

Przykład fałszywego żądania DocuSign

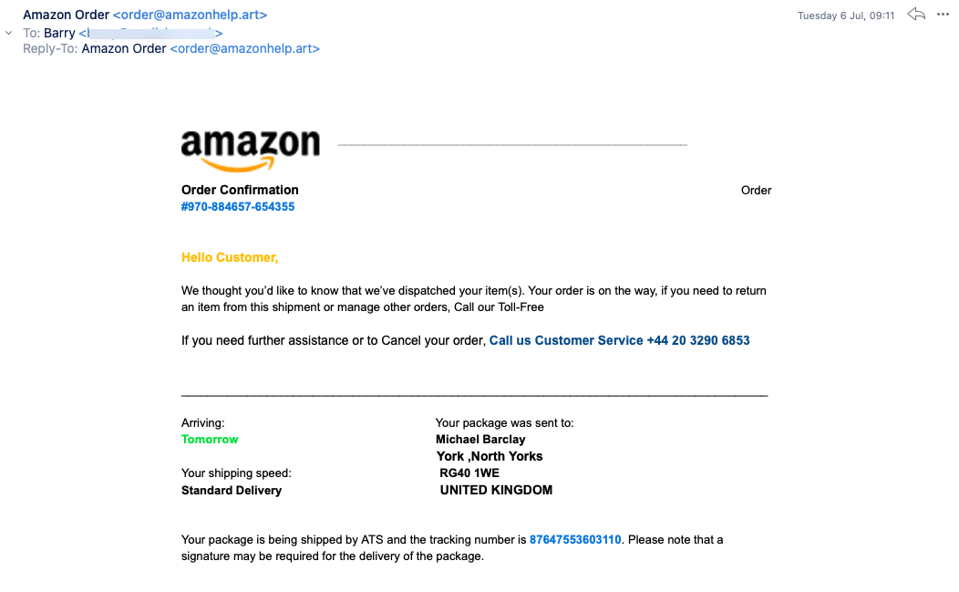

Oszustwo Amazon związane z "potwierdzeniem zamówienia"

W poniższym przykładzie wiadomości e-mail znajduje się wiele błędów, które można wykryć, jeśli uważnie przeczytasz wiadomość. Na przykład linia "Zadzwoń pod nasz bezpłatny numer" urywa się naglezarówno pod względem logicznym, jak i interpunkcyjnym. Następnie następna linia zachęca do zadzwonienia pod numer. Ponadto w adresie paczki brakuje nazwy ulicy i jest on dziwnie sformatowany. E-mail zawiera również literówki, na które nie pozwoliłaby rzeczywista firma Amazon. Krótko mówiąc, w tym jednym e-mailu jest zbyt wiele sygnałów ostrzegawczych.

Przykład oszustwa związanego z potwierdzeniem zamówienia Amazon

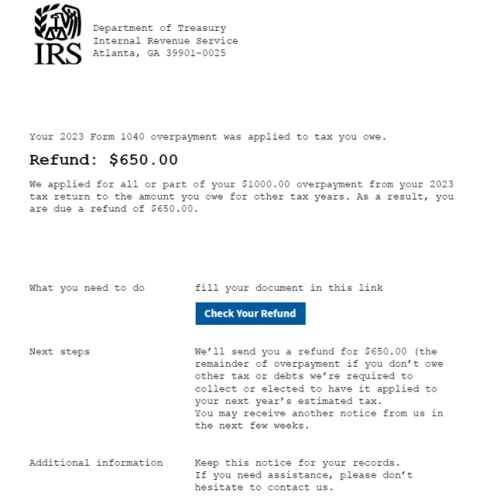

Oszustwa związane ze zwrotem podatku IRS

Poniższa wiadomość e-mail ma na celu przekonanie użytkownika do kliknięcia linku "Check Your Refund" w celu sprawdzenia elektronicznego rozliczenia zwrotu podatku. Chociaż na pierwszy rzut oka e-mail wydaje się uzasadniony, prawdziwy IRS nigdy nie skontaktowałby się za pośrednictwem poczty elektronicznej, wiadomości tekstowych lub mediów społecznościowych z prośbą o podanie poufnych danych. Jest to coś, co zrobiliby tylko hakerzy w imieniu IRS.

Przykład oszustwa podatkowego IRS

Jak się chronić

Istnieje wiele kroków, które można podjąć, aby chronić się przed atakami phishingowymi.

Porady ogólne

Oto kilka ogólnych wskazówek, których każdy może przestrzegać:

Nie klikaj nieznanych linków

Zamiast klikać link, odwiedź odpowiednią stronę bezpośrednio. Zapewni to dostęp do legalnego źródła informacji zamiast fałszywego, złośliwego.

Uwierzytelnianie wieloskładnikowe

Uwierzytelnianie wieloskładnikowe i 2FA obejmują wieloetapowy proces logowania. W przypadku uwierzytelniania wieloskładnikowego, aby uzyskać dostęp do konta, oprócz hasła należy wprowadzić inne informacje (np. kod dostępu). Dodaje to dodatkową warstwę zabezpieczeń, utrudniając hakerom dostęp do konta.

Aktualizuj oprogramowanie i przeglądarki.

Przestarzałe oprogramowanie i przeglądarki stanowią otwartą przestrzeń dla hakerów do wykorzystania i uzyskania dostępu do poufnych danych. Aktualizowanie systemów może zapewnić maksymalne bezpieczeństwo i odstraszyć hakerów.

Wskazówki dla firm

Oto przydatne wskazówki dla firm:

Regularne symulacje phishingu i szkolenia uświadamiające

Lepiej zapobiegać niż leczyć. Przygotowanie jest formą zapobiegania. Przygotuj siebie i innych pracowników na takie sytuacje. Niezależnie od tego, czy chodzi o zapewnienie szkoleń, czy przeprowadzanie regularnych symulacji phishingu, przygotowanie zespołu może pomóc skutecznie uniknąć udanych ataków phishingowych.

Zaawansowane narzędzia ochrony przed zagrożeniami

Platformy online, takie jak PowerDMARC, oferują szereg zaawansowanych narzędzi ochrony przed zagrożeniami, które pomagają zachować ochronę online. Biorąc pod uwagę integrację PowerDMARC z SecLyticsmożesz czerpać korzyści z:

- Kompleksowa predykcyjna analiza zagrożeń

- Pomiar oceny ryzyka związanego z bezpieczeństwem adresów IP

- Uzyskanie wglądu w bieżące i potencjalne zagrożenia cybernetyczne.

- Śledzenie wzorców ataków

Uwierzytelnianie poczty e-mail (SPF, DKIM, DMARC)

SPF, DKIM, DMARC i inne protokoły uwierzytelniania wiadomości e-mail dostarczają weryfikowalnych informacji o pochodzeniu wiadomości e-mail. Pomagają one dostawcom zweryfikować, czy dane źródło jest legalne i wiarygodne. W rezultacie są one podstawowym, niezbędnym elementem bezpieczeństwa poczty elektronicznej i powinny być maksymalnie wykorzystywane. Jeśli nie skonfigurowałeś jeszcze uwierzytelniania poczty e-mail, możesz skorzystać z poniższych narzędzi:

Jeśli już je zainstalowałeś, ale chcesz sprawdzić, czy są poprawnie skonfigurowane, PowerDMARC posiada również odpowiednie narzędzia sprawdzające dla każdego z nich. Można je znaleźć w naszym Narzędzia sekcja.

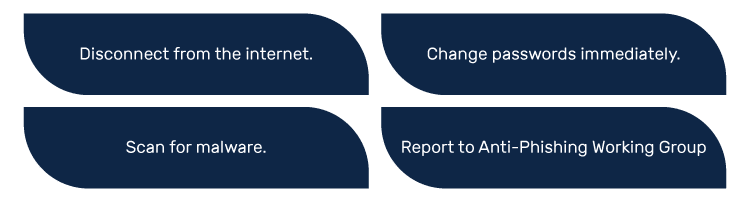

Co zrobić w przypadku kliknięcia wiadomości phishingowej?

Oto kilka kroków, które możesz podjąć, jeśli już kliknąłeś wiadomość phishingową:

- Odłącz się od internetu.

- Natychmiast zmieniaj hasła.

- Skanowanie w poszukiwaniu złośliwego oprogramowania.

- Raport dla Grupa robocza ds. zwalczania phishingu.

Wniosek

Wiadomości phishingowe opierają się na zaufaniu i pilności. Wiele czerwonych flag może pomóc ci zrozumieć, czy wiadomość e-mail jest legalna, czy jest tylko oszustwem phishingowym. Mogą one obejmować pilne zagrożenia, niedopasowane adresy nadawców, podejrzane linki, nietypowe załączniki itp. Jeśli masz wątpliwości, nie klikaj.

Chroń swoją domenę przed phishingiem już dziś dzięki PowerDMARC. Zacznij z bezpłatną analizą DMARC i przekonaj się, jak łatwo jest zabezpieczyć swoją pocztę elektroniczną - nie są wymagane żadne umiejętności techniczne!