Jak włączyć uwierzytelnianie dwuskładnikowe dla wiadomości e-mail?

Poczta elektroniczna jest jednym z najczęściej używanych sposobów udostępniania danych wśród profesjonalistów. Dlatego też hakerzy stali się ekspertami w pozyskiwaniu danych poprzez łamanie zabezpieczeń poczty elektronicznej. Problem pojawia się, gdy firmy nie zwracają większej uwagi na aktualizację swoich metod bezpieczeństwa poczty elektronicznej i w rezultacie padają ofiarą oszustwa.

Zgodnie z danymi Internet Crime Reportw 2020 r. odnotowano 19 369 skarg dotyczących Business Email Compromise (BEC). Spowodowało to skorygowane straty przekraczające 1,8 miliarda dolarów.

Uwierzytelnianie dwuskładnikowe ma na celu zabezpieczenie kont e-mail poprzez dodanie warstwy zabezpieczeń do nazwy użytkownika i hasła. Drugą warstwą zabezpieczeń może być odcisk palca, kod lub token zabezpieczający.

Oto przewodnik, jak skonfigurować uwierzytelnianie dwuskładnikowe dla wiadomości e-mail i dlaczego jest to ważne dla bezpieczeństwa kont.

Czym jest uwierzytelnianie dwuskładnikowe?

Uwierzytelnianie dwuskładnikowe (2FA) to metoda zabezpieczenia poczty e-mail, która wymaga od użytkowników podania dwóch różnych czynników uwierzytelniających w celu zweryfikowania ich tożsamości. służy do zwiększenia bezpieczeństwa poczty e-mail oprócz silnego hasła. Dodaje losowo wygenerowany kod do procesu logowania, który należy dodać za każdym razem przed zalogowaniem się na konto.

Po aktywacji kodu można uzyskać dostęp do kont e-mail, wprowadzając go. To dwuskładnikowe uwierzytelnianie chroni powiązane konta e-mail, a także inne aplikacje. Nawet jeśli ktoś inny pozna twoje hasło, nie będzie mógł się zalogować bez kodu.

Jak działa uwierzytelnianie dwuskładnikowe (2FA)?

Oto jak zazwyczaj działa 2FA:

- Pierwszą rzeczą, którą musisz zrobić, jest wprowadzenie nazwy użytkownika i hasła. Jest to najczęstsza forma uwierzytelniania. Wiąże się z czymś, co użytkownik zna.

- Po wprowadzeniu i zweryfikowaniu nazwy użytkownika i hasła system zażąda drugiego czynnika. Zwykle jest to coś, co użytkownik ma, na przykład wiadomość tekstowa lub powiadomienie push.

- Wybierz metodę, która wydaje się najbardziej odpowiednia. Następnie wprowadź kod z telefonu, tokena sprzętowego lub zatwierdź powiadomienie push. Jeśli zarówno hasło, jak i drugi czynnik są poprawne, system przyznaje użytkownikowi dostęp.

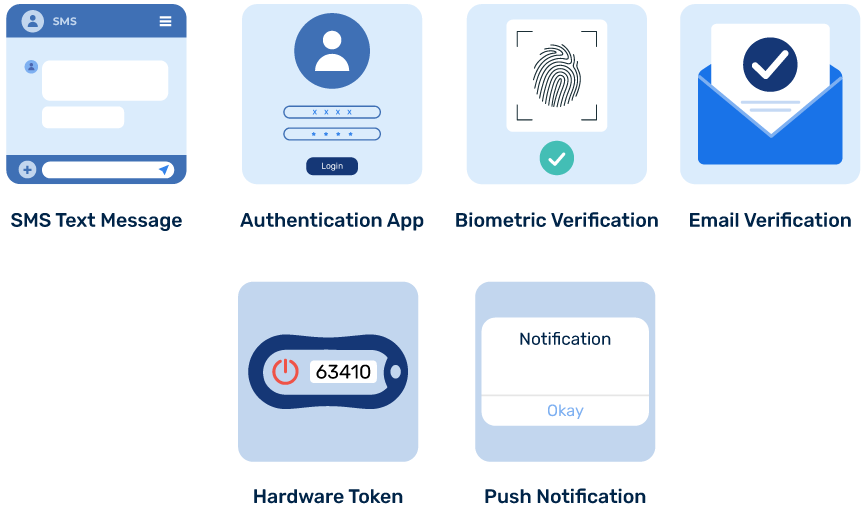

Popularne metody 2FA

Oto kilka powszechnie stosowanych metod 2FA:

- Wiadomość tekstowa SMS: Kod jest wysyłany na telefon użytkownika za pośrednictwem wiadomości tekstowej.

- Aplikacja uwierzytelniająca: Aplikacje takie jak Google Authenticator generują kod, który zmienia się co kilka sekund.

- Weryfikacja biometryczna: Wykorzystuje odcisk palca, skan twarzy lub tęczówki do weryfikacji tożsamości.

- Weryfikacja e-mail: Na adres e-mail użytkownika wysyłany jest kod.

- Token sprzętowy: Niewielkie urządzenie generuje kod, którego można użyć do zalogowania się.

- Powiadomienie push: Powiadomienie jest wysyłane na smartfona, a użytkownik zatwierdza logowanie, naciskając przycisk.

Włączanie uwierzytelniania dwuskładnikowego dla wiadomości e-mail w usłudze Gmail Google Workspace

Oto prosty, ale dokładny przewodnik na temat włączania 2FA dla kont Gmail.

Krok 1: Otwórz stronę weryfikacji dwuetapowej

- Otwórz przeglądarkę na swoim komputerze i przejdź do strony weryfikacji dwuetapowej.

- Zaloguj się na swoje konto Google.

- Przeczytaj podane instrukcje i kliknij "Rozpocznij", aby kontynuować.

Krok 2: Wybór metody weryfikacji

- Zobaczysz trzy opcje konfiguracji weryfikacji dwuetapowej w Gmailu.

(poprzez wiadomości tekstowe/rozmowy telefoniczne, monity Google i klucz bezpieczeństwa)

- Wyświetli się strona umożliwiająca skonfigurowanie weryfikacji za pomocą wiadomości tekstowej lub połączenia telefonicznego.

- Kliknij "Wyświetl więcej opcji". Pojawią się inne opcje do zbadania.

Krok 3: Weryfikacja telefoniczna

- Jeśli używasz telefonu do weryfikacji dwuetapowej, otrzymasz sześciocyfrowy kod za pośrednictwem wiadomości tekstowej lub połączenia telefonicznego. Otrzymasz go za każdym razem, gdy zalogujesz się do Gmaila.

- Wprowadź swój numer telefonu komórkowego. Kliknij "Dalej".

Krok 4: Zakończenie procesu weryfikacji

- Otrzymasz kod PIN na swój telefon SMS-em lub telefonicznie.

- Wprowadź otrzymany kod PIN i ponownie kliknij "Dalej".

Krok 5: Włącz uwierzytelnianie dwuskładnikowe

- Po wprowadzeniu kodu PIN można aktywować proces weryfikacji dwuetapowej.

- Kliknij "Włącz", aby ją aktywować.

Krok 6: Skorzystaj z podpowiedzi Google:

- Po zalogowaniu się do konta Google na nowym urządzeniu, Google wyświetli ekran zatwierdzenia.

- Wybierz "Pokaż więcej opcji" i wybierz "Podpowiedź Google", aby użyć tej metody.

- Otwórz aplikację "Ustawienia", dotknij "Konta", wybierz "Dodaj konto", "wybierz Google" i zaloguj się na swoje konto Google na telefonie komórkowym.

Krok 7: Użyj klucza bezpieczeństwa

- Klucz bezpieczeństwa to fizyczne urządzenie, które można podłączyć do portu USB komputera lub za pomocą Bluetooth.

- Ponownie wybierz "Pokaż więcej opcji" i wybierz "Dodaj klucz bezpieczeństwa".

- Kliknij "Dalej".

- Włóż klucz zabezpieczający do komputera.

Jak wyłączyć 2FA

Aby wyłączyć weryfikację dwuetapową dla swojego konta Google:

- Otwórz Ustawienia na swoim urządzeniu i dotknij "Google".

- Wybierz "Zarządzaj swoim kontem Google".

- W górnej części ekranu dotknij opcji "Bezpieczeństwo".

- W sekcji "Jak zalogować się do Google" znajdź i dotknij "Weryfikacja dwuetapowa". Może być konieczne ponowne zalogowanie się tutaj.

- Wybierz opcję "Wyłącz".

- Potwierdź swój wybór, ponownie dotykając przycisku "Wyłącz".

- Usuń wszystkie kody zapasowe zapisane dla tego konta, aby uniemożliwić ich użycie.

Te kroki pomagają upewnić się, że 2FA jest całkowicie wyłączone, a wszystkie zapasowe metody dostępu zostały usunięte.

Konfiguracja Gmail 2FA na urządzeniach z systemem Android lub iOS

Konfigurowanie uwierzytelniania dwuskładnikowego na Android lub iOS jest nieco inna niż na komputerze. Oto przewodnik dla Ciebie.

Krok 1: Otwórz aplikację Gmail

- Otwórz aplikację Gmail. Po jej uruchomieniu dotknij swojego zdjęcia profilowego w prawym górnym rogu.

- Wybierz opcję "Zarządzaj swoim kontem Google".

Krok 2: Wybierz proces weryfikacji

- Przejdź do karty zabezpieczeń i przewiń w dół, aby znaleźć opcję "Jak zalogować się do Google". Wybierz weryfikację dwuetapową.

- Po wybraniu opcji weryfikacji dotknij opcji "Rozpocznij".

Krok 3: Wybór urządzenia

- Wybierz urządzenie używane do weryfikacji dwuetapowej. Zatwierdź monit podczas logowania do konta.

Krok 4: Dodanie opcji tworzenia kopii zapasowej

- Dodaj swój numer telefonu komórkowego, który będzie używany jako zapasowy, jeśli główna metoda logowania nie powiedzie się. Wybierz, czy chcesz otrzymać kod PIN SMS-em czy telefonicznie. Naciśnij "Wyślij".

Krok 5: Wprowadź kod

- Na urządzeniu pojawi się jednorazowy kod. Wprowadź kod i dotknij "Dalej".

- Po zakończeniu konfiguracji dotknij "Włącz", aby aktywować metodę weryfikacji dwuetapowej.

Krok 6: Korzystanie z opcji klucza bezpieczeństwa

- Wybierz "Pokaż więcej opcji" i wybierz "Dodaj klucz bezpieczeństwa". Kliknij ponownie "Dalej".

- Włóż klucz zabezpieczający do portu USB komputera i użyj klucza.

- Postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby zakończyć konfigurację.

Google Authenticator

Mobilna aplikacja bezpieczeństwa o nazwie Google Authenticator służy do zwiększenia ochrony aplikacji e-mail i stron internetowych poprzez uwierzytelnianie dwuskładnikowe. Generuje ona losowe kody na telefonie komórkowym użytkownika. Kody te zapewniają drugą warstwę zabezpieczeń do weryfikacji, zwiększając ogólne bezpieczeństwo.

Google Authenticator nie wykorzystuje metody wiadomości tekstowych do celów weryfikacji. Zamiast tego generuje jednorazowy kod oparty na czasie, który jest lokalnie przechowywany na urządzeniu użytkownika do celów logowania. Działa to jako zdecentralizowane podejście w celu ograniczenia nieautoryzowanego dostępu do konta e-mail.

Korzyści z 2FA

Korzyści z 2FA obejmują:

- Dodatkowe bezpieczeństwo: 2FA dodaje kolejną warstwę zabezpieczeń, utrudniając komuś innemu dostęp do konta.

- Ogranicza oszustwa: Pomaga zapobiegać nieautoryzowanemu dostępowi, zmniejszając ryzyko oszustw i włamań.

- Łatwy w użyciu: Po skonfigurowaniu jest łatwy w użyciu. W większości przypadków wystarczy wprowadzić kod lub nacisnąć przycisk na telefonie.

Wady 2FA

Wady korzystania z 2FA obejmują:

- Niedogodności: Logowanie może być nieco wolniejsze, ponieważ za każdym razem trzeba wykonać dodatkowy krok.

- Zależność od urządzeń: Jeśli używasz telefonu do 2FA i zostanie on zgubiony, uszkodzony lub rozładowany, możesz zostać zablokowany na swoich kontach.

- Kwestie techniczne: Czasami mogą wystąpić opóźnienia w otrzymaniu kodu lub aplikacja uwierzytelniająca może nie działać poprawnie.

Znaczenie bezpieczeństwa poczty e-mail

Ważne jest, aby inwestować w bezpieczeństwo komunikacji e-mail. Pomaga w identyfikacji i filtrowaniu złośliwych lub spamowych wiadomości e-mail, które mogą ominąć standardowe filtry antyspamowe. DMARC jest jedną z takich dodatkowych warstw bezpieczeństwa, która zapobiega atakom phishingowym i nieautoryzowanemu nadużywaniu domen. Wielowarstwowe podejście do bezpieczeństwa pomaga organizacjom utrzymać produktywność nawet wtedy, gdy dominują zagrożenia związane z pocztą elektroniczną.

Spoofing i phishing stanowią poważne zagrożenie dla danych udostępnianych za pośrednictwem wiadomości e-mail i mogą rozprzestrzeniać złośliwe oprogramowanie. Firmy mogą zmniejszyć ryzyko naruszenia poświadczeń i danych osobowych w wyniku różnych ataków, aktualizując swoje procedury bezpieczeństwa procedury.

Wniosek

Używanie haseł do logowania się do kont e-mail jest od dawna rozważane, ale nie są one już wystarczające do ochrony kont przed hakerami. Ważne jest, aby zwiększyć bezpieczeństwo kont e-mail przy użyciu wszystkich możliwych metod zabezpieczeń.

Jedną z tych metod jest uwierzytelnianie dwuskładnikowe, które zapewnia dodatkową warstwę zabezpieczeń przed zalogowaniem się na konto. Niezależnie od tego, czy są to kody SMS, aplikacje uwierzytelniające czy metody biometryczne, 2FA zapewnia, że nawet jeśli hasło zostanie naruszone, informacje pozostaną bezpieczne.

Uczyń 2FA standardową praktyką i zachęcaj innych do tego samego, wspierając bezpieczniejsze środowisko online dla wszystkich. Pamiętaj, że w obecnych czasach niewielki dodatkowy wysiłek może znacznie pomóc w ochronie tego, co najważniejsze.

- Najlepsze praktyki bezpieczeństwa poczty e-mail w pracy zdalnej - 25 lipca 2024 r.

- Wiadomość e-mail z ostrzeżeniem o zabezpieczeniach konta Microsoft: Rozpoznaj oszustwo - 24 lipca 2024 r.

- Czynnik ludzki w bezpieczeństwie poczty elektronicznej: Szkolenie zespołu w zakresie rozpoznawania zagrożeń - 23 lipca 2024 r.