Przewodnik wdrażania MTA-STS i TLS-RPT

Witamy w szczegółowym podręczniku na temat MTA-STS i TLS-RPT, aby uzyskać praktyczną wiedzę na temat protokołów i ich funkcjonalności.

Spis treści

- Co to jest Mail Transfer Agent-Strict Transport Security (MTA-STS)?

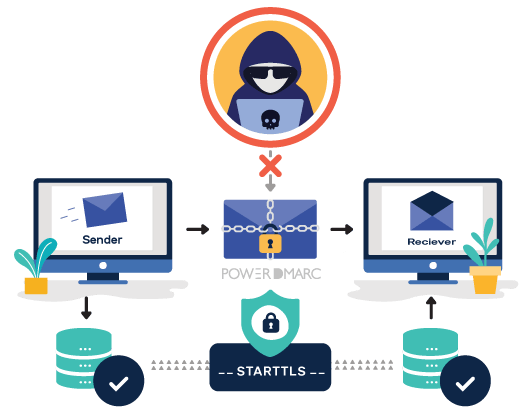

- W jaki sposób MTA-STS zapewnia szyfrowanie wiadomości w tranzycie?

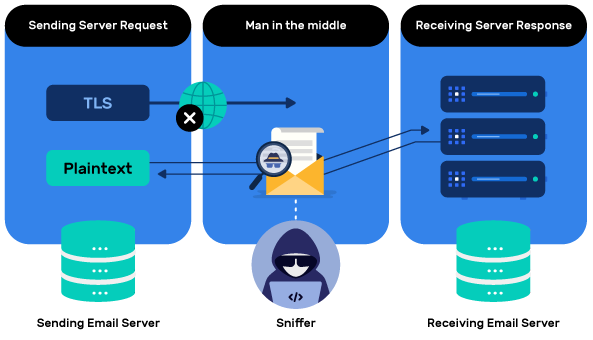

- Rozkład anatomii ataku MITM

- W jaki sposób MTA-STS zapewnia szyfrowanie TLS?

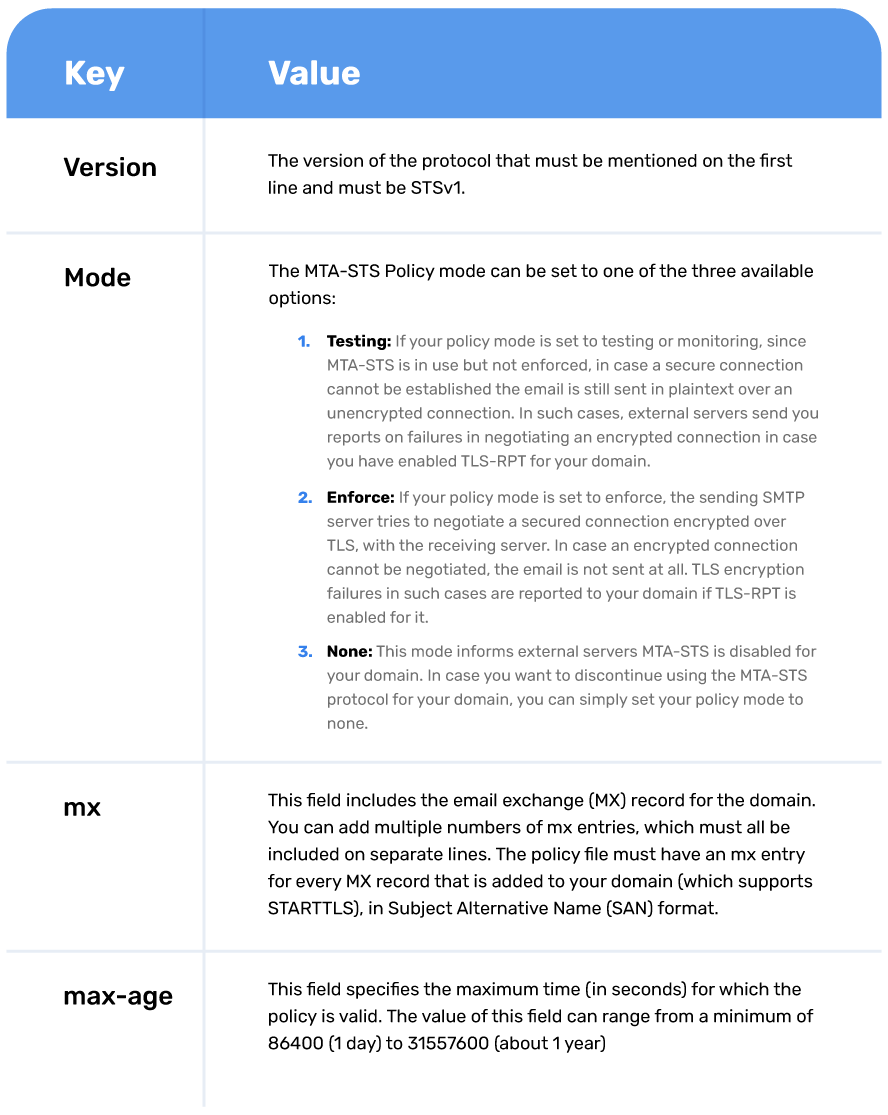

- Co to jest MTA-STS Policy File?

- Jak opublikować MTA-STS Policy File?

- Czym jest rekord DNS MTA-STS?

- Jak wdrożyć MTA-STS?

- Jakie są cyzwania napotykane podczas ręcznego wdrażania MTA-STS?

- Usługi MTA-STS świadczone przez PowerDMARC

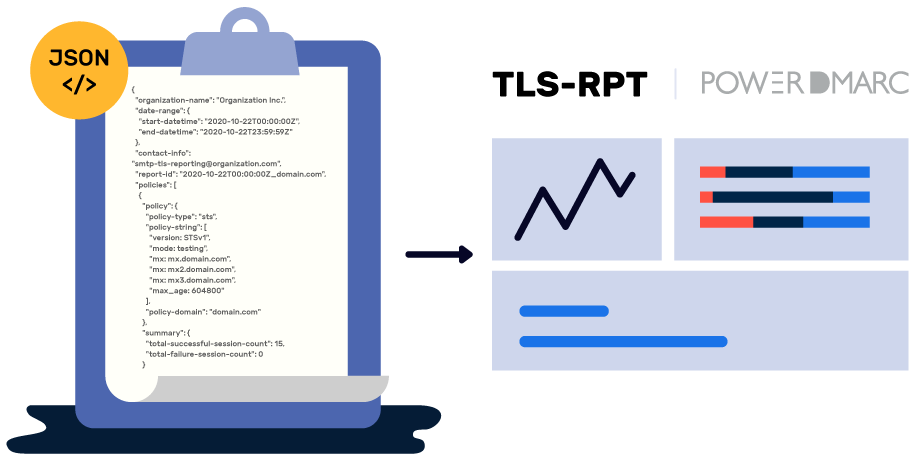

- Co to jest raportowanie TLS SMTP (TLS-RPT)?

- Jak włączyć TLS-RPT dla swojej domeny?

- Najczęściej zadawane pytania