Ataki wzmacniające DNS: Przykłady, wykrywanie i łagodzenie skutków

Odkryj ataki wzmacniające DNS, przykłady, metody wykrywania i strategie łagodzenia skutków, aby chronić swoją sieć przed zagrożeniami DDoS.

Ataki DNS Amplification wzrosły o prawie 700% od 2016 roku. Współczynnik wzmocnienia w tych atakach może wynosić od 28 do 54 razy oryginalnego rozmiaru zapytania. W skrajnych przypadkach może osiągnąć nawet 179-krotne wzmocnienie.

W tym artykule zbadamy, czym jest atak DNS Amplification, jak działa oraz jak wykrywać i łagodzić takie ataki. Podamy również kilka rzeczywistych przykładów ataków DNS Amplification, które w ostatnim czasie wstrząsnęły stabilnością systemów DNS.

Atak DNS Amplification to oparty na odbiciach atak typu Distributed Denial of Service (DDoS), w którym atakujący wykorzystują otwarte i źle skonfigurowane resolwery DNS, aby zalać cel dużą ilością ruchu odpowiedzi DNS.

W tym ataku cyberprzestępcy wysyłają żądanie wyszukiwania DNS do danego otwartego serwera DNS. Fałszują adres źródłowy, aby stał się adresem docelowym. Gdy serwer DNS zwraca odpowiedź rekordu DNS, jest ona wysyłana bezpośrednio na adres IP ofiary (sfałszowany adres źródłowy), a nie do nowego celu kontrolowanego przez cyberprzestępców.

Powoduje to, że ofiara otrzymuje zalew niezamówionych odpowiedzi DNS, potencjalnie przeciążając jej infrastrukturę sieciową i powodując odmowę usługi.

Ta metoda ataku jest szczególnie niebezpieczna ze względu na współczynnik amplifikacji, który, jak wspomniano powyżej, może wynosić od 28 do 54 razy więcej niż oryginalny rozmiar zapytania.

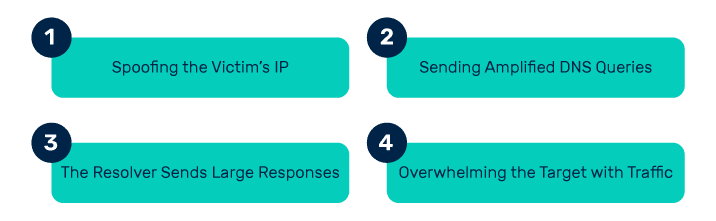

Proces ataku DNS Amplification obejmuje kilka etapów:

Atakujący wykorzystuje zainfekowane urządzenie do przesyłania pakietów UDP ze sfałszowanymi adresami IP do rekurencyjnego resolvera DNS. Sfałszowany adres jest zgodny z prawdziwym adresem IP ofiary.

Każdy pakiet UDP żąda resolvera DNS, często używając parametrów takich jak "ANY", aby uzyskać jak najszerszą odpowiedź.

Po otrzymaniu żądań resolver DNS odpowiada obszernymi danymi i kieruje je na sfałszowany adres IP.

Ponieważ adres IP celu otrzymuje odpowiedź, a infrastruktura sieciowa zostaje zalana dużym ruchem, prowadzi to do odmowy usługi.

Niewielka liczba żądań sama w sobie nie zagrozi infrastrukturze sieciowej, ale gdy zostanie pomnożona i skalowana przez kilka żądań i wiele resolwerów DNS, atakujący mogą znacznie zwiększyć ilość danych kierowanych do celu i przytłoczyć zasoby sieciowe ofiary.

W ciągu ostatnich kilku lat doszło do kilku ataków DNS Amplification, które pokazały prawdziwy potencjał i skalę możliwego wpływu takich ataków:

W dniu 1 czerwca 2022 r. atak DDoS był wymierzony w użytkownika Google Cloud Armour z HTTPS przez 69 minut. W tym czasie był to "największy" rozproszony atak typu "odmowa usługi" (DDoS) w historii, z maksymalną liczbą ponad 46 milionów żądań na sekundę. W atak zaangażowanych było 5 256 źródłowych adresów IP ze 132 krajów. Według Google był to największy atak DDoS warstwy 7 i był o prawie 76% większy niż poprzedni rekord.

21 października 2016 r. Twitter, Amazon, GitHub i New York Times zostały wyłączone z powodu ataku Dyn DDoS. ataku DDoS firmy Dyn. Celem ataku była firma Dyn, która była odpowiedzialna za obsługę znacznej części infrastruktury systemu nazw domen internetowych (DNS).

Atak trwał przez prawie cały dzień. Cyberprzestępcy wykorzystali złośliwe oprogramowanie "Mirai botnet", które wykorzystywało urządzenia IoT (a nie komputery), w wyniku czego hakerzy mogli wybierać spośród ponad 50 000-100 000 urządzeń (np. routerów domowych, rejestratorów wideo itp.) w celu przeprowadzenia złośliwego oprogramowania.

Atak DDoS na Spamhaus rozpoczął się 18 marca 2013 r. i był jednym z największych znanych ataków DDoS w tamtym czasie, który osiągnął szczytową wartość ok. 300 Gbps. Został on przeprowadzony przeciwko Spamhaus, organizacji antyspamowej, po tym jak umieściła ona na czarnej liście CyberBunker, firmę hostingową znaną ze swojej liberalnej polityki.

Atak wykorzystywał otwarte resolwery DNS do wzmacniania ruchu i stosował techniki odbicia DNS, które pozwoliły hakerom na generowanie ogromnych ilości danych przy ograniczonych zasobach. Incydent ten zwrócił uwagę ekspertów na podatność otwartych resolwerów DNS i ich potencjał do nadużyć w atakach DDoS na dużą skalę. Organy ścigania z kilku krajów musiały zbadać atak. Doprowadziło to do aresztowań, w tym aresztowania 17-letniego mężczyzny z Londynu.

Istnieje kilka metod wykrywania ataków DNS Amplification.

Niektóre typowe oznaki ataków DNS Amplification obejmują:

Systemy SIEM agreguje i analizuje dzienniki DNS pod kątem anomalii, takich jak nietypowe wolumeny zapytań lub miejsca docelowe. Niektóre popularne rekomendacje obejmują Splunk, IBM i QRadar.

Systemy te szybko identyfikują wzorce potencjalnie podejrzanych działań DNS i wyzwalają alerty w oparciu o te zagrożenia. Niektóre rekomendowane narzędzia to Snort i Zeek.

Narzędzia te zapewniają analizę zapytań DNS w czasie rzeczywistym i historycznym w celu wykrycia anomalii. Przykładem może być funkcja DNS Timeline w PowerDMARC.

Systemy EDR monitorują aktywność DNS punktów końcowych pod kątem oznak naruszenia bezpieczeństwa, takich jak złośliwe oprogramowanie wykorzystujące DNS do dowodzenia i kontroli (C2). Przykłady obejmują Microsoft Defender ATP i SentinelOne.

Analiza dzienników serwerów DNS pod kątem nietypowych wzorców, takich jak nietypowy ruch i powtarzające się zapytania z tego samego źródła, może pomóc w identyfikacji potencjalnych ataków na początkowym etapie. Oto podsumowanie wskaźników do monitorowania:

Istnieje wiele skutecznych strategii łagodzenia skutków.

Otwarte resolwery są często wykorzystywane w atakach DNS Amplification i DDoS, co sprawia, że kluczowe jest ograniczenie dostępu. Dlatego najlepiej jest wyłączyć otwarte resolwery DNS. Zamiast tego można skonfigurować rekurencyjne resolwery DNS tak, aby akceptowały zapytania tylko od zaufanych klientów wewnętrznych. Ponadto korzystne może być ograniczenie dostępu do określonych adresów IP lub podsieci za pomocą list kontroli dostępu (ACL).

Ataki DNS Amplification polegają na wysyłaniu wielu małych żądań do resolvera, który generuje duże odpowiedzi, przytłaczając sieć ofiary. Aby złagodzić ten problem, można skonfigurować serwery DNS tak, aby ograniczały liczbę identycznych odpowiedzi wysyłanych do pojedynczego adresu IP. Można to osiągnąć poprzez wdrożenie ograniczania szybkości opartego na zapytaniach, zmniejszając wpływ złośliwych powtarzających się żądań. Oto kilka przykładów wbudowanych modułów RRL w popularnym oprogramowaniu DNS:

Filtrowanie ruchu DNS może pomóc w blokowaniu złośliwych zapytań, nieautoryzowanego dostępu i prób eksfiltracji danych. Ponadto zapory ogniowe i systemy zapobiegania włamaniom (IPS) mogą pomóc w blokowaniu podejrzanego ruchu DNS.

Ważne jest, aby ćwiczyć odpowiednie zabezpieczenia sieci, aby zapobiec atakom DNS Amplification. Oto, co możesz zrobić:

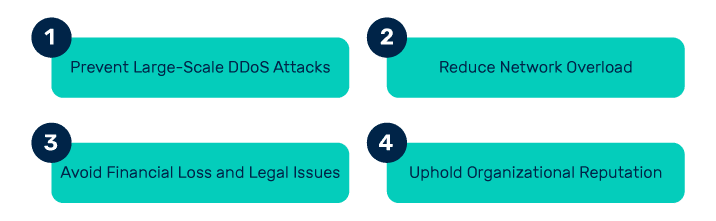

Proaktywne działania, takie jak regularne audyty bezpieczeństwa, ciągłe monitorowanie, śledzenie nowości branżowych i korzystanie z odpowiednich narzędzi, mogą pomóc zmniejszyć ryzyko udanych ataków. Oto dlaczego ważne jest szybkie podjęcie działań:

Podjęcie proaktywnych działań przeciwko atakom DNS Amplification może następnie zapobiec atakom DDoS na dużą skalę w przyszłości.

Exploity DNS Amplification mogą przeciążać i przeciążać systemy sieciowe, prowadząc do przestojów i spowalniając działanie sieci. Podjęcie szybkich działań może temu zapobiec.

Przestój w wyniku ataków DNS Amplification może spowodować, że firmy stracą dużo pieniędzy. Może to mieć nawet konsekwencje prawne za ułatwianie cyberprzestępczości.

Jeśli serwery DNS są narażone na exploit Amplification, może to prowadzić do utraty twarzy i utraty reputacji. W takich sytuacjach konieczne jest zapobieganie.

Stanie się ofiarą ataku DNS Amplification może być dość kosztowne zarówno z perspektywy finansowej, jak i reputacyjnej. Może to sprawić, że Twoja domena i firma staną się mniej godne zaufania w oczach klientów i skłonić ich do szukania alternatywnych rozwiązań.

Chociaż są one dość trudne do wykrycia i zapobiegania na wczesnych etapach, istnieją pewne typowe oznaki, metody i narzędzia, na które należy zwrócić uwagę, które pomogą ci zidentyfikować i złagodzić takie ataki tak wcześnie, jak to możliwe.

Narzędzia

Produkt

Firma

Spłaszczanie SPF: Co to jest i dlaczego jest potrzebne?

Spłaszczanie SPF: Co to jest i dlaczego jest potrzebne?