Przychodzące wiadomości e-mail Microsoft 365, które nie przejdą DMARC, nie są odrzucane nawet z polityką DMARC ustawioną na "p=reject". Ma to na celu uniknięcie blokowania legalnych wiadomości e-mail, które mogą zostać utracone podczas transmisji z powodu zasad bezpieczeństwa poczty elektronicznej po stronie nadawcy.

Kluczowe wnioski

- Microsoft 365 nie odrzuca wiadomości e-mail z błędem DMARC, aby zapobiec blokowaniu prawidłowych wiadomości.

- Oznaczanie nieudanych wiadomości DMARC jako spamu pozwala użytkownikom na otrzymywanie potencjalnie ważnych wiadomości e-mail.

- Utworzenie listy "bezpiecznych nadawców" może pomóc w upewnieniu się, że do skrzynki odbiorczej docierają legalne wiadomości e-mail.

- Reguły transportu można skonfigurować tak, aby poddawały kwarantannie lub ostrzegały o nieautoryzowanych przychodzących wiadomościach e-mail.

- Zasady DMARC ustawione na "p=reject" mogą prowadzić do utraty legalnych wiadomości e-mail, jeśli nie są odpowiednio skonfigurowane.

Dlaczego Microsoft 365 nie odrzuca maili z błędem DMARC?

Microsoft 365 nie odrzuca wiadomości e-mail, które nie przeszły pomyślnie kontroli DMARC:

- Unikanie fałszywych negatywów, które mogą wynikać ze scenariuszy przekazywania wiadomości e-mail i korzystania z list mailingowych

- Unikaj odrzucania legalnych e-maili z powodu problemów konfiguracyjnych po stronie nadawcy

Z tego powodu zabezpieczenia poczty elektronicznej Microsoft 365 uważają, że lepiej jest oznaczać wiadomości jako spam, zamiast wprost je odrzucać. Użytkownicy mogą nadal korzystać z usług Microsoft, aby otrzymywać te wiadomości e-mail w swoich skrzynkach odbiorczych:

- Tworzenie listy "bezpiecznych nadawców"

- Tworzenie reguły transportowej, znanej również jako reguła przepływu poczty Exchange

Podczas gdy legalne wiadomości e-mail, które nie spełniają wymogów DMARC, mogą być niepokojące, ta taktyka może spowodować, że złośliwe wiadomości, które omijają kontrolę DMARC, trafią do skrzynek pocztowych użytkowników.

Możesz sprawdzić ten dokument przez Microsoft 365 dla konfiguracji Inbound DMARC w ich platformie Exchange Online

Uprość bezpieczeństwo z PowerDMARC!

Jak utworzyć regułę transportową Microsoft 365, aby poddać kwarantannie nieautoryzowane przychodzące wiadomości e-mail?

Aby rozwiązać te problemy związane z wdrożeniem Office 365 DMARC, możemy stworzyć regułę Exchange Mail Flow/ Transport używając nagłówka wiadomości nadawcy.

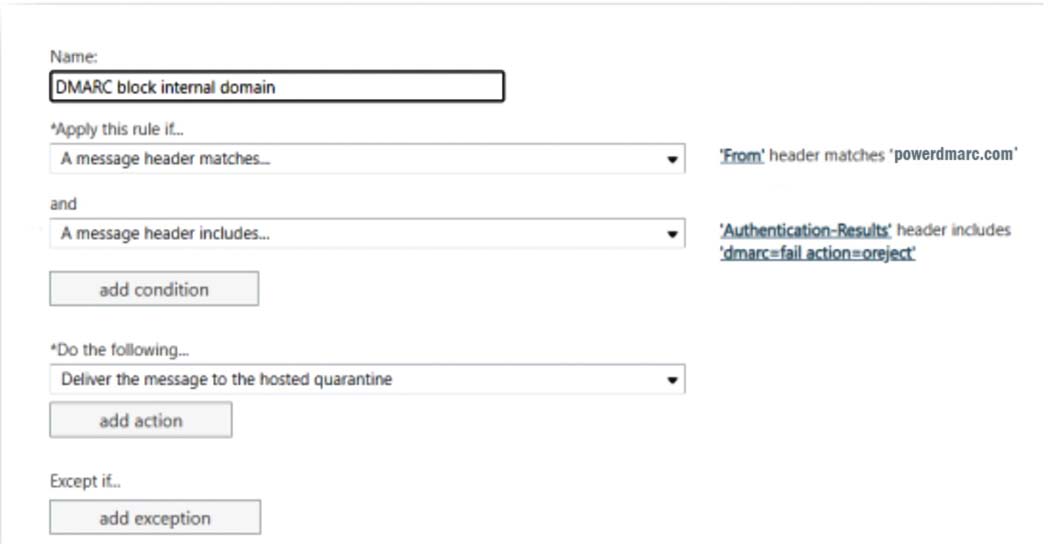

Przypadek 1: Konfigurowanie reguły transportowej do kwarantanny przychodzących wiadomości e-mail z domen wewnętrznych

Jeśli w adresie "Od" otrzymujemy pocztę z domen wewnętrznych, możemy ustawić regułę transportową, aby poddać te wiadomości kwarantannie. Dzięki temu email zostanie umieszczony w folderze kwarantanny użytkownika zamiast w jego skrzynce odbiorczej.

Reguła ta weryfikuje:

- Czy pole From pasuje do Twojej własnej domeny

- Czy DMARC nie działa dla wiadomości

To pozwoliłoby określić, jakie działania należy podjąć.

Uwaga: Przed skonfigurowaniem tej reguły zaleca się wdrożenie jej na ograniczonej bazie użytkowników w celu przetestowania gruntu przed wdrożeniem na dużą skalę. Upewnij się, że twoi autoryzowani nadawcy przechodzą przez DMARC, niepowodzenie w tym zakresie wskazywałoby na błędną konfigurację i mogłoby doprowadzić do utraty legalnych emaili.

Aby skonfigurować regułę, wykonaj poniższe kroki:

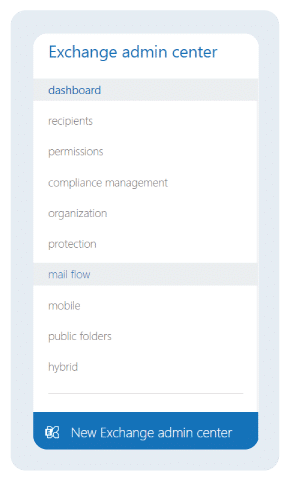

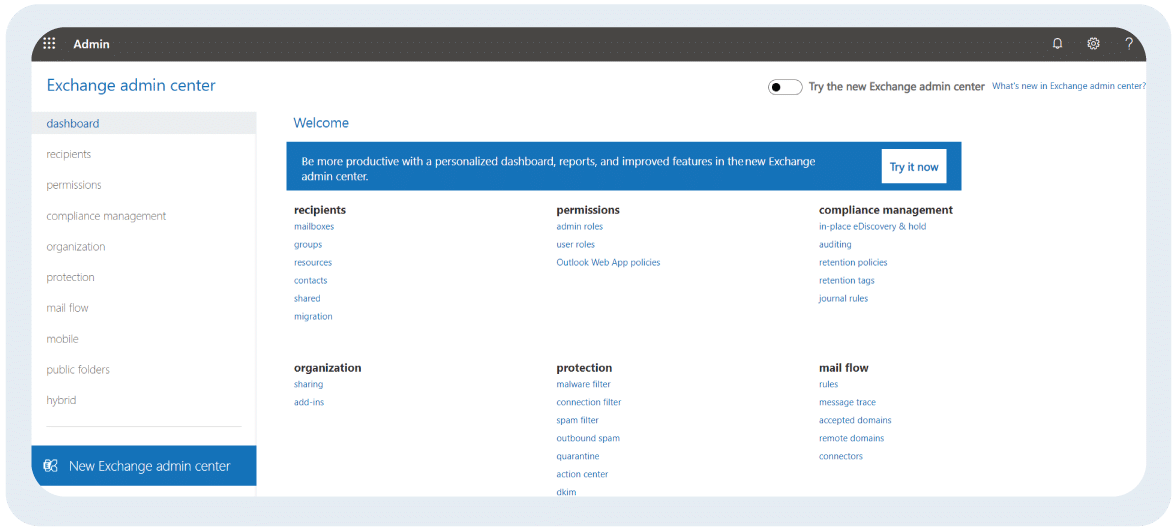

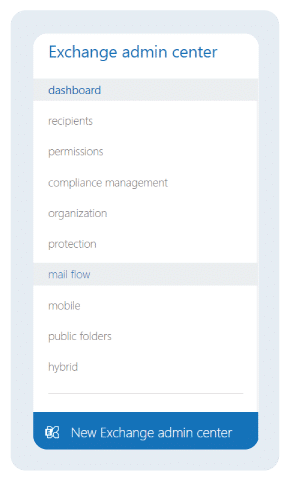

- Zaloguj się do swojego centrum administracyjnego Exchange Online

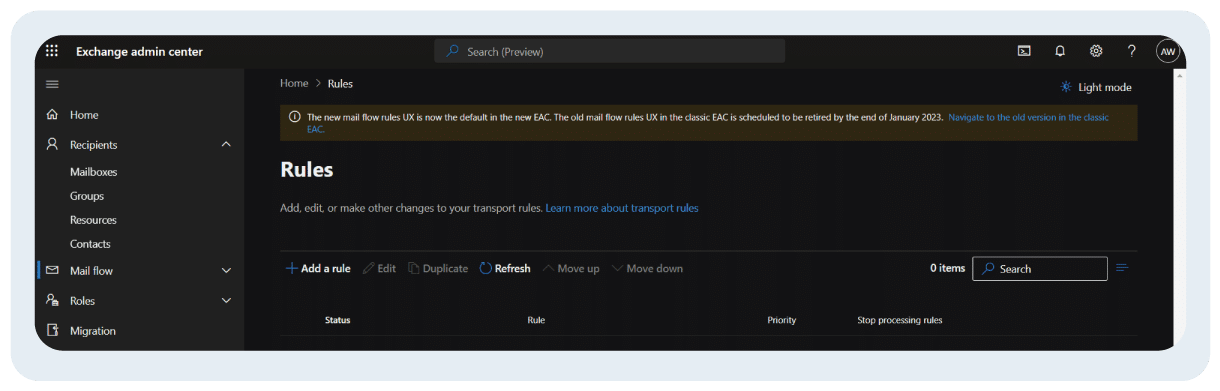

- Przejdź do Mail flow > Rules

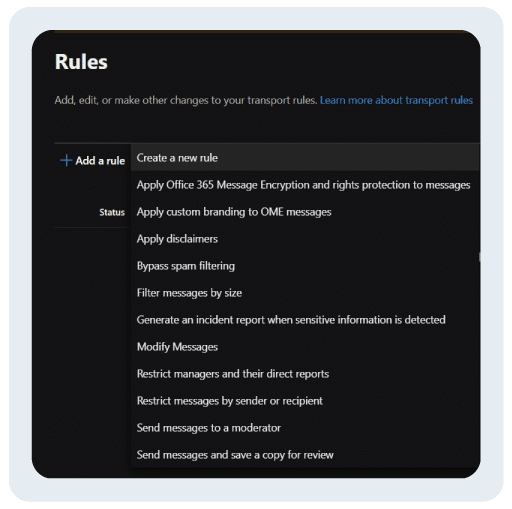

- Utwórz nową regułę wybierając ikonę Dodaj > Utwórz nową regułę

- Ustaw "Dopasuj adres nadawcy w wiadomości" na "Nagłówek"

- W Apply this rule if..., możesz wybrać warunek, do którego chcesz zastosować tę regułę z menu rozwijanego. Tutaj chcemy skonfigurować regułę, jeśli wynik uwierzytelniania DMARC jest "fail" i jeśli domena "From" pasuje do nazwy własnej domeny

- W Do the following..., możesz teraz wybrać swoją akcję i ustawić ją na "Deliver the message to the hosted quarantine"

- Kliknij przycisk Zapisz

Przypadek 2: Konfigurowanie reguły transportowej do kwarantanny przychodzących wiadomości e-mail z domen zewnętrznych

Jeśli otrzymujesz wiadomości e-mail z domen, które nie wchodzą w zakres Twojej organizacji (domeny zewnętrzne), które nie spełniają wymagań DMARC, możesz skonfigurować stopkę, która będzie ostrzegać użytkowników o możliwej próbie phishingu lub złośliwych zamiarach.

Uwaga: Przygotowanie stopki dla domen zewnętrznych, które nie spełniają wymogów DMARC, może być korzystne, jeśli nie chcemy jawnie ograniczać wysyłania e-maili. Najczęściej błędnie skonfigurowane protokoły po stronie nadawcy mogą przyczynić się do nieudanej kontroli autentyczności.

Aby skonfigurować regułę, wykonaj poniższe kroki:

- Zaloguj się do swojego centrum administracyjnego Exchange Online

- Przejdź do Mail flow > Rules

- Utwórz nową regułę wybierając ikonę Dodaj > Utwórz nową regułę

- Ustaw "Dopasuj adres nadawcy w wiadomości" na "Nagłówek"

- W Apply this rule if..., możesz wybrać warunek, do którego chcesz zastosować tę regułę z menu rozwijanego. Tutaj chcemy skonfigurować regułę, jeśli wynik uwierzytelniania DMARC to "fail".

- W sekcji Wykonaj... można teraz wybrać akcję i ustawić ją na "Dołączenie stopki...", a następnie ustawić żądaną stopkę.

- Możesz teraz dodać wyjątek od tej reguły, jak w przypadku, gdy nagłówek "From" pasuje do nazwy Twojej domeny

- Kliknij przycisk Zapisz

Jak utworzyć Microsoft 365 Transport Rule to Reject Unauthorized Inbound Emails?

- Zaloguj się do swojego centrum administracyjnego Exchange Online

- Przejdź do Przepływ poczty > Reguły

- Wybór + Dodaj regułę

- Kliknij na Utwórz nową regułę z menu rozwijanego

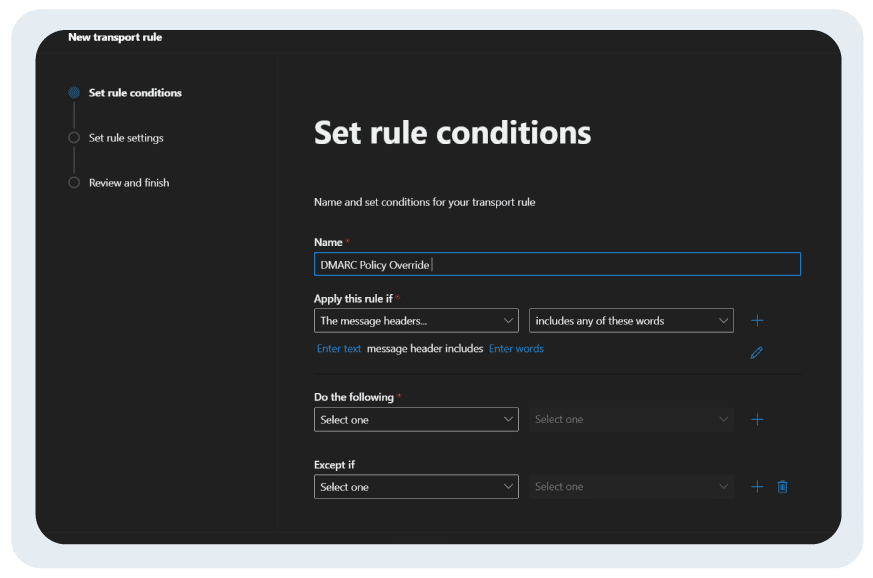

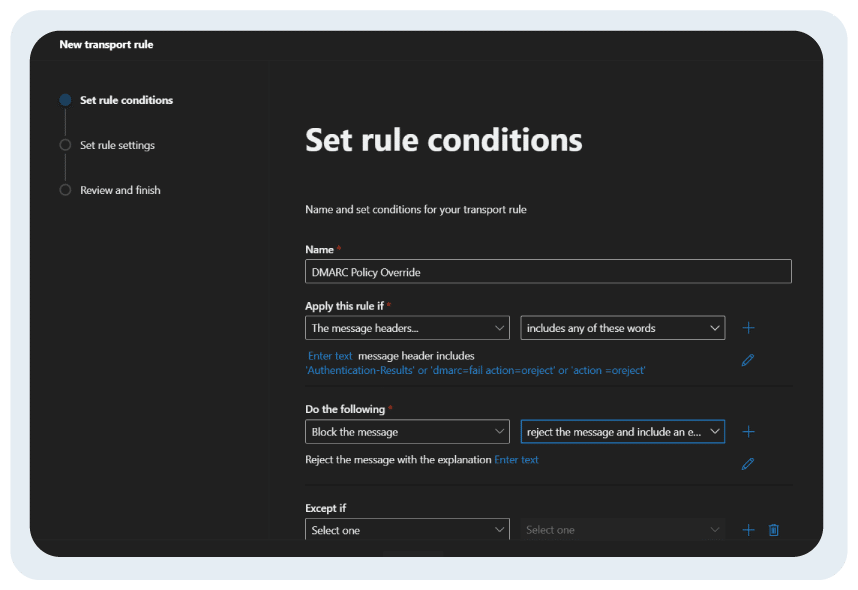

- Nazwij swoją regułę przepływu poczty. Na przykład: DMARC Policy Override

- Pod "Zastosuj tę regułę, jeśli" wybierz "nagłówki wiadomości zawierają którekolwiek z tych słów"

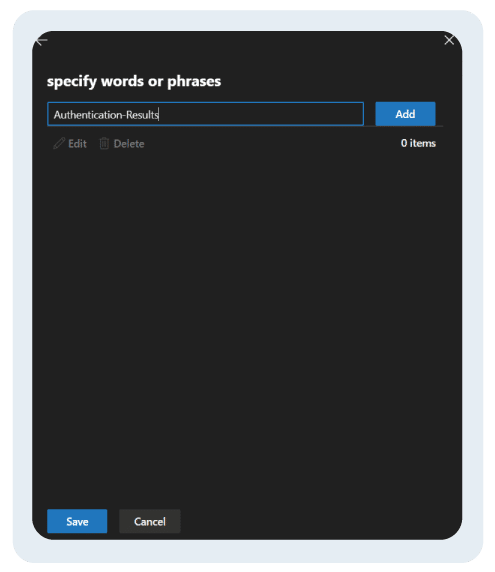

- Teraz kliknij na "Wprowadź tekst" w niebieskim podświetlonym tekście i wybierz "Authentication-results"

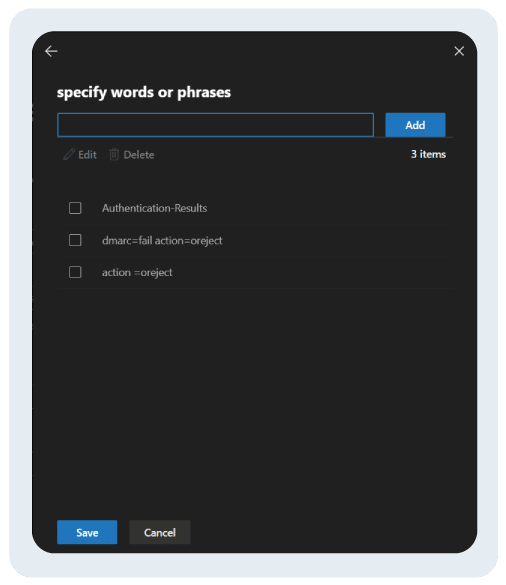

- Podobnie. Kliknij na "Wpisz słowa" w niebieskim podświetlonym tekście i wybierz wybraną opcję lub wszystkie opcje.

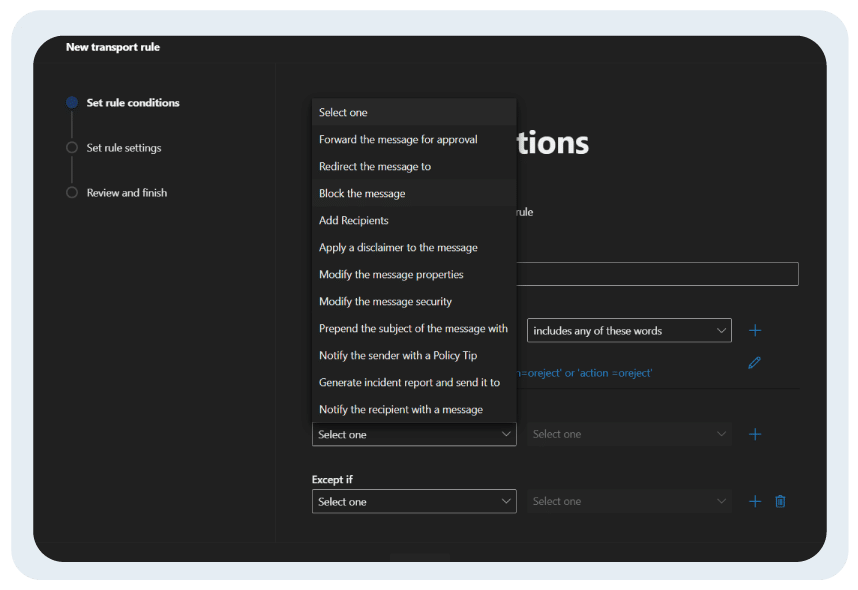

- W ramach "Wykonaj" wybierz "Zablokuj wiadomość"

- Dalej wybierz "odrzuć wiadomość i dołącz wyjaśnienie"

Zapisz regułę przepływu poczty. Przetwarzanie zmian może potrwać kilka minut i gotowe!

Kilka ważnych punktów do zapamiętania

- DMARC nie chroni przed spoofingiem domen typu lookalike i jest skuteczny jedynie w przypadku ataków typu direct-domain spoofing i phishingu.

- Polityka DMARC ustawiona na "none" nie będzie poddawać kwarantannie ani odrzucać emaili, które nie spełniają wymogów DMARC, tylko p=reject/quarantine może chronić przed spoofingiem

- Odrzucenie DMARC nie powinno być traktowane lekko, ponieważ może prowadzić do utraty legalnych wiadomości e-mail.

- W celu bezpieczniejszego wdrożenia należy skonfigurować narzędzie do raportowania DMARC do codziennego monitorowania kanałów e-mail i wyników uwierzytelniania.

- Czym jest DNS Hijacking: Wykrywanie, zapobieganie i łagodzenie skutków - 7 marca 2025 r.

- PowerDMARC plasuje się wśród 100 najszybciej rozwijających się firm programistycznych 2025 według G2 - 28 lutego 2025 r.

- Studium przypadku DMARC MSP: Jak QIT Solutions uprościł bezpieczeństwo poczty elektronicznej dla klientów dzięki PowerDMARC - 26 lutego 2025 r.