W ostatnich latach nasiliły się ataki ransomware, które infekują komputery i zmuszają użytkowników do płacenia kar w celu odzyskania danych. Ponieważ nowe taktyki oprogramowania ransomware, takie jak podwójne wymuszenie, okazują się skuteczne, przestępcy żądają większych okupów. Żądania okupu wynosiły średnio 5,3 mln dolarów w pierwszej połowie 2021 roku, wzrost o 518% w porównaniu z tym samym okresem w roku 2020. Od 2020 r. średnia cena okupu wzrosła o 82 procent, osiągając poziom . 570 000 USD w pierwszej połowie 2021 r. samodzielnie.

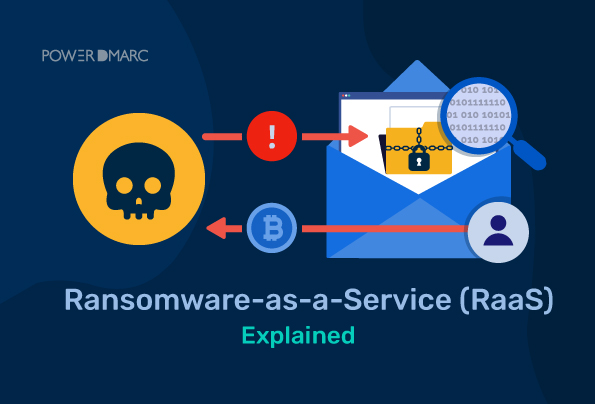

RaaS, czyli Ransomware-as-a-Service (oprogramowanie ransomware jako usługa), czyni ten atak jeszcze bardziej niebezpiecznym, ponieważ umożliwia każdemu przeprowadzenie ataku ransomware na dowolny komputer lub urządzenie mobilne za pomocą kilku kliknięć. Jeśli tylko ma on połączenie z Internetem, może przejąć kontrolę nad innym komputerem, nawet takim, którego używa Twój szef lub pracodawca! Ale co dokładnie oznacza RaaS?

Kluczowe wnioski

- Żądania okupu znacznie wzrosły, średnio o 5,3 miliona dolarów w 2021 roku, co stanowi wzrost o 518% w porównaniu z rokiem poprzednim.

- Ransomware-as-a-Service (RaaS) zapewnia cyberprzestępcom dostępną platformę do przeprowadzania ataków bez głębokich umiejętności technicznych.

- Cyberprzestępcy mogą teraz kupować narzędzia i usługi ransomware, co ułatwia przeprowadzanie ataków ransomware.

- Regularne tworzenie kopii zapasowych danych i korzystanie z niezawodnego oprogramowania zabezpieczającego może pomóc złagodzić skutki ataków ransomware.

- Protokoły uwierzytelniania poczty elektronicznej, takie jak DMARC, mogą znacznie zmniejszyć prawdopodobieństwo udanych ataków phishingowych, które prowadzą do infekcji ransomware.

Co to jest Ransomware-as-a-Service (RaaS)?

Ransomware-as-a-service (RaaS) stało się popularnym modelem biznesowym w ekosystemie cyberprzestępczości. Ransomware-as-a-service umożliwia cyberprzestępcom łatwe przeprowadzanie ataków ransomware bez konieczności posiadania jakiejkolwiek wiedzy na temat kodowania czy hakowania.

Platforma RaaS oferuje szereg funkcji, które ułatwiają przestępcom przeprowadzenie ataku przy niewielkiej lub zerowej wiedzy specjalistycznej. Dostawca RaaS dostarcza kod złośliwego oprogramowania, który klient (atakujący) może dostosować do swoich potrzeb. Po dostosowaniu atakujący może go natychmiast wdrożyć za pośrednictwem serwera dowodzenia i kontroli (C&C) platformy. Często nie ma potrzeby korzystania z serwera C&C; przestępca może przechowywać pliki ataku w usłudze w chmurze, takiej jak Dropbox lub Dysk Google.

Dostawca usługi RaaS zapewnia również usługi wsparcia, które obejmują pomoc techniczną przy przetwarzaniu płatności oraz wsparcie przy odszyfrowywaniu po ataku.

Uprość bezpieczeństwo RaaS dzięki PowerDMARC!

Ransomware-as-a-Service wyjaśnione prostą angielszczyzną

Jeśli słyszałeś o Sofware-as-a-Service i wiesz, jak to działa, zrozumienie RaaS nie powinno być trudne, ponieważ działa na podobnym poziomie. PowerDMARC jest również platformą SaaS, ponieważ przyjmujemy rolę osoby rozwiązującej problemy globalnych firm, pomagając im uwierzytelniać ich domeny bez konieczności wkładania w to ręcznego wysiłku lub pracy ludzkiej.

To właśnie jest RaaS. Technicznie uzdolnieni złośliwi aktorzy zagrożeń w Internecie tworzą konglomerat, który działa w formie nielegalnej firmy (zwykle sprzedając swoje usługi w dark webie), sprzedając złośliwe kody i załączniki, które mogą pomóc każdemu w Internecie zainfekować dowolny system oprogramowaniem ransomware. Sprzedają te kody osobom atakującym, które nie chcą samodzielnie wykonywać trudniejszej i bardziej technicznej części pracy, a zamiast tego szukają osób trzecich, które mogłyby im pomóc. Po dokonaniu zakupu atakujący może zainfekować dowolny system.

Jak działa oprogramowanie Ransomware-as-a-Service?

Ten model uzyskiwania dochodów zyskuje ostatnio dużą popularność wśród cyberprzestępców. Hakerzy instalują oprogramowanie ransomware w sieci lub systemie, szyfrują dane, blokują dostęp do plików i żądają okupu w zamian za klucze deszyfrujące. Płatność jest zwykle dokonywana w bitcoinach lub innych formach kryptowaluty. Wiele rodzin oprogramowania ransomware może szyfrować dane za darmo, co czyni ich rozwój i wdrażanie opłacalnym. Atakujący pobiera opłaty tylko wtedy, gdy ofiary zapłacą; w przeciwnym razie nie zarabia na tym żadnych pieniędzy.

Cztery modele przychodów z usług RaaS:

Chociaż możliwe jest stworzenie oprogramowania ransomware od podstaw przy użyciu botnetu i innych bezpłatnie dostępnych narzędzi, cyberprzestępcy mają łatwiejszą opcję. Zamiast ryzykować, że zostaną przyłapani na budowaniu swojego narzędzia od podstaw, przestępcy mogą wykupić jeden z czterech podstawowych modeli przychodów RaaS:

- Programy partnerskie

- Abonamenty miesięczne

- Sprzedaż hurtowa

- Hybrydowa sprzedaż abonamentowa i hurtowa

Najpopularniejszy jest zmodyfikowany program partnerski, ponieważ partnerzy mają mniejsze koszty ogólne niż profesjonalni cyberprzestępcy, którzy często sprzedają usługi złośliwego oprogramowania na podziemnych forach. Partnerzy mogą zarejestrować się, aby zarabiać pieniądze, promując zainfekowane strony internetowe za pomocą linków w wiadomościach spamowych wysyłanych do milionów ofiar. Następnie muszą wypłacić pieniądze tylko wtedy, gdy otrzymają okup od swoich ofiar.

Dlaczego RaaS jest niebezpieczny?

RaaS umożliwia cyberprzestępcom wykorzystanie ich ograniczonych możliwości technicznych do czerpania zysków z ataków. Jeśli cyberprzestępca ma problemy ze znalezieniem ofiary, może ją sprzedać firmie (lub kilku firmom).

Jeśli dla cyberprzestępcy atakowanie celów online jest wyzwaniem, istnieją obecnie organizacje, które sprzedają mu podatne cele do wykorzystania. Zasadniczo każdy może przeprowadzić atak ransomware z dowolnego urządzenia bez stosowania wyrafinowanych metod, zlecając swoje działania zewnętrznemu dostawcy usług, dzięki czemu cały proces staje się łatwy i dostępny.

Jak zapobiegać exploitom typu Ransomware-as-a-Service?

W ataku typu ransomware-as-a-service hakerzy wynajmują swoje narzędzia innym przestępcom, którzy płacą za dostęp do kodu umożliwiającego im zainfekowanie komputerów ofiar oprogramowaniem ransomware. Sprzedawcy korzystający z tych narzędzi otrzymują wynagrodzenie, gdy ich klienci generują przychody z zainfekowanych ofiar.

Przestrzeganie tych kroków może pomóc w zapobieganiu atakom typu ransomware-as-a-service:

1. Poznaj metody ataku

Istnieje kilka różnych sposobów, w jakie oprogramowanie ransomware może zainfekować Twoją organizację. Wiedza o tym, jak przeprowadzane są ataki, to najlepszy sposób, aby się przed nimi uchronić. Wiedząc, w jaki sposób zostaniesz zaatakowany, możesz skupić się na tym, jakich systemów bezpieczeństwa i zabezpieczeń potrzebujesz, a nie tylko instalować oprogramowanie antywirusowe i trzymać kciuki.

Wiadomości phishingowe są częstą przyczyną wielu ataków cybernetycznych. W związku z tym pracownicy muszą pamiętać, aby nie klikać osadzonych linków ani nie otwierać załączników od nieznanych nadawców. Regularne sprawdzanie zasad firmowych dotyczących załączników do wiadomości e-mail może pomóc w zapobieganiu infekcjom w wyniku oszustw phishingowych i innych metod dostarczania złośliwego oprogramowania, takich jak makrowirusy i trojany.

2. Korzystaj z niezawodnego pakietu zabezpieczającego system

Upewnij się, że na Twoim komputerze jest zawsze zainstalowane aktualne oprogramowanie zabezpieczające. Jeśli nie masz oprogramowania antywirusowego, rozważ jego natychmiastowe zainstalowanie. Oprogramowanie antywirusowe może wykryć złośliwe pliki, zanim dotrą one do komputera docelowego, zapobiegając w ten sposób wyrządzeniu jakichkolwiek szkód.

3. Regularnie twórz kopie zapasowe wszystkich danych

Utworzenie kopii zapasowej wszystkich danych pomoże zapobiec utracie ważnych informacji w przypadku zainfekowania systemu złośliwym oprogramowaniem lub oprogramowaniem ransomware. Jeśli jednak dojdzie do ataku wirusa lub złośliwego oprogramowania, istnieje duże prawdopodobieństwo, że wszystkie pliki i tak nie będą regularnie archiwizowane - dlatego warto utworzyć kilka kopii zapasowych w różnych lokalizacjach na wypadek, gdyby jedna z nich zawiodła!

4. Wybierz ochronę przed wyłudzeniem informacji za pomocą uwierzytelniania poczty elektronicznej

E-maile phishingowe są niezwykle częstym i silnym wektorem ataku w przypadku exploitów ransomware. Najczęściej hakerzy wykorzystują wiadomości e-mail do nakłaniania ofiar do klikania złośliwych łączy lub załączników, które następnie mogą zainfekować ich komputery oprogramowaniem ransomware.

Najlepiej byłoby, gdybyś zawsze stosował najbardziej aktualne praktyki bezpieczeństwa dostępne na rynku i pobierał oprogramowanie tylko z zaufanych źródeł, aby uniknąć oszustw typu phishing. Ale spójrzmy prawdzie w oczy, jeśli jesteś częścią organizacji zatrudniającej kilku pracowników, nierozsądnie jest oczekiwać tego od każdego z nich. Ponadto ciągłe monitorowanie ich działań jest trudne i czasochłonne. Dlatego właśnie wdrożenie polityki DMARC jest dobrym sposobem na ochronę poczty elektronicznej przed atakami phishingowymi.

Sprawdźmy, gdzie DMARC znajduje się w cyklu infekcji RaaS:

- Atakujący kupuje złośliwy załącznik zawierający ransomware od operatora RaaS

- Atakujący wysyła wiadomość phishingową podszywając się pod firmę XYZ z zakupionym załącznikiem do niczego niepodejrzewającej ofiary

- Podszyta domena (XYZ inc.) ma włączony protokół DMARC, który inicjuje proces uwierzytelniania poprzez weryfikację tożsamości nadawcy

- W przypadku niepowodzenia weryfikacji, serwer ofiary uznaje wiadomość e-mail za złośliwą i odrzuca ją zgodnie z polityką DMARC skonfigurowaną przez właściciela domeny

Czytaj więcej o DMARC jako pierwsza linia obrony przed oprogramowaniem ransomware tutaj.

- Filtrowanie DNS

Ransomware wykorzystuje serwery dowodzenia i kontroli (C2) do komunikacji z platformą operatorów RaaS. Z zainfekowanego systemu do serwera C2 często przesyłane jest zapytanie DNS. Organizacje mogą korzystać z rozwiązania bezpieczeństwa do filtrowania DNS, aby wykrywać próby komunikacji oprogramowania ransomware z serwerem RaaS C2 i blokować transmisję. Może to działać jako mechanizm zapobiegający infekcji.

Wniosek

Chociaż Ransomware-as-a-Service (RaaS) jest pomysłem i jednym z najnowszych zagrożeń żerujących na użytkownikach cyfrowych, niezwykle ważne jest przyjęcie pewnych środków zapobiegawczych w celu zwalczania tego zagrożenia. Aby uchronić się przed tym atakiem, można użyć potężnych narzędzi antymalware i protokołów bezpieczeństwa poczty elektronicznej, takich jak połączenie DMARCSPF i DKIM, aby odpowiednio zabezpieczyć każdy punkt sprzedaży.

- Jak zapobiegać oprogramowaniu szpiegującemu? - 25 kwietnia 2025 r.

- Jak skonfigurować SPF, DKIM i DMARC dla Customer.io - 22 kwietnia 2025 r.

- Czym jest QR Phishing? Jak wykrywać i zapobiegać oszustwom związanym z kodami QR? - 15 kwietnia 2025 r.