Co to jest raportowanie TLS SMTP (TLS-RPT)?

Ponieważ organizacje w coraz większym stopniu polegają na poczcie elektronicznej jako podstawowym środku komunikacji, nie można przecenić znaczenia wzmocnienia tych kanałów przed potencjalnymi zagrożeniami. Transport Layer Security(TLS) zapewnia poufność i integralność danych przesyłanych przez sieci.

SMTP TLS Reporting (TLS-RPT) to krytyczny protokół, który współpracuje z MTA-STS w celu zapewnienia bezpiecznego dostarczania wiadomości e-mail. Dostarczając szczegółowych informacji zwrotnych na temat problemów z dostarczaniem wiadomości e-mail, TLS-RPT pomaga właścicielom domen zachować integralność i poufność ich komunikacji. W tym kompleksowym przewodniku zbadamy, czym jest SMTP TLS Reporting, jak działa i dlaczego jest niezbędny dla strategii bezpieczeństwa poczty e-mail".

Kilka protokołów pomaga szyfrować kanały wiadomości SMTP, aby uniemożliwić cyberprzestępcom przechwytywanie komunikacji e-mail. Należą do nich STARTTLS, DANE i MTA-STS. Jednakże, gdy próby szyfrowania nie powiodą się podczas korzystania z tych protokołów, wiadomość e-mail może nie zostać dostarczona. TLS-RPT (zgodnie z opisem w RFC 8460) zapewnia mechanizm informacji zwrotnej do zgłaszania tych niepowodzeń dostarczalności.

Zdecydowanie zalecamy używanie TLS-RPT w połączeniu z MTA-STS . Zrozummy, jak te protokoły współpracują ze sobą, aby wzmocnić bezpieczeństwo poczty e-mail.

Kluczowe wnioski

TLS-RPT (Transport Layer Security Reporting) to standard zgłaszania problemów z dostarczaniem wiadomości e-mail, gdy nie są one szyfrowane za pomocą TLS. Jego znaczenie w uwierzytelnianiu wiadomości e-mail idzie w parze z powodem włączenia szyfrowania TLS dla wiadomości e-mail.

Szyfrowanie TLS zapewnia bezpieczne dostarczanie każdej wysłanej wiadomości e-mail. W przypadku, gdy połączenie nie jest bezpieczne, wiele wiadomości e-mail może nie zostać dostarczonych. TLS-RPT umożliwia właścicielom domen monitorowanie dostarczania wiadomości e-mail i awarii połączeń. Raporty mogą zawierać informacje na temat:

Zapewnia to widoczność kanałów e-mail i możliwość szybszego przeciwdziałania wyzwaniom związanym z dostarczalnością.

W komunikacji e-mail SMTP szyfrowanie TLS jest "oportunistyczne". Oznacza to, że jeśli nie można wynegocjować szyfrowanego kanału, wiadomość e-mail jest nadal wysyłana w formacie niezaszyfrowanym (zwykły tekst). W rzeczywistości, prawie 4 dekady temu, protokoły poczty elektronicznej SMTP nie obsługiwały szyfrowania TLS. Musiało ono zostać wprowadzone później w postaci polecenia STARTTLS.

Polecenie STARTTLS jest wydawane tylko w komunikacji SMTP, jeśli obie strony obsługują szyfrowanie TLS. W przeciwnym razie wiadomość e-mail zostanie wysłana w postaci zwykłego tekstu.

Aby pozbyć się oportunistycznego szyfrowania w SMTP, wprowadzono MTA-STS (RFC 8461). Protokół MTA-STS zapewnia szyfrowanie wiadomości e-mail przed ich dostarczeniem. Serwer poczty e-mail lub Mail Transfer Agent (MTA) negocjuje z serwerem odbierającym, aby sprawdzić, czy obsługuje on polecenie STARTTLS. Jeśli tak, wiadomość e-mail jest szyfrowana za pomocą TLS i dostarczana. W przeciwnym razie dostarczenie nie powiedzie się.

Uścisk dłoni Transport Layer Security (TLS handshake) to proces ustanawiania bezpiecznego połączenia między dwoma komunikującymi się agentami transferu poczty (MTA). Proces ten obejmuje następujące kroki:

Uściski TLS mogą zakończyć się niepowodzeniem z różnych powodów:

Za każdym razem, gdy wystąpią błędy szyfrowania TLS, serwer wysyłający generuje raport TLS-RPT i wysyła go do właściciela domeny w celu dalszej oceny i rozwiązywania problemów.

Treść raportu

Szczegóły serwera wysyłającego: Adres IP i nazwa domeny nadawcy.

Szczegóły serwera odbierającego: Informacje o domenie odbiorcy i serwerze poczty e-mail.

Opis błędu: Typ i szczegóły błędu (np. błąd certyfikatu, niezgodność protokołu).

Czas porażki: Znacznik czasu wystąpienia błędu.

Tryb zasad: Określa, czy domena jest w trybie "testowania" czy "wymuszania".

Dostarczanie raportów

Te raporty TLS są wysyłane w formacie JSON na adres e-mail określony w rekordzie TLS-RPT DNS TXT właściciela domeny.

SMTP tradycyjnie wykorzystuje szyfrowanie oportunistyczne. Oznacza to, że próbuje użyć TLS, ale powraca do niezaszyfrowanego dostarczania, jeśli odbierający MTA nie obsługuje TLS.

Szyfrowanie oportunistyczne ma jednak jedno poważne ograniczenie. W tym typie szyfrowania, który nie ustanawia żadnych ograniczeń, wiadomości e-mail mogą być wysyłane w postaci zwykłego tekstu lub czystego tekstu (w niezaszyfrowanym formacie), jeśli szyfrowanie TLS nie powiedzie się. Takie niezaszyfrowane wiadomości są podatne na przechwycenie.

Mail Transfer Agent Strict Transport Security (MTA-STS) i TLS-RPT są uzupełniającymi się protokołami w ekosystemie uwierzytelniania wiadomości e-mail. Podczas gdy MTA-STS zapewnia, że wysyłający MTA musi używać TLS do dostarczania i odrzucać wiadomości e-mail, jeśli szyfrowanie nie powiedzie się,

TLS-RPT umożliwia właścicielom domen monitorowanie nieudanych uzgodnień TLS i rozwiązywanie problemów. Wdrożone razem mogą zapobiegać przechwytywaniu wiadomości w tranzycie i minimalizować problemy z dostarczalnością wiadomości e-mail.

DNS-based Authentication of Named Entities (DANE) to protokół, który umożliwia właścicielom domen określenie certyfikatów TLS zweryfikowanych za pomocą DNSSEC w celu zapobiegania atakom typu man-in-the-middle. Podczas gdy TLS-RPT monitoruje awarie TLS, DANE zapewnia, że używane są tylko zaufane certyfikaty. W ten sposób DANE aktywnie zapobiega atakom polegającym na obniżaniu poziomu TLS i fałszowaniu certyfikatów, utrzymując w ten sposób integralność komunikacji e-mail.

Właściciele domen muszą być informowani o problemach z dostarczaniem wiadomości e-mail z powodu awarii szyfrowania TLS dla wiadomości e-mail wysyłanych z domeny obsługującej MTA-STS. Raportowanie TLS umożliwia to poprzez dostarczanie tych informacji.

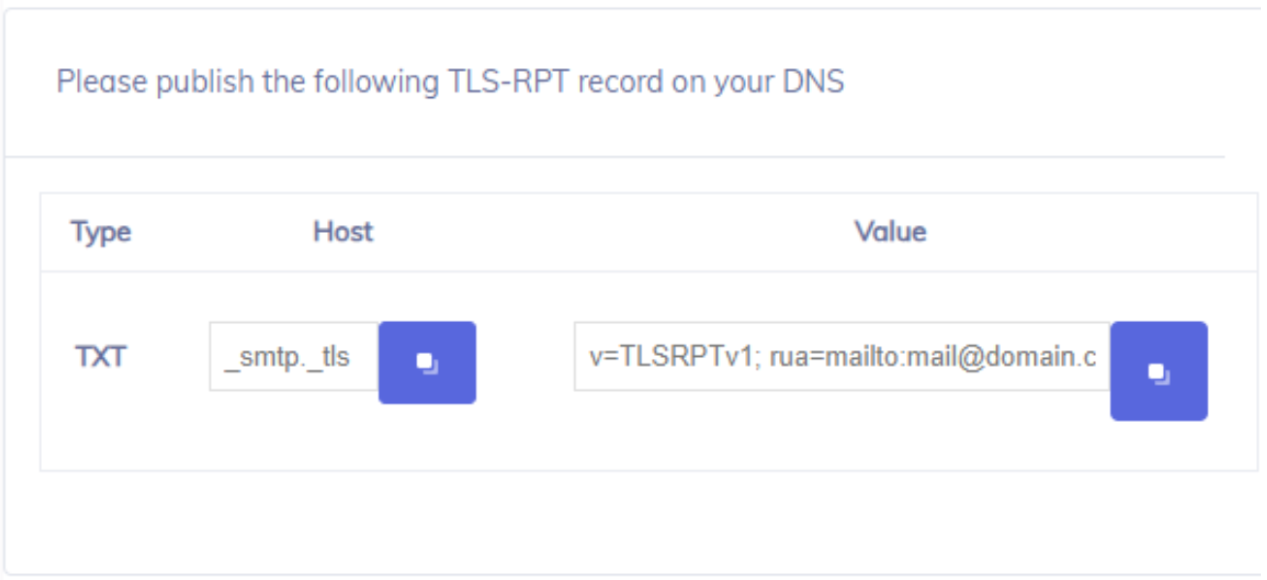

Możesz włączyć raportowanie TLS dla swojej domeny, tworząc rekord TXT dla TLS-RPT i publikując go w DNS. Rekord ten musi być opublikowany w subdomenie smtp.tls.yourdomain.com

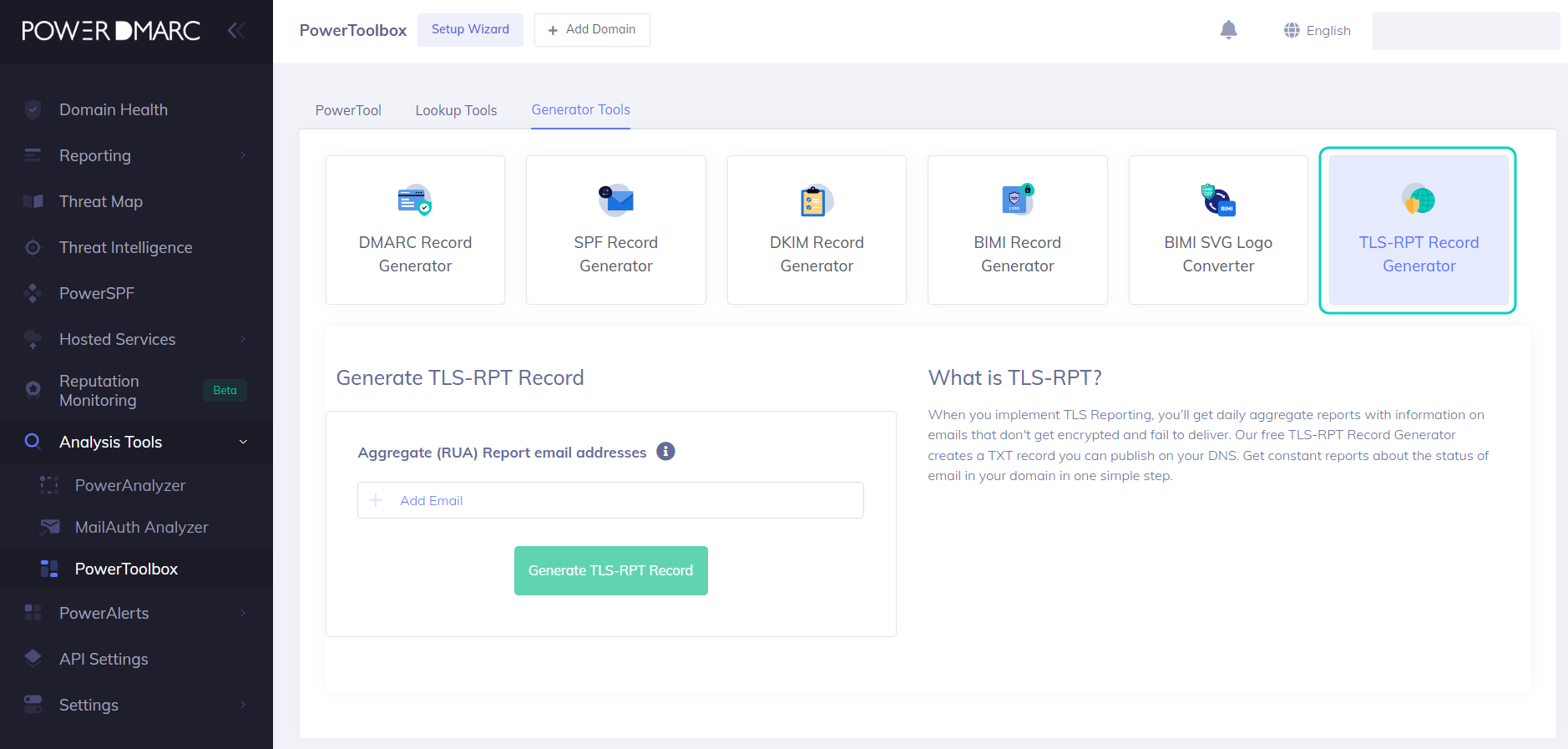

Możesz zarejestrować się w PowerDMARC za darmo i skorzystać z naszego generatora rekordów TLS-RPT, aby utworzyć swój rekord.

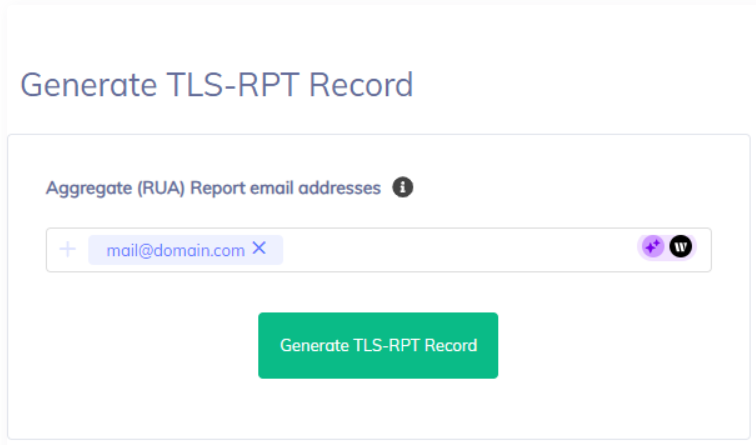

Wprowadź adres e-mail, na który chcesz otrzymywać raporty SMTP TLS.

Możesz skontaktować się z rejestratorem domeny, aby utworzyć nowy rekord TXT dla TLS-RPT. Jeśli zarządzasz własnym DNS, edytuj ustawienia DNS, aby uwzględnić rekord.

Składnia: v=TLSRPTv1; rua=mailto:[email protected];

Rozbijmy 2 składniki dostarczonego rekordu raportowania TLS:

Można skonfigurować więcej niż jedno miejsce docelowe do odbierania raportów. W przypadku wielu miejsc docelowych należy oddzielić każdy wpis przecinkiem (,). Możesz użyć "mailto:", aby określić adres e-mail dla tego kroku lub poinstruować MTA, aby przesyłał raporty za pośrednictwem POST do adresów URL punktów końcowych, używając "https:" w polu rua=. Jeśli używasz "https:" , upewnij się, że pole definiuje adres URL do serwera WWW obsługującego protokół HTTPS z ważnym certyfikatem. Zarówno "mailto:", jak i "https:" mogą być również używane w jednym rekordzie, oddzielone przecinkiem.

Przykład: v=TLSRPTv1; rua=mailto:[email protected],https://tlsreport.example.com;

Uwaga: W praktyce należy zastąpić "yourdomain.com" rzeczywistą nazwą domeny, w której chcesz otrzymywać te raporty.

Raporty TLS są wysyłane w formacie JSON. Poniżej znajduje się przykład tego, jak może wyglądać raport JSON TLS:

{

"organization-name": "Organization Inc.",

“date-range”: {

"start-datetime": “2020-10-22T00:00:00Z”,

"end-datetime": “2020-10-22T23:59:59Z”

},

"contact-info": "[email protected]",

"report-id": “2020-10-22T00:00:00Z_domain.com”,

"policies": [

{

“policy”: {

"typ polityki": "sts",

"policy-string": [

"version: STSv1",

"tryb: testowanie",

"mx: mx.domain.com",

"mx: mx2.domain.com",

"mx: mx3.domain.com",

"max_age: 604800"

],

"policy-domain": "domain.com"

},

“summary”: {

"total-successful-session-count": 15,

"total-failure-session-count": 0

}

Oto podział głównych pól w tym raporcie JSON TLS:

| Pola | Opis |

|---|---|

| organizacja | Organizacja domeny, która jest właścicielem rekordu TLS-RPT. |

| Adres e-mail, na który wysyłane są raporty zbiorcze. | |

| begin_date | Data rozpoczęcia okresu sprawozdawczego. |

| end_date | Data zakończenia okresu sprawozdawczego. |

| polityki | Tablica obiektów zasad opisujących zasady stosowane w okresie sprawozdawczym. |

| polityka | Zawiera informacje o zastosowanej polityce. |

| policy_type | Określa typ polityki |

| policy_string | Określa ciąg znaków powiązany z polityką |

| tryb | Określa tryb polityki MTA-STS (wymuszanie/testowanie). |

| podsumowanie | Zawiera podsumowanie informacji o sesjach, których próbowano użyć. |

| total_successful_session_count | Całkowita liczba pomyślnie nawiązanych sesji TLS. |

| total_failure_session_count | Całkowita liczba niepowodzeń sesji TLS. |

| failure_details | Tablica obiektów, które dostarczają szczegółowych informacji o określonych awariach. |

| powód | Ciąg znaków wskazujący przyczynę niepowodzenia (np. "certificate_expired"). |

| liczyć | Liczba sesji, które zakończyły się niepowodzeniem z określonego powodu. |

Metadane raportu

{

"organization-name": "Sending MTA Organization",

“date-range”: {

"start-datetime": “2025-02-25T00:00:00Z”,

"end-datetime": “2025-02-25T23:59:59Z”

},

"report-id": “unique-report-id-12345”

}

Ta sekcja raportu JSON zawiera podstawowe informacje, takie jak nazwa organizacji nadawcy wiadomości e-mail, data i godzina rozpoczęcia, data i godzina zakończenia oraz unikalny identyfikator wygenerowanego raportu TLS.

Szczegóły polityki

“policy”: {

"typ polityki": "sts",

"policy-string": "mode: enforce; mx: mail.example.com; max_age: 604800;"

}

W tej sekcji opisano zaimplementowany tryb polityki MTA-STS, który w tym przypadku jest trybem wymuszania, ale można go również ustawić na tryb testowania.

Szczegóły awarii

"failure-details": [

{

"result-type": "certificate-expired",

"sending-mta": "smtp.example.org",

"receiving-mta": "mail.example.com",

"failure-reason": "TLS handshake nie powiódł się z powodu wygasłego certyfikatu"

}

]

Ta sekcja jest najważniejszą częścią raportu TLS, zawierającą szczegółowe uzasadnienie szyfrowania i potencjalnych błędów dostarczania. W tym przypadku przykład wskazuje, że wygasły certyfikat jest przyczyną niepowodzenia uzgadniania TLS. Odgrywa to znaczącą rolę w wykrywaniu błędów podczas nieudanych uzgodnień TLS i promuje szybkie rozwiązywanie problemów w bezpiecznej komunikacji TLS.

Przyczyn niepowodzenia szyfrowania TLS może być kilka. Poza brakiem wsparcia dla szyfrowania po obu stronach, bardziej złowrogie powody, takie jak atak SMTP downgrade, mogą prowadzić do niepowodzenia połączenia TLS. Ale właściciele domen chcieliby wiedzieć o nieudanej dostawie. Raportowanie TLS (TLS-RPT) jest protokołem, który powiadamia użytkownika. W przypadku niepowodzenia dostawy otrzymasz raport TLS w formacie pliku JSON na adres e-mail zdefiniowany w rekordzie TLS-RPT. Poniżej podano kilka typowych przyczyn niepowodzeń szyfrowania i wskazówki dotyczące rozwiązywania problemów:

certificate_expired

Certyfikat przedstawiony przez zdalny serwer przekroczył datę wygaśnięcia. To czyni go niewiarygodnym do szyfrowania. W takim przypadku należy odnowić certyfikat.

certificate_not_valid_yet

Certyfikat przedstawiony przez zdalny serwer nie jest jeszcze ważny. Może to być spowodowane nieprawidłowym czasem serwera lub przedwczesnym użyciem certyfikatu. W takim przypadku najlepiej skontaktować się z dostawcą certyfikatu.

certificate_revoked

Certyfikat przedstawiony przez zdalny serwer został odwołany przez urząd certyfikacji z powodu obaw o bezpieczeństwo. W takim przypadku najlepiej skontaktować się z dostawcą certyfikatu.

no_valid_signature

Łańcuch certyfikatów przedstawiony przez zdalny serwer nie jest zaufany przez serwer pocztowy nadawcy lub klienta, co wskazuje na potencjalne zagrożenie bezpieczeństwa. W takim przypadku najlepiej skontaktować się z dostawcą certyfikatu.

unsupported_certificate

Certyfikat przedstawiony przez zdalny serwer wykorzystuje algorytmy szyfrowania lub długości kluczy, które nie są obsługiwane przez serwer pocztowy nadawcy, uniemożliwiając bezpieczne połączenie. W takim przypadku najlepiej skontaktować się z dostawcą certyfikatu.

hostname_mismatch

Nazwa hosta określona w certyfikacie serwera nie jest zgodna z nazwą hosta serwera, z którym próbuje się połączyć serwer pocztowy nadawcy. Wskazuje to na możliwy atak typu man-in-the-middle lub problem z konfiguracją.

Możesz sprawdzić rekordy MX w pliku zasad MTA-STS, aby upewnić się, że są one zgodne z rekordem MX dla domeny.

handshake_failure

Wystąpił błąd podczas początkowego procesu uzgadniania TLS między serwerem pocztowym nadawcy a serwerem pocztowym odbiorcy, uniemożliwiając ustanowienie bezpiecznego kanału. Należy dwukrotnie sprawdzić, czy połączenie SMTP STARTTLS zostało nawiązane. Może być kilka przyczyn przyczyniających się do niepowodzeń szyfrowania, takich jak brak wsparcia dla STARTTLS lub atak TLS downgrade.

mta_sts_policy_not_found

Ten błąd występuje, gdy serwer pocztowy nadawcy nie może znaleźć polityki MTA-STS dla domeny odbiorcy. Przejrzyj plik zasad MTA-STS. Powinieneś sprawdzić swój rekord MTA-STS, aby upewnić się, że został opublikowany poprawnie.

mta_sts_policy_invalid

Ten błąd występuje, gdy polityka MTA-STS znaleziona w DNS dla domeny odbiorcy jest nieprawidłowa, zawiera błędy lub nie jest zgodna ze specyfikacją MTA-STS. Przejrzyj plik zasad MTA-STS. Określ odpowiedni tryb polityki MTA-STS. Może to być Brak, Wymuszanie lub Testowanie. Instruuje to serwery wysyłające, jak obsługiwać wiadomości e-mail, które przechodzą błędy walidacji polityki MTA-STS.

mta_sts_policy_fetch_error

Ten błąd występuje, gdy serwer pocztowy nadawcy napotyka błąd podczas próby pobrania polityki MTA-STS z rekordów DNS domeny odbiorcy. Należy zweryfikować rekordy MTA-STS w DNS, aby upewnić się, że składnia rekordów jest poprawna.

mta_sts_connection_failure

Ten błąd występuje, gdy serwer pocztowy nadawcy próbuje nawiązać bezpieczne połączenie za pomocą MTA-STS, ale kończy się niepowodzeniem z powodów takich jak niezaufane certyfikaty, nieobsługiwane zestawy szyfrów lub inne problemy z TLS. Należy sprawdzić ważność certyfikatu i upewnić się, że certyfikat jest aktualny z najnowszym standardem TLS.

mta_sts_invalid_hostname

Ten błąd występuje, gdy nazwa hosta serwera pocztowego odbiorcy, określona w polityce MTA-STS, nie jest zgodna z rzeczywistą nazwą hosta serwera. Należy sprawdzić rekordy MX w pliku zasad MTA-STS, aby upewnić się, że są one zgodne z rekordem MX dla domeny.

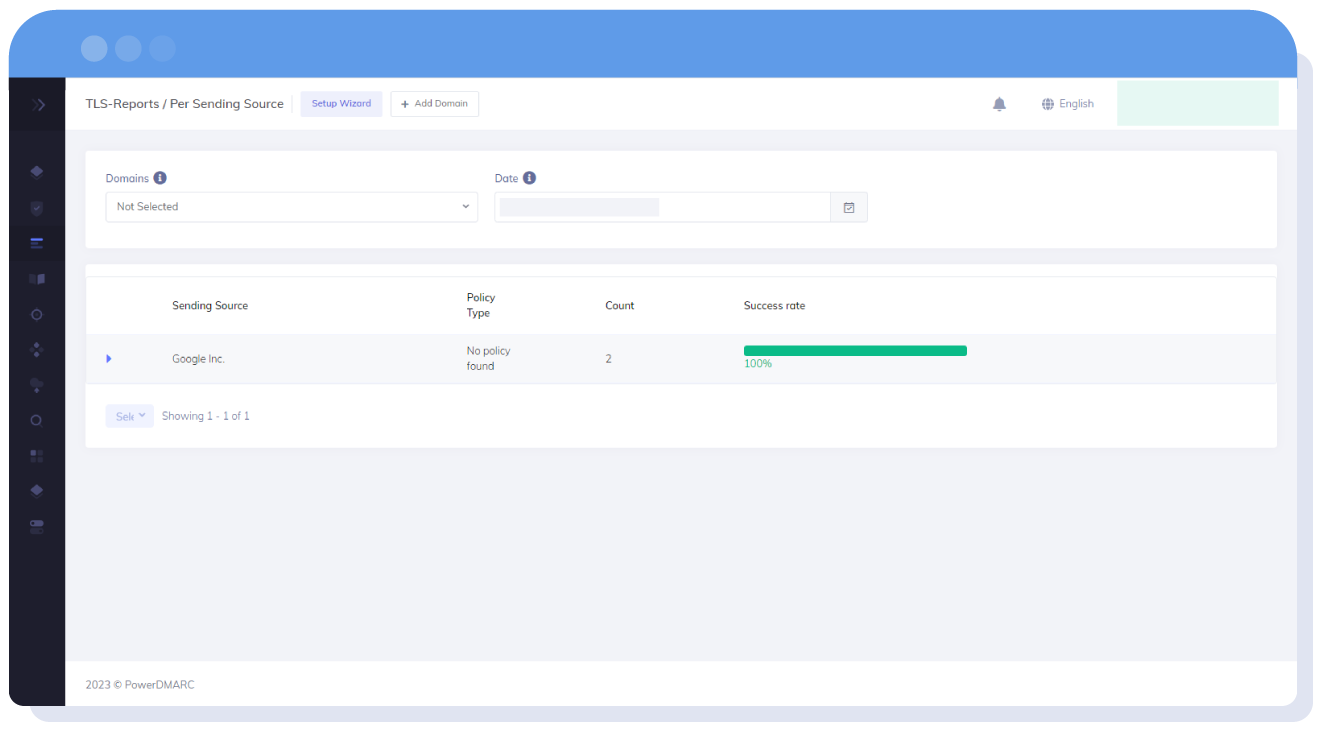

Raporty TLS powinny być regularnie monitorowane, aby nie przegapić niedostarczonych wiadomości. Można to zrobić ręcznie monitorując skrzynkę pocztową pod kątem raportów JSON lub korzystając z narzędzia do analizy raportów, takiego jak PowerTLS-RPT.

Aby zapewnić prawidłową implementację TLS-RPT, polityka MTA-STS powinna być skonfigurowana poprawnie i bez błędów składni. Możesz sprawdzić swój rekord za pomocą naszego MTA-STS checker dla tego kroku.

Po wykryciu błędów szyfrowania opisanych w raporcie TLS, ważne jest, aby szybko podjąć działania w celu uniknięcia problemów z dostarczalnością wiadomości e-mail w przyszłości.

Korzystanie wyłącznie z najnowszych i obsługiwanych wersji protokołu TLS jest niezbędne do uniknięcia niepożądanych błędów szyfrowania.

Raportowanie SMTP TLS w PowerDMARC ma na celu poprawę bezpieczeństwa przy jednoczesnym ułatwieniu życia dzięki hostowanej usłudze.

Złożone raporty TLS-RPT JSON są konwertowane na uproszczone informacje, które można przejrzeć w kilka sekund lub przeczytać szczegółowo.

Platforma PowerDMARC wskazuje i podkreśla napotkany problem, dzięki czemu można go rozwiązać bez marnowania czasu.

![]()

Nie ma jednej rzeczy, która podoba mi się w platformie PowerDMARC, mają łatwy w użyciu i zrozumiały układ z czymś, co nazwałbym pełnymi funkcjami pozwalającymi na hostowaną kontrolę DMARC, SPF flatteningmożliwość łatwego rozszerzenia SPF w celu sprawdzenia specyfiki rekordu, a nawet pełne wsparcie dla MTA-STS i TLS-RPT!

Dylan B (Właściciel firmy)

TLS to skrót od Transport Layer Security.

Urzędy certyfikacji (CA) mogą wydawać certyfikaty TLS. Proces wydawania certyfikatu obejmuje weryfikację tożsamości posiadacza certyfikatu. Po pomyślnej identyfikacji wydawany jest certyfikat.

Certyfikaty TLS odgrywają kluczową rolę w zabezpieczaniu komunikacji przez Internet. Pomagają szyfrować poufnych informacji wymieniane między komunikującymi się serwerami internetowymi. Niektóre z jego najczęstszych zastosowań obejmują zabezpieczanie komunikacji e-mail i HTTPS.

TLS 1.3 jest najnowszą wersją Transport Layer Security. TLS-RPT może być zaimplementowany przy użyciu dowolnej wersji TLS. Może to obejmować starsze wersje protokołu lub przyszłe wersje. Wersja jest zwykle określana na podstawie kryteriów, takich jak możliwości komunikujących się serwerów.

Narzędzia

Produkt

Firma

Studium przypadku: Sakura Internet spełnia wymagania Google DMARC za pośrednictwem Pow...

Studium przypadku: Sakura Internet spełnia wymagania Google DMARC za pośrednictwem Pow...