Aktuelle Nachrichten aus dem Bereich Cybersicherheit, Infoblox Threat Intel ein Botnet entdeckt, das 13.000 MikroTik-Geräte kompromittiert hat! Das Botnet nutzte Schwachstellen in SPF-DNS-Eintragskonfigurationen aus, um die E-Mail-Abwehr zu umgehen. Nach der Ausnutzung der Schwachstelle hat das Botnet rund 20.000 Webdomänen gefälscht, um Malware zu verbreiten.

Wichtigste Erkenntnisse

- Ein Botnet, das 13.000 MikroTik-Geräte ausnutzte, machte die kritischen Auswirkungen von SPF-Fehlkonfigurationen bei Cyberangriffen deutlich.

- Erlaubte SPF-Konfigurationen ermöglichten es Angreifern, die E-Mail-Authentifizierung zu umgehen und Malware über gefälschte Domänen zu verbreiten.

- Die Kampagne basierte auf betrügerischen Rechnungs-E-Mails, die ZIP-Dateien mit schädlichen Nutzdaten enthielten, um ahnungslose Benutzer zu infizieren.

- Regelmäßige Überprüfungen von DNS-Einträgen und die Vermeidung allzu freizügiger SPF-Konfigurationen sind für die Verbesserung der E-Mail-Sicherheit unerlässlich.

- Die Verwendung automatisierter SPF-Prüfwerkzeuge kann den Prozess der Pflege sicherer SPF-Einträge für Domänenbesitzer vereinfachen.

Warum Botnets eine anhaltende Bedrohung sind

Botnets sind ein Netzwerk kompromittierter Geräte, die von Bedrohungsakteuren aus der Ferne manipuliert und kontrolliert werden. Botnets stellen seit langem eine ständige Bedrohung für die Cybersicherheit dar. Sie sind weit verbreitet, was sie zu einem einfachen Vektor für die Verbreitung groß angelegter bösartiger Aktivitäten macht.

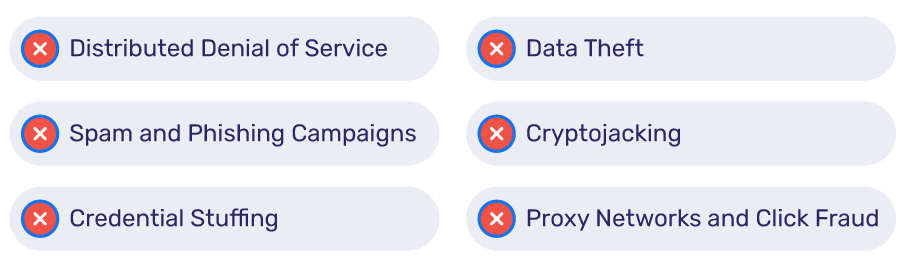

Botnets waren in der Vergangenheit für Folgendes verantwortlich:

- Distributed Denial of Service(DDoS-Angriffe)um das Netzwerk eines Ziels zu überwältigen und Dienste zum Absturz zu bringen oder die Verteidiger abzulenken.

- Spam- und Phishing-Kampagnenüberschwemmen die Posteingänge mit bösartigen E-Mails, um vertrauliche Informationen zu stehlen oder Malware zu verbreiten.

- Credential Stuffing um Anmeldeversuche mit gestohlenen Anmeldedaten zu automatisieren.

- Datendiebstahl der persönliche oder Unternehmensdaten zum Zwecke des Profits oder weiterer Angriffe ausspäht.

- Kryptojackingist die Entführung von Geräteressourcen, um Kryptowährungen zu schürfen.

- Proxy-Netzwerke und Klick-Betrugdie Verschleierung von Angreiferstandorten und der Betrug an Werbetreibenden.

In der kürzlich von Infoblox entdeckten Malware-Spam-Kampagne nutzten Botnets mehr als 13.000 kompromittierte MikroTik-Router. Dies ist ein wachsendes Problem für die Cybersicherheitsbranche.

Vereinfachen Sie die Sicherheit mit PowerDMARC!

Anatomie der Malware-Kampagne

Frachtrechnungen Spam

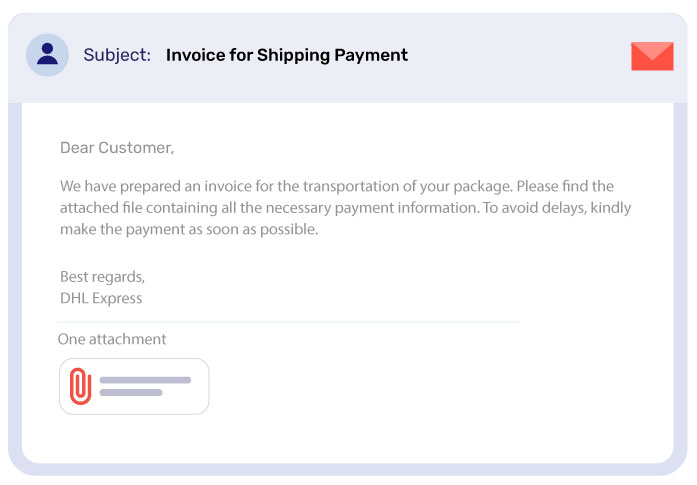

Ende November 2024 begann die Kampagne, als Infoblox eine Rechnungs-Spam-Kampagne entdeckte. Es wurden Spam-E-Mails verschickt, die sich als DHL-Versandrechnungen ausgaben und ZIP-Dateien mit bösartigen JavaScript-Nutzdaten enthielten. Die ZIP-Anhänge hatten einheitliche Namenskonventionen wie:

- Rechnung (2-3-stellige Nummer).zip

- Sendungsverfolgung (2-3-stellige Nummer).zip

Nutzlast-Analyse

Die ZIP-Dateien, auch bekannt als JavaScript-Dateien, führten Powershell-Skripte aus. Diese stellten eine Verbindung zu einem Malware Command and Control (C2)-Server her, der an einer verdächtigen IP-Adresse gehostet wurde. Die IP-Adresse war für frühere bösartige Aktivitäten im Internet bekannt. Auf diese Weise schuf das Botnet ein Netzwerk, das eine Kette der Verbreitung von Trojaner-Malware in Gang setzte.

Wie wurden MikroTik-Router kompromittiert?

Den Untersuchungen von Infoblox zufolge wurden mehr als 13.000 MikroTik-Router von dem Botnet gekapert. Diese Router wurden als SOCKS-Proxys konfiguriert. Dadurch wurde ihre Herkunft verschleiert, so dass sie nicht identifizierbar waren.

MikroTik-Router waren aufgrund der ihnen innewohnenden kritischen Schwachstellen ein leichtes Ziel für das Botnet:

- Die Router weisen eine Schwachstelle bei der Remotecodeausführung auf, die bei authentifiziertem Zugriff leicht ausgenutzt werden kann.

- Durch den Einsatz von SOCK-Proxys konnten die Bedrohungsakteure ihre ursprüngliche Identität verbergen.

- Einige Geräte wurden mit standardmäßigen "admin"-Konten ausgeliefert, die leere Passwörter enthielten.

Die Rolle von SPF-Fehlkonfigurationen bei der Ermöglichung der Malspam-Kampagne

Empfangene Mailserver authentifizieren die Legitimität von E-Mail-Absendern durch DNS-TXT-Einträge. Der SPF- oder Sender Policy Framework-Eintrag ist ein solches Beispiel. Zulässige SPF-Einträge in Tausenden von Absenderdomänen boten den Angreifern jedoch das Schlupfloch, um die Authentifizierungsprüfungen zu umgehen.

Beispiel für falsch konfigurierte SPF-Einträge

Ein Beispiel für einen nicht zulässigen SPF-Eintrag sieht wie folgt aus:

v=spf1 include:example.domain.com -all

Das obige Beispiel erlaubt nur bestimmten Servern, E-Mails im Namen einer Domäne zu versenden. Domänen, die nicht ausdrücklich autorisiert sind, werden von SPF abgelehnt.

Ein Beispiel für einen zulässigen SPF-Eintrag sieht wie folgt aus:

v=spf1 include:example.domain.com +all

Das obige Beispiel erlaubt es jedem Server, E-Mails im Namen einer Domäne zu versenden, was Spoofing und Impersonation ermöglicht. Infloblox fand heraus, dass solche freizügigen SPF-Konfigurationen verwendet wurden, um die bösartigen Kampagnen zu starten.

Überprüfung von SPF-Konfigurationen zur Verhinderung von Ausbeutung

Sie können die SPF-Konfigurationen Ihrer Domain mit einer der folgenden Methoden überprüfen:

Manuelle Suchvorgänge

Domänenbesitzer können SPF-Einträge mit den Befehlen NSlookup oder Dig abrufen:

- Unter Linux/MacOS: dig +kurz txt beispiel.com | grep spf

- Unter Windows: nslookup -type=txt example.com | Select-String -Pattern "spf"

Automatische Suchvorgänge

Eine einfachere Methode zur Überprüfung Ihrer SPF-DNS-Konfigurationen ist die Verwendung des PowerDMARC SPF-Überprüfungswerkzeug.

- Geben Sie Ihren Domänennamen in der Toolbox ein (z. B. domain.com)

- Drücken Sie die Schaltfläche "Nachschlagen".

- Überprüfen Sie Ihre Ergebnisse

So einfach ist das! Dies ist eine problemlose und sofortige Möglichkeit, SPF zu überprüfen, ohne ein Powershell-Skript oder einen Befehl auszuführen und erfordert keine technischen Kenntnisse.

Endnote: Gelernte Lektionen

Die Fähigkeit des Botnets, DNS-Schwachstellen auszunutzen und ausgeklügelte Spoofing-Angriffe zu starten, macht deutlich, wie wichtig es ist, bewährte Verfahren für die E-Mail-Sicherheit zu befolgen:

- Domaininhaber müssen DNS-Einträge regelmäßig überprüfen, um sicherzustellen, dass die SPF, DKIM und DMARC Konfigurationen sicherstellen.

- Domaininhaber müssen davon absehen, übermäßig freizügige SPF- oder DMARC-Richtlinien über lange Zeiträume hinweg zu verwenden.

- Entfernen oder sichern Sie Standard-Administratorkonten auf Geräten.

- Aktivieren Sie DMARC-Berichterstattung um den E-Mail-Verkehr zu überwachen und unbefugten Zugriff zu erkennen.

- Am wichtigsten ist, dass Sie SPF-Makros und Optimierungsdienste wie Hosted SPF um SPF-Fehler und -Schwachstellen zu beheben und die SPF-DNS-Lookup-Beschränkungen problemlos einzuhalten.

Die Entdeckung der MikroTik-Botnet-Exploits ist ein Beleg für die wachsende Besorgnis über raffinierte Cyberangriffe. Um geschützt zu bleiben, müssen Unternehmen ihren Sicherheits-Stack aktualisieren, um den Weg für moderne, KI-gestützte Cybersicherheitstechnologien zu ebnen. So können sie nahtlos durch die Bedrohungslandschaft navigieren und bleiben dabei unversehrt.

- E-Mail-Salting-Angriffe: Wie versteckter Text die Sicherheit umgeht - 26. Februar 2025

- SPF-Abflachung: Was ist das und warum brauchen Sie es? - Februar 26, 2025

- DMARC vs. DKIM: Die wichtigsten Unterschiede und wie sie zusammenarbeiten - 16. Februar 2025