Lauschangriffe und Identitätswechsel sind in der heutigen digitalen Landschaft zu häufig und üblich geworden. Bedrohungsakteure setzen MITM-Angriffe Techniken, um auf sensible Daten zuzugreifen und sie für Cyberverbrechen zu stehlen. Die üblichen Ziele sind Nutzer von Finanzplattformen, SaaS-Unternehmen, E-Commerce-Plattformen und anderen Websites, die eine Anmeldung erfordern und Finanzdaten enthalten.

In diesem Blog wird eingehend erörtert , was ein Man-in-the-Middle-Angriff und wie man ihn verhindern kann.

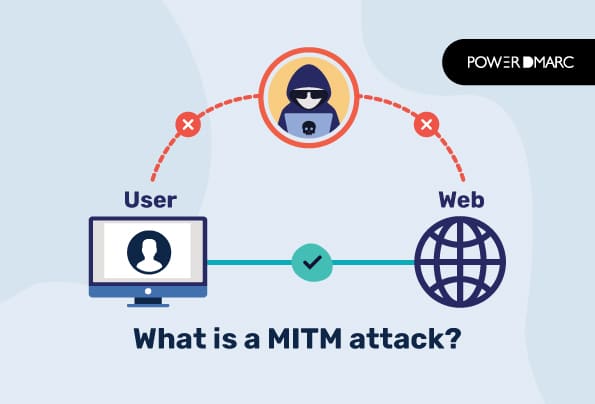

Was ist ein "Man in the Middle"-Angriff?

Ein Man-in-the-Middle-Angriff oder MITM-Angriff ist ein Lauschangriff, bei dem ein Cyber-Akteur die Kommunikation und den Datentransfer zwischen den Servern des Senders und des Empfängers behindert. Sie agieren als dritte Partei zwischen den Kommunikationssträngen; daher der Name "man in the middle" (Mann in der Mitte), der mit dieser Cyberaktivität verbunden ist. Auf diese Weise verhalten sich die Bedrohungsakteure als legitime Parteien für beide Seiten.

Bei Man-in-the-Middle-Angriffen wird versucht, Daten abzufangen, zu stehlen oder zu verändern, die Kommunikation zu stören und bösartige Links an eine der Parteien zu senden.

Phasen eines Angriffs auf einen Mann in der Mitte

Ein MITM-Standardangriff besteht aus zwei PhasenAbfangen und Entschlüsseln. Lassen Sie uns diese im Detail kennenlernen.

Abfangen

In der Abfangphase eines Man-in-the-Middle-Angriffsversuchen Bedrohungsakteure, auf ein anfälliges System zuzugreifen und die Kommunikation oder den Datenaustausch zwischen den Parteien mit Hilfe bösartiger Ressourcen wie Software und Tools zu sabotieren. Sie fungieren als Vermittler zwischen den Opfern (Website-Besitzer) und den Nutzern (Kunden, Interessenten usw.), um Daten und Anmeldeinformationen zu stehlen oder Malware.

Da sich böswillige Akteure in der Mitte befinden, erhalten sie sensible Daten von den Absendern, die sie ändern oder verfälschen können, bevor sie sie an das andere Ende weiterleiten. Ungesichertes WLAN ist neben anderen unten beschriebenen Techniken ein gängiges Einfallstor für das Abfangen von Daten.

- IP-Spoofing

Unter IP-Spoofingsenden Bedrohungsakteure bösartige IP-Pakete mit gefälschten IP-Adressen, um sich zu tarnen. Dies wird im Allgemeinen für DDoS-Angriffe oder zur Verschleierung der wahren Identität eines Angreifers verwendet. IP-Spoofing macht Phishing wirkungsvoller und schwieriger zu kontrollieren, da gefälschte E-Mails scheinbar von einer echten Quelle stammen.

Das Spoofing von IP-Adressen verhindert, dass die Behörden herausfinden, wer sie sind, so dass sie nicht aufgespürt werden können. Es verhindert, dass die Geräte der Opfer Benachrichtigungen über Angriffe übermitteln, so dass sie den Vorgang reibungslos abschließen können.

- DNS-Spoofing

DNS-Spoofing ist eine Technik der Internetkriminalität, bei der Hacker die Anfrage eines Webbrowsers nach einer bestimmten Website kapern und den Benutzer auf eine andere Website umleiten. In der Regel ist die andere Website gefälscht oder imitiert die ursprüngliche, so dass sie sensible Nutzerdaten stehlen können.

Beim DNS-Spoofing wird versucht, die IP-Adressen von DNS-Servern zu ändern, um Phishing-Angriffe zu starten oder Malware einzuschleusen.

- ARP-Spoofing

Unter ARP-Spoofingsenden Bedrohungsakteure gefälschte ARP- oder Adressauflösungsprotokollnachrichten, um anderen Geräten vorzugaukeln, dass sie mit einer anderen Person verbunden sind und mit ihr kommunizieren. Auf diese Weise stehlen und fangen Hacker Daten für böswillige Zwecke ab.

Um ARP-Spoofing zu betreiben, warten Hacker entweder auf den Zugriff auf ARP-Anfragen oder verbreiten eine nicht autorisierte Nachricht, die "gratuitous ARP" genannt wird. Während die erste Methode weniger destruktiv ist und eine geringere Reichweite hat, ist die zweite Methode wirkungsvoller und komplizierter.

- E-Mail-Hijacking

E-Mail-MITM-Angriffe zielen im Allgemeinen auf Banken und andere Finanzinstitute ab, um Kundendaten zur Überwachung aller Transaktionen zu stehlen. Hacker versenden auch gefälschte E-Mails, die den Anschein erwecken, von einer legitimen Quelle zu stammen, und in denen die Empfänger aufgefordert werden, vertrauliche Daten preiszugeben. Daher ist es wichtig, E-Mail-Authentifizierungsprotokolle wie SPF und DMARC um E-Mail-Hijacking-Angriffe zu verhindern.

SPF stellt sicher, dass nur autorisierte IP-Adressen E-Mails über Ihre Domäne versenden können, während DMARC festlegt, wie E-Mails zu behandeln sind, die SPF- und DKIM-Prüfungen nicht bestehen (ein weiteres E-Mail-Authentifizierungsprotokoll).

Entschlüsselung

Die Entschlüsselungsphase ist das nächste, was man wissen muss, um zu verstehen was ein MITM-Angriff ist.

Nach der Verschlüsselung entschlüsseln Hacker die unethisch erlangten Daten in einem erfolgreichen MITM-Angriff um sie entweder auf dem Schwarzmarkt zu verkaufen oder für bösartige Aktivitäten zu verwenden. Die gestohlenen Daten werden für Online-Transaktionen, Fälschungen, Maskerade usw. verwendet. Im Folgenden werden zwei gängige Entschlüsselungsmethoden beschrieben.

- HTTPS-Spoofing

Beim HTTS-Spoofing täuschen Hacker Ihren Webbrowser so, dass er eine illegale Website als legitim ansieht. Sie ändern im Grunde die HTTPS-basierten Adressanfragen, um sie auf ihre HTTPS-äquivalenten Endpunkte umzuleiten.

- SSL-Hijacking

SSL ist die Abkürzung für Secure Socket Layer, eine internetbasierte Technologie zur Sicherung und zum Schutz sensibler Daten, die zwischen zwei IP-Adressen ausgetauscht werden. Wenn Sie eine ungesicherte Website besuchen, deren URL mit HTTP beginnt, leitet ein SSL-gesicherter Browser Sie automatisch zu ihrer sicheren Version mit einer HTTPS-URL um.

IN SSL-Hijacking, MITM-AngriffAngriffe manipulieren die Computer und Server der Opfer, um die geänderte Route abzufangen und sensible Daten zu stehlen.

Anzeichen für einen Man-in-the-Middle-Angriff

Die Hacker werden immer raffinierter, da sie leicht verfügbare, auf dem Schwarzmarkt gekaufte Tools verwenden. Dies macht die Ver- und Entschlüsselung für sie schneller und einfacher. Es ist jedoch gar nicht so schwierig, sich gegen Man-in-the-Middle-Angriffe zu schützen wenn Sie sich und Ihre Teammitglieder darin schulen, die Zeichen zu erkennen. Schauen wir uns an, welche das sind.

Häufige Verbindungsabbrüche

Hacker unterbrechen gewaltsam die Verbindung von Nutzern, um deren Benutzernamen und Kennwörter abzufangen, wenn sie sich wieder einloggen. Betrachten Sie es als ein Warnsignal, wenn Sie abgemeldet oder wiederholt von einer bestimmten Website getrennt werden.

Seltsame oder falsch geschriebene URLs in der Adressleiste

Überprüfen Sie URLs, die seltsam aussehen oder eine veränderte Schreibweise aufweisen. Gelegentlich versuchen Hacker, DNS-Hijacking zu betreiben, indem sie gefälschte Websites mit geringfügigen Änderungen der Schreibweise erstellen - zum Beispiel, indem sie O (den 15. Buchstaben des englischen Alphabets) durch 0 (Null) ersetzen. So merken Sie vielleicht nicht, dass Sie www.amaz0n.com statt www.amazon.com besuchen.

Ungesicherte URL

Besuchen Sie keine Websites, deren URLs mit HTTP statt mit HTTPS beginnen, vor allem, wenn Sie mehr tun müssen, als nur irgendwelche Informationen zu lesen. Diese sind nicht sicher und verschlüsselt, was bedeutet, dass Cyberkriminelle die zwischen zwei Parteien ausgetauschten Daten abfangen können.

Wie kann man MITM-Angriffe stoppen?

Denken Sie darüber nach, wie Sie Man-in-the-Middle-Angriffe verhindern können?? Seien Sie einfach vorsichtig und wenden Sie die unten aufgeführten Methoden für eine gute Internet-Hygiene an.

Vermeiden Sie ungesicherte und öffentliche Wi-Fi-Netzwerke

Öffentliche Wi-Fi-Netzwerke sind nicht sicher. Vermeiden Sie es daher, auf Reisen oder bei Online-Transaktionen eine Verbindung zu diesen Netzen herzustellen. Sie können die verschlüsselte Verbindung Ihres Mobilfunkanbieters oder Router mit WPA2-Sicherheit verwenden.

Ein VPN verwenden

DasHinzufügen eines VPN oder Virtual Private Network verschlüsselt den Datenverkehr zwischen den Endpunkten und dem VPN-Server. Dies macht es für Bedrohungsakteure schwierig, einen MITM-Angriff erfolgreich durchzuführen.

Immer von wichtigen Websites abmelden

Speichern Sie keine Passwörter in Browsern; melden Sie sich immer von sensiblen Websites ab, sobald Sie Ihre Tätigkeit beendet haben. Dies gilt insbesondere für Finanz-Websites wie Banken und Zahlungs-Gateways.

Einzigartige und sichere Passwörter festlegen

Verwenden Sie eindeutige Passwörter für alle wichtigen Plattformen und ändern Sie sie alle 3-4 Monate. Ein sicheres Passwort sollte mindestens 12 Zeichen mit Großbuchstaben, Kleinbuchstaben, Zahlen und Sonderzeichen enthalten.

Achten Sie darauf, dass sie nicht zu offensichtlich zu erraten sind, z. B. der Name Ihres Haustiers oder der Geburtsort.

Verwenden Sie die Multi-Faktor-Authentifizierung

Die Multi-Faktor-Authentifizierung ist eine Sicherheitsmethode, die mehr als einen Weg (neben dem Passwort) erfordert, um auf ein Konto oder ein Gerät zuzugreifen. Diese sekundären Methoden sind Fingerabdrucküberprüfung, Gesichtserkennung, OTP usw.

Stoppen Sie E-Mail-MITM-Angriffe mit MTA-STS

Die effektivste Methode zum Schutz Ihrer E-Mail-Kommunikation vor MITM-Angriffen ist Mail Transfer Agent- Strict Transport Security (MTA-STS). Mit dieser Technologie zur E-Mail-Authentifizierung können Sie Ihre E-Mails während der Übertragung schützen, indem Sie die Verschlüsselung der Transportschicht in SMTP zur Pflicht machen.

Zu wissen, was ein MITM-Angriff ist ist wichtig, vor allem für technologieorientierte Unternehmen. Sie sind in der heutigen digitalen Landschaft weit verbreitet, und Hacker werden immer raffinierter, wenn es darum geht, ihre Bemühungen zu einem Ergebnis zu führen, ohne Spuren zu hinterlassen. Deshalb ist es wichtig, dass Domaininhaber angemessene Maßnahmen ergreifen und die Verschlüsselung während der Übertragung durchsetzen, um zu verhindern, dass Angreifer ihre E-Mail-Kommunikation abfangen können.

- DMARC MSP-Fallstudie: CloudTech24 vereinfacht Domain-Sicherheitsmanagement für Kunden mit PowerDMARC - 24. Oktober 2024

- Die Sicherheitsrisiken beim Versenden sensibler Informationen per E-Mail - 23. Oktober 2024

- 5 Arten von Sozialversicherungs-E-Mail-Betrug und wie man sie verhindern kann - 3. Oktober 2024