Identyfikacja i ochrona PII (informacji umożliwiających identyfikację osoby)

Kto chciałby, aby jego dane osobowe i dane wrażliwe zostały naruszone i wykorzystane przez kogoś do nieuczciwych działań? Ale smutna rzeczywistość jest taka, że stało się to powszechną praktyką.

Niedawno ujawniono, że prawie 50% naruszeń danych w latach 2021-2023 dotyczyło danych osobowych klientów (PII), a 40% tych danych pochodziło od pracowników. Dane te zostały zarejestrowane podczas a ankiety w październiku 2023 r..

Dane osobowe nie są zbyt skomplikowane, ale nadal ważne jest, aby zrozumieć, czym są i jak ważne jest ich zabezpieczenie. Ten przewodnik zawiera wszystkie odpowiedzi, które pomogą Ci chronić swoje dane osobowe i siebie.

Co to są dane osobowe (PII)?

PII, czyli Personally Identifiable Information, to informacje, które stanowią istotną część tożsamości użytkownika i mogą wskazywać bezpośrednio na niego.

Wyobraź sobie, że jest to tajny kod, który sam w sobie lub w połączeniu z innymi informacjami może ujawnić Twoją tożsamość. To nie tylko imię, nazwisko i adres; to jak elementy układanki, które po złożeniu tworzą pełny obraz "ciebie".

Załóżmy na przykład, że użytkownik ma na imię John. Na całym świecie jest wiele innych osób o tym samym imieniu, dlatego nie można go uznać za dane osobowe. Ale co, jeśli powiemy, że nazywasz się John Doe i mieszkasz na Manhattanie z numerem ubezpieczenia społecznego AXY123? Teraz staje się on informacją osobistą i może jednoznacznie identyfikować cię spośród innych Johnów mieszkających w innych obszarach.

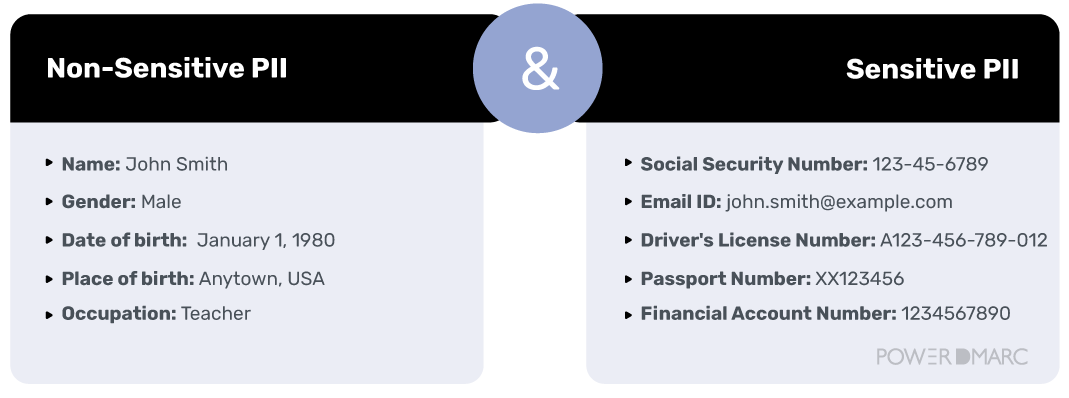

Dane osobowe można podzielić na niewrażliwe i wrażliwe. Zajmiemy się tym w następnej kolejności.

Informacje PII niewrażliwe i wrażliwe

Departament Obrony Stanów Zjednoczonych podaje listę przykładów w odniesieniu do PII. Począwszy od numerów ubezpieczenia społecznego, a skończywszy na adresach osobistych, wszystkie te dane mogą być zaliczane do informacji umożliwiających identyfikację osoby.

Przyjrzyjmy się dwóm wyróżniającym się kategoriom danych osobowych:

Wrażliwe informacje osobiste

Wrażliwe informacje osobiste to informacje, które mogą bardzo łatwo zidentyfikować daną osobę. Ten rodzaj informacji osobistych może być szkodliwy dla osoby, do której należy, jeśli zostanie odzyskany przez cyberprzestępcę.

Przykłady wrażliwych informacji umożliwiających identyfikację osób

- Numer ubezpieczenia społecznego (SSN)

- Prawo jazdy

- Adres do korespondencji

- Informacje o karcie kredytowej

- Informacje o paszporcie

- Informacje finansowe

- Dokumentacja medyczna

Niewrażliwe informacje osobiste

Wszelkie informacje, takie jak nazwisko panieńskie, które mogą zidentyfikować osobę, ale nie mogą być wykorzystane do wyrządzenia jej krzywdy, są definiowane jako niewrażliwe informacje osobiste.

Przykłady niewrażliwych informacji umożliwiających identyfikację osób

- Imię

- Kod pocztowy

- Wyścig

- Płeć

- Data urodzenia

- Miejsce urodzenia

- Religia

Jeśli Ty lub jakakolwiek inna firma chce zbierać dane osobowe, będzie musiała korzystać z formularzy online, ankiet i mediów społecznościowych, najlepiej z dołączoną umową o zachowaniu poufności. Upewnij się, że za każdym razem, gdy udostępniasz komuś swoje dane osobowe, sprawdzasz, czy ma on odpowiedni plan wykorzystania, przechowywania i ochrony informacji.

Dlaczego informacje osobiste są ważne?

PII ma kluczowe znaczenie, ponieważ chroni dane użytkownika. Każda firma lub organizacja, która posiada dane osobowe użytkownika, jest prawnie zobowiązana do ich ochrony za wszelką cenę. Zapewnia to gwarancję bezpieczeństwa danych osobowych.

Firmy mogą wykorzystywać informacje o użytkowniku do różnych celów, takich jak

- Reklama ukierunkowana

- Zapobieganie oszustwom

- Egzekwowanie prawa

- Scoring kredytowy

- Kontrola zatrudnienia

Jak można ukraść dane osobowe?

Ataki takie jak inżynieria społeczna przy użyciu sfałszowanej nazwy domeny lub wiadomości e-mail mogą nakłonić ludzi do ujawnienia informacji osobistych. Istnieje również możliwość wycieku prywatnych informacji w wyniku zhakowania konta e-mail, naruszenia bezpieczeństwa danych itp.

Oto kilka typowych sposobów kradzieży danych osobowych:

- Wiadomości phishingowe: Fałszywe wiadomości e-mail nakłaniające ofiary do ujawnienia swoich danych osobowych

- Naruszenia danych: Atakujący wykorzystują luki w zabezpieczeniach systemu, aby włamać się do wrażliwych baz danych

- Nurkowanie w śmietniku: Odzyskiwanie z kosza usuniętych dokumentów zawierających dane osobowe

- Inżynieria społeczna: Manipulowanie niczego niepodejrzewającymi ofiarami w celu udostępnienia danych osobowych.

- Złośliwe oprogramowanie: Złośliwe oprogramowanie, które infiltruje pliki zawierające informacje osobiste na komputerze użytkownika.

- Zagrożenia wewnętrzne: Własni pracownicy ujawniający dane osobowe w złych zamiarach lub dla pieniędzy.

- CyberpodsłuchPodsłuchiwanie komunikacji online w celu kradzieży danych osobowych

- Zhakowane konta e-mail: Uzyskanie dostępu do kont e-mail w celu odczytywania czatów zawierających dane osobowe

- Ataki typu man-in-the-middle: Atakujący przechwytujący komunikację online w celu kradzieży danych osobowych

- Ataki siłowe: Uzyskanie nieautoryzowanego dostępu do kont przy użyciu brutalnej siły, takiej jak ciągłe ponawianie prób, a następnie kradzież danych osobowych.

Metody ochrony informacji osobistych

Różne kraje przyjęły wiele przepisów dotyczących ochrony danych, aby stworzyć wytyczne dla firm, które gromadzą, przechowują i udostępniają dane osobowe klientów. Przyjrzyjmy się sposobom ochrony danych osobowych.

- W razie potrzeby używaj silnych haseł.

- Zachowaj ostrożność przy udostępnianiu informacji online.

- Rutynowo monitoruj swoje raporty kredytowe pod kątem oznak oszustwa.

Jeśli jesteś właścicielem firmy, powinieneś rozważyć poniższe kroki:

- Zbieramy tylko te dane osobowe, które są niezbędne do świadczenia określonej usługi.

- Szyfrowanie stosowane w firmach powinno być solidne, aby zapobiec nieautoryzowanemu dostępowi do danych osobowych pracowników i klientów.

- Dostęp do informacji osobistych powinien być ograniczony tylko do tych pracowników, którzy potrzebują ich do wykonywania swoich obowiązków.

- Należy przeprowadzić sesję szkoleniową w celu przeszkolenia pracowników w zakresie ochrony danych osobowych.

- Zawsze uważnie obserwuj wszelkie naruszenia bezpieczeństwa, które mogą wystąpić nagle.

- Powinien istnieć plan reagowania na naruszenie danych, aby można było szybko zareagować na naruszenie danych i zminimalizować szkody.

Departament Bezpieczeństwa Wewnętrznego Stanów Zjednoczonych opublikował również wnikliwy dokument określający, jak bezpiecznie chronić i udostępniać swoje dane osobowe.

Znaczenie ochrony informacji osobistych przed naruszeniami danych

Naruszenie danych ma miejsce, gdy osoba nieupoważniona przez firmę uzyskuje dostęp do systemów komputerowych, co może prowadzić do pozyskania poufnych informacji.

Podczas poszukiwań znaleźliśmy badanie, które wykazało, że ponad 6 milionów rekordów zostało naruszonych na całym świecie w 2023 roku. Jest to jeden z najbardziej niepokojących czynników dla liderów firm.

Naruszenia danych mogą wystąpić z różnych powodów, takich jak

- Malware

- Hakowanie

- Błędy ludzkie

Firmy mogą stosować się do poniższych praktyk, aby chronić swoje dane przed naruszeniami:

- Wdrożenie odpowiednich środków bezpieczeństwa.

- Kształcenie pracowników w zakresie najlepszych praktyk w dziedzinie cyberbezpieczeństwa na świecie.

- Posiadanie planu reagowania i naprawczego na wypadek nagłego naruszenia danych.

Przepisy i regulacje dotyczące informacji osobistych

Dane osobowe są regulowane przez wiele przepisów i regulacji. Zapewniają one, że prywatność osób fizycznych jest bezpieczna i nie muszą się one martwić o zagrożenia, takie jak podszywanie się. Niektóre z tych przepisów federalnych to:

1. Ustawa o prywatności z 1974 r.

Ustawa o Ustawa o prywatności z 1974 r. określa zasady dla agentów federalnych, jeśli chodzi o gromadzenie, wykorzystywanie i ujawnianie danych osobowych. Ustawa ta sprawia również, że agencje federalne muszą informować ludzi, czy mogą ujawnić swoje dane osobowe, a jeśli ktoś tego nie zrobi, czekają go kary. Istnieją jednak pewne szczególne przypadki i wyjątki.

2. Ustawa o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych

Następnie jest HIPAA, czyli Health Insurance Portability and Accountability Actsuperbohater dokumentacji medycznej. Wymaga ona, aby instytucje opieki zdrowotnej i świadczeniodawcy przechowywali informacje o pacjentach w tajemnicy i nie ujawniali ich dokumentacji medycznej bez zgody.

3. Ustawa o wolności informacji

I nie zapominajmy o FOIA, ustawie o Ustawa o wolności informacji. To złoty bilet dla osób, które chcą zagłębić się w rządowe akta. Mówi agencjom federalnym: "Pokaż swoje karty, chyba że jest to super tajne". Zasadniczo jest to przepustka publiczna do informacji rządowych! Jednak FOIA działa również jako obrońca danych osobowych, prosząc organy ścigania o nieujawnianie informacji, które mogą być identyfikowalne lub szkodliwe.

4. Ogólne rozporządzenie o ochronie danych (RODO)

W 1995 r. obowiązywała dyrektywa o ochronie danych, ale później, RODO w celu ochrony danych osobowych. Teraz każda firma zajmująca się danymi osobowymi obywateli UE, niezależnie od tego, czy ma siedzibę w UE, czy gdzie indziej (tak, nawet w USA!), musi przestrzegać tego samego zestawu zasad.

Niezgodność z przepisami może skutkować wysokimi grzywnami - 4% globalnego rocznego przychodu lub 20 milionów euro, w zależności od tego, co jest bardziej bolesne - za naruszenie niektórych przepisów. Ponadto osoby fizyczne mają prawo do złożenia skargi, jeśli uważają, że ich prawa wynikające z RODO zostały naruszone.

Należy pamiętać, że RODO jest globalnym szeryfem prywatności danych, który dba o to, by firmy nie postępowały zbyt pochopnie z danymi osobowymi użytkowników. To strażnik Twoich danych, trzymający cyfrowy świat w ryzach.

Jak firmy mogą chronić dane swoich klientów?

Firmy, które chcą podnieść poziom bezpieczeństwa, mogą skorzystać z poniższych wskazówek:

- Wdrożenie segmentacji sieci: Pomyśl o tym jak o budowaniu murów w swoim cyfrowym królestwie. Jeśli jeden obszar zostanie naruszony, inne mogą pozostać silne. To jak posiadanie tajnych przedziałów w skarbcu danych.

- Egzekwowanie zasad i procedur bezpieczeństwa: Ustal zasady i upewnij się, że wszyscy ich przestrzegają. To jak posiadanie podręcznika bezpieczeństwa - każdy wie, co jest dozwolone, a co nie.

- Często twórz kopie zapasowe danych: Wyobraź sobie swoje dane jako skarb, a kopie zapasowe jako tajną skrytkę. Jeśli pojawią się piraci (czyli dojdzie do naruszenia danych), nadal masz swój tajny magazyn, na którym możesz się oprzeć.

- Stwórz kompleksowy plan reagowania na naruszenia danych: Zaplanuj każdy ruch - od wykrycia problemu po jego usunięcie.

Wpływ kradzieży tożsamości i niewłaściwego wykorzystania danych osobowych

Kradzież tożsamości to nie żart - może przynieść poważny finansowy ból głowy. Wyobraź sobie, że ktoś podszywa się pod Ciebie i idzie na zakupy lub zaciąga pożyczki w Twoim imieniu bez pytania - lub co gorsza, prowadzi nielegalną działalność!

Kradzież tożsamości i skradzionych danych osobowych może prowadzić do:

- Poważne szkody finansowe

- Niepokój emocjonalny i lęk

- Zawirowania prawne związane z przestępstwami popełnionymi w Twoim imieniu

- Utrata wiarygodności i reputacji w branży

- Utrata zaufania klientów

Słowa końcowe

Popularnym wektorem pozyskiwania danych osobowych są wiadomości phishingowe podszywające się pod nazwę domeny. Zalecamy skonfigurowanie usługi DMARC dla swoich wiadomości e-mail i domen, aby pozostać przed tym bezpiecznym. Nie ma lepszego sposobu na bezpieczną konfigurację i monitorowanie wdrożenia niż PowerDMARC! Jesteśmy zespołem ekspertów ds. bezpieczeństwa domen, którzy specjalizują się w pomaganiu w minimalizowaniu oszustw związanych z pocztą elektroniczną poprzez uwierzytelnianie. Skontaktuj się z nami już dziś, aby uzyskać bezpłatną DMARC trial!

Pamiętaj, aby udostępniać jak najmniej danych osobowych w Internecie! Zachowaj bezpieczeństwo i czujność online.

- Najlepsze praktyki bezpieczeństwa poczty e-mail w pracy zdalnej - 25 lipca 2024 r.

- Wiadomość e-mail z ostrzeżeniem o zabezpieczeniach konta Microsoft: Rozpoznaj oszustwo - 24 lipca 2024 r.

- Czynnik ludzki w bezpieczeństwie poczty elektronicznej: Szkolenie zespołu w zakresie rozpoznawania zagrożeń - 23 lipca 2024 r.