Czym jest Clop Ransomware?

Clop ransomware jest częścią niesławnej rodziny Cryptomix, która atakuje systemy z lukami w zabezpieczeniach. Clop ransomware może szyfrować pliki i dołączać do nich rozszerzenie .Clop. Jego nazwa pochodzi od rosyjskiego słowa "Klop", które oznacza pluskwę - robaka z rodziny Cimex, który żywi się ludzką krwią w nocy.

To oprogramowanie ransomware zostało po raz pierwszy zaobserwowane przez Michaela Gillespie w 2019 roku. Ostatnio było ono zaangażowane w wykorzystywanie luk w zabezpieczeniach MOVEit Transfer i MOVEit Cloud w celu wyłudzenia 500 milionów dolarów od różnych przedsiębiorstw.

Czym jest Clop Ransomware?

Clop ransomware jest rodzajem złośliwego oprogramowania które szyfruje pliki w systemie ofiary, czyniąc je niedostępnymi do czasu zapłacenia okupu hakerom. Jest popularny ze względu na strategię podwójnego wymuszenia, co oznacza, że oprócz szyfrowania plików, aktorzy zagrożeń eksfiltrują wrażliwe i poufne informacje z urządzenia lub sieci celu. Jeśli okup nie zostanie zapłacony, grożą opublikowaniem skradzionych danych, co może prowadzić do poważnych naruszeń danych i szkód dla reputacji firm i osób prywatnych.

Oprogramowanie ransomware Clop jest często rozpowszechniane za pośrednictwem wiadomości phishingowych, złośliwych załączników lub poprzez wykorzystanie luki zero-day w oprogramowaniu. Po zainfekowaniu systemu wyszukuje ważne pliki i szyfruje je, żądając okupu, zwykle w kryptowalucie, w zamian za klucz deszyfrujący.

Typowymi wskaźnikami ransomware Clop są rozszerzenia szyfrowania, skróty plików i adresy IP. Źli aktorzy zmieniają nazwy docelowych plików za pomocą jednego z rozszerzeń - .clop lub .CIop (duże i zamiast małego L). Ponadto notatki okupu są zapisywane jako ClopReadMe.txt lub CIopReadMe.txt (duże i zamiast małego L).

Jak działa Clop Ransomware?

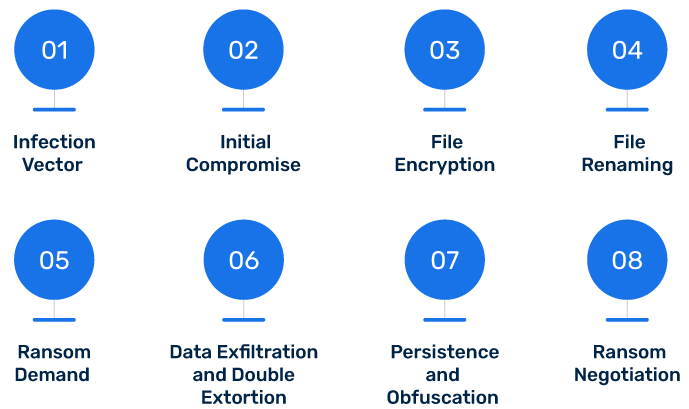

Clop postępuje strategicznie, aby pozostać niewykrytym. Oto jak to się rozwija-

1. Wektor infekcji

Clop ransomware zaczyna od eksfiltracji systemów poprzez wysyłanie wiadomości phishingowych z zainfekowanymi plikami do pobrania lub linkami, instalowanie złośliwego oprogramowania, instalowanie zestawów exploitów itp. Inną często stosowaną taktyką jest wysyłanie wiadomości e-mail ze złośliwymi załącznikami HTML, które przenoszą ofiarę do dokumentu z obsługą makr. Pomaga to zainstalować program ładujący Get2, który dalej wspomaga pobieranie zainfekowanych narzędzi i programów, takich jak SDBOT, FlawedAmmyy i Cobalt Strike.

2. Początkowy kompromis

Po uzyskaniu dostępu oprogramowanie ransomware wykonuje ładunek, rozpoczynając swoje złe operacje na zaatakowanym urządzeniu lub sieci. Jest prawdopodobne, że będzie działać bocznie w sieci, aby zainfekować inne systemy i serwery.

3. Szyfrowanie plików

Wykorzystuje on silny algorytm szyfrowania do szyfrowania plików w systemie ofiary. Obejmuje to krytyczne dane, takie jak dokumenty, obrazy, bazy danych i inne pliki, które mogą być kluczowe dla ofiary. Daje im to kontrolę nad danymi i wywiera presję na szybkie zapłacenie okupu.

4. Zmiana nazwy pliku

Zaszyfrowane pliki są często przemianowywane z określonym rozszerzeniem, takim jak ".clop", dzięki czemu można je łatwo zidentyfikować jako zaszyfrowane przez Clop.

5. Żądanie okupu

Clop ransomware zazwyczaj pozostawia notatkę z okupem w każdym folderze zawierającym zaszyfrowane pliki. Notatka ta zawiera instrukcje dla ofiary, jak zapłacić okup (zwykle w kryptowalucie), aby uzyskać klucz deszyfrujący.

6. Wyciek danych i podwójne wymuszenie

Oprócz szyfrowania plików dla okupu, dokonują oni eksfiltracji poufnych danych i grożą ofierze wyciekiem informacji, jeśli okup nie zostanie zapłacony w określonym czasie. Mogą również zastraszać ofiary, że sprzedadzą skradzione dane konkurentom lub w ciemnej sieci, co zwiększa presję.

7. Uporczywość i zaciemnianie

Clop ransomware może próbować utrzymać się w systemie, tworząc backdoory lub modyfikując ustawienia systemowe. Może również wykorzystywać techniki unikania wykrycia przez oprogramowanie antywirusowe lub narzędzia bezpieczeństwa.

8. Negocjowanie okupu

Jak wspomniano powyżej, hakerzy pozostawiają notatkę z okupem, która jest następnie wykorzystywana również jako środek komunikacji (głównie za pośrednictwem czatu opartego na TOR lub poczty e-mail), dzięki czemu ofiary mogą negocjować płatność okupu i otrzymywać instrukcje dotyczące odszyfrowania danych zakładników.

Co zrobić, jeśli już padłeś ofiarą ataku Clop Ransomware?

Jeśli natkniesz się na wskaźniki oprogramowania ransomware clop, natychmiast odizoluj zainfekowane systemy i sieci, aby zapobiec jego rozprzestrzenianiu się i pogorszeniu sytuacji. Określ zakres ataku. Zidentyfikuj, które systemy i dane zostały zaszyfrowane i czy jakiekolwiek dane zostały eksfiltrowane. Udokumentuj ustalenia, ponieważ możesz potrzebować tych informacji do roszczeń ubezpieczeniowych lub raportów organów ścigania.

Poradzenie sobie z tym wszystkim może być skomplikowane, więc warto poszukać profesjonalnej pomocy. Należy również zgłosić atak organom ścigania. Mogą one zapewnić wsparcie, zapobiegać przyszłym atakom i potencjalnie wyśledzić sprawców.

Zalecamy również zachowanie dowodów wykorzystania do dalszego dochodzenia. Zwykle obejmuje to dzienniki i notatki okupu.

Większość firm przechowuje kopie zapasowe, a jeśli jesteś jedną z nich, przywróć dane po wyczyszczeniu systemu, aby nie było możliwości ponownej infekcji. Jeśli hakerzy nie posuną się do podwójnego wymuszenia, przywrócenie kopii zapasowych może uratować życie!

Strategie zapobiegania ransomware Clop

Biorąc pod uwagę szkody, jakie może wyrządzić, tym ważniejsze jest ustanowienie pewnych praktyk zapobiegawczych w organizacji, aby zapobiec atakom typu clop ransomware i podobnym atakom.

-

Załatane oprogramowanie i urządzenia

Niezałatane oprogramowanie i urządzenia są łatwe do złamania, dlatego hakerzy uwielbiają się do nich wślizgiwać. Luki w zabezpieczeniach takiego oprogramowania i urządzeń są dobrze udokumentowane, co daje hakerom przewagę, ponieważ nie muszą odkrywać nowych sposobów włamania. Po prostu wykorzystują to, co już jest znane!

Wraz z wprowadzeniem Cybercrime-as-a-Service lub CaaS, wiele narzędzi jest dostępnych po niższych cenach, które są znane z wykorzystywania niektórych rodzajów niezaktualizowanego oprogramowania. Jest to kolejny dobry powód, dla którego hakerzy atakują niezaktualizowane systemy. Nie zaniedbuj więc żadnych powiadomień o aktualizacjach.

-

Trening zespołowy

Nie jesteś w stanie monitorować wszystkich urządzeń, systemów, sieci, plików, wiadomości e-mail itp. w celu zidentyfikowania wskaźników oprogramowania ransomware Clop. Dlatego przeszkol członków swojego zespołu, niezależnie od ich działu, aby odczytywali oznaki inwazji. Pamiętaj, że w przypadku ataków opartych na inżynierii społecznej pracownicy są pierwszą linią obrony!

Zaplanuj regularne spotkania, aby edukować ich w zakresie bezpieczeństwa urządzeń, aktualizacji oprogramowania i ochrony danych. Powinni oni wiedzieć, jak zgłaszać podejrzane lub potencjalnie niebezpieczne działania odpowiedniej osobie. Ponadto, jeśli twój zespół pracuje zdalnie, przeszkol ich w zakresie najlepszych praktyk zabezpieczania sieci domowych i urządzeń, takich jak korzystanie z VPN i bezpiecznego Wi-Fi.

Przede wszystkim zachęcamy do korzystania z menedżerów haseł, ustawiania silnych, unikalnych haseł i nieudostępniania ani niezapisywania ich.

-

Segmentacja sieci

Fragmentacja sieci to strategia cyberbezpieczeństwa, która polega na podzieleniu sieci na mniejsze, odizolowane segmenty oddzielone środkami bezpieczeństwa, takimi jak zapory ogniowe. Takie podejście pomaga chronić przed atakami ransomware, ograniczając zdolność ataku do rozprzestrzeniania się w całej sieci.

Jeśli oprogramowanie ransomware Clop zainfekuje jeden segment, fragmentacja sieci może powstrzymać uszkodzenia i zapobiec ich dotarciu do innych części sieci. Ponadto monitorowanie mniejszych segmentów sieci pozwala zespołom ds. bezpieczeństwa skuteczniej wykrywać zagrożenia i reagować na nie.

-

Filtrowanie wiadomości e-mail

Filtry poczty e-mail wykrywają przychodzące wiadomości e-mail zawierające złośliwe pliki do pobrania, linki lub ładunki ransomware i blokują ich wejście. Nowsze wersje narzędzi do filtrowania poczty e-mail mogą analizować zachowanie użytkowników, aby wychwytywać i zgłaszać anomalie.

-

Sandboxing

W piaskownicy potencjalnie ryzykowne aplikacje lub kody są uruchamiane w kontrolowanym, odizolowanym środowisku zwanym piaskownicą. Piaskownica jest całkowicie oddzielona od głównego środowiska technicznego. Umożliwia bezpieczne wykonywanie i testowanie potencjalnie złośliwych kodów.

Metoda ta umożliwia również zespołom ds. bezpieczeństwa badanie zachowania oprogramowania ransomware i opracowywanie środków zaradczych. Korzystając z piaskownicy, organizacje mogą skutecznie identyfikować i blokować zagrożenia ransomware, zanim spowodują szkody.

Ponieważ poczta e-mail jest ważnym wektorem cyberataków i ransomware, jej ochrona jest niezbędna. Nasz Analizator DMARC to kompleksowe rozwiązanie dla Twoich potrzeb w zakresie bezpieczeństwa poczty elektronicznej! Wypróbuj go, korzystając z bezpłatny okres próbny dla swojej domeny.

- Najlepsze praktyki bezpieczeństwa poczty e-mail w pracy zdalnej - 25 lipca 2024 r.

- Wiadomość e-mail z ostrzeżeniem o zabezpieczeniach konta Microsoft: Rozpoznaj oszustwo - 24 lipca 2024 r.

- Czynnik ludzki w bezpieczeństwie poczty elektronicznej: Szkolenie zespołu w zakresie rozpoznawania zagrożeń - 23 lipca 2024 r.