Ataki phishingowe na kierownictwo - praktyczne spostrzeżenia i strategie zapobiegania

Wyjątkowe ataki phishingowe na kadrę kierowniczą są jednym z najskuteczniejszych i najbardziej opłacalnych sposobów naruszenia bezpieczeństwa firmy. Kierownictwo może zostać zwabione za pomocą wiadomości e-mail lub połączeń telefonicznych, ale wynik jest prawie zawsze taki sam.

Atak phishingowy jest dużym zmartwieniem dla wszystkich rodzajów firm. Jest to główny powód, dla którego organizacje straciły ponad 43 miliardy dolarów (USD) w latach 2016-2021.

W tym artykule omówimy definicję phishingu wykonawczego, dlaczego jest on takim zagrożeniem i jak uniknąć stania się kolejną ofiarą.

Czym jest phishing wykonawczy?

Executive phishing to cyberprzestępstwo wymierzone w kadrę kierowniczą wysokiego szczebla i innych decydentów wyższego szczebla, takich jak CEO, CFO i kierownictwo wysokiego szczebla. Imię i nazwisko, podpis e-mail, cyfrowa wizytówka i inne szczegóły są często wykorzystywane podczas ataku phishingowego, aby wiadomość wyglądała na legalną.

W 2020cyberprzestępstwa, takie jak oszustwa CEO i oprogramowanie ransomware, kosztowały ponad 4,1 miliarda dolarów, a liczba zgłoszonych przypadków wzrosła o 69% w latach 2019-2020, osiągając ponad 791 000. Niestety, cyberzagrożenia nie zwalniają, a wręcz przeciwnie - nasilają się.

Jego celem jest nakłonienie ofiary do myślenia, że otrzymuje wiadomość e-mail od kogoś z organizacji lub innego zaufanego źródła.

Ataki typu executive phishing zazwyczaj obejmują dobrze spreparowaną wiadomość e-mail od pracownika organizacji, ale mogą również obejmować wiadomość e-mail od osoby spoza organizacji.

Wiadomości e-mail często zawierają informacje o nadchodzącym spotkaniu, takie jak porządek obrad lub nadchodząca umowa.

Atakujący może również próbować uzyskać dostęp do poufnych danych przechowywanych w sieci firmowej, podszywając się pod zaufanego pracownika z dostępem do poufnych informacji.

Celem phishingu jest kradzież poufnych danych, takich jak hasła, poufne dokumenty i dane logowania. Atakujący wykorzysta następnie te skradzione dane uwierzytelniające, aby uzyskać dostęp do zasobów korporacyjnych i uzyskać dostęp do poufnych informacji.

Powiązana lektura: Czym jest wiadomość phishingowa?

Dlaczego ataki phishingowe są wymierzone w kadrę kierowniczą?

Celowanie w kadrę kierowniczą umożliwia hakerom dostęp do cennych informacji, które mogą zostać sprzedane w Dark Web lub wykorzystane jako szantaż wobec firmy ofiary.

Ponieważ kadra kierownicza najwyższego szczebla ma zazwyczaj dostęp do wrażliwych danych, takich jak dane finansowe, dane osobowe (PII) i inne poufne dokumenty biznesowe, może stać się głównym celem ataków phishingowych mających na celu uzyskanie tych danych w dowolny sposób.

Przykład ataku phishingowego na kierownictwo

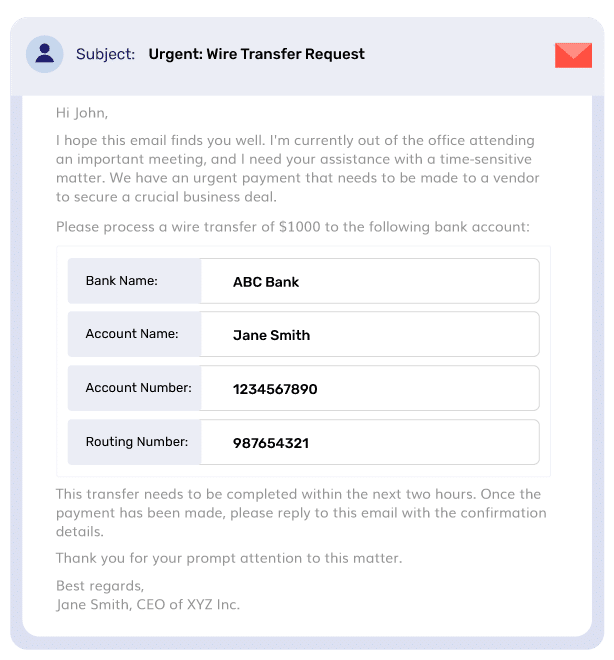

Przykład wiadomości phishingowej dla kadry kierowniczej można zobaczyć na poniższym obrazku:

Główne rodzaje ataków typu executive phishing

Poniżej przedstawiono niektóre z głównych rodzajów ataków phishingowych:

Ataki typu Business Email Compromise (BEC)

Ataki BEC atakują dyrektorów generalnych i innych urzędników wyższego szczebla, podszywając się pod ich e-maile i żądając przelewów pieniężnych.

Atakujący BEC wysyłają fałszywe wiadomości e-mail z fałszywym logo firmy i sfałszowanymi adresami nadawców, aby oszukać odbiorcę, że są prawdziwe.

Ataki związane z fakturowaniem

Atak ten ma na celu kradzież pieniędzy od firm poprzez tworzenie fałszywych faktur, które wyglądają na legalne, ale zawierają błędy lub rozbieżności.

Następnie atakujący zażąda zapłaty za te faktury za pomocą przelewów bankowych lub innych metod płatności, których weryfikacja wymaga czasu.

Wykorzystywanie platform komunikacji wideo

W tym ataku haker wykorzystuje platformę komunikacji wideo, aby podszyć się pod dyrektora. Na przykład może użyć Google Hangouts, aby podszyć się pod CEO i poprosić o poufne informacje.

Haker może również wysłać pracownikom wiadomość e-mail z informacją, że spotkają się z kimś z działu finansowego podczas rozmowy wideo. Instruuje ich, aby pobrali aplikację i wprowadzili swoje dane logowania.

Inżynieria społeczna

Inżynieria społeczna służy do uzyskiwania dostępu do poufnych informacji lub danych poprzez nakłanianie użytkowników do ujawniania haseł, numerów ubezpieczenia społecznego i innych poufnych informacji.

Atakujący często podszywa się pod dział IT lub inny dział w organizacji i prosi o dostęp do komputera lub zasobów sieciowych, gdy normalne praktyki biznesowe nie uzasadniają takiego żądania.

Phishing wykonawczy a wielorybnictwo

Należy pamiętać, że zarówno Executive Phishing, jak i Whaling to cyberataki wymierzone w personel wysokiego szczebla, przy czym Whaling jest bardziej wyspecjalizowanym wariantem. Odpowiednie środki cyberbezpieczeństwa i szkolenia pracowników mają kluczowe znaczenie dla obrony przed tymi zagrożeniami.

Przyjrzyjmy się phishingowi wykonawczemu i whalingowi:

| Aspekt | Phishing na poziomie kierowniczym | Wielorybnictwo |

| Cel | Celem phishingu jest kadra kierownicza wysokiego szczebla w firmie. | Whaling koncentruje się na kadrze kierowniczej najwyższego szczebla, takiej jak dyrektorzy generalni i dyrektorzy finansowi. |

| Cel | Celem phishingu wykonawczego jest uzyskanie nieautoryzowanego dostępu, kradzież danych lub uzyskanie danych logowania. | Whaling ma na celu wydobycie poufnych informacji lub funduszy od wysoko postawionych menedżerów. |

| Typ ataku | Executive phishing to atak phishingowy, który w szczególności nakłania kadrę kierowniczą do podjęcia działań. | Whaling to wyspecjalizowany spear phishing, którego celem są najbardziej wpływowe osoby. |

| Podszywanie się | W przypadku phishingu atakujący podszywają się pod kierownika wyższego szczebla lub współpracownika, aby oszukać cel. | Whaling polega na podszywaniu się pod kierownictwo wyższego szczebla w celu wykorzystania jego autorytetu. |

| Przygotowanie | Atakujący badają rolę celu, styl komunikacji i istotne informacje, co jest powszechne w phishingu wykonawczym. | Sprawcy wielorybnictwa przeprowadzają dokładne badania dotyczące docelowej kadry kierowniczej i środowiska firmy. |

| Treść wiadomości e-mail | E-maile phishingowe dla kierownictwa naśladują oficjalną komunikację. Często stwarzają poczucie pilności lub dotyczą delikatnych kwestii. | Wiadomości e-mail dotyczące wielorybów zawierają spersonalizowane wiadomości dostosowane do stanowiska i obowiązków osoby docelowej. |

| Inżynieria społeczna | Phishing wykonawczy wykorzystuje dynamikę władzy, pilność lub ciekawość, aby zmanipulować cele do podjęcia działań. | Whaling wykorzystuje dostęp na wysokim szczeblu i autorytet, aby manipulować zaufaniem i zgodnością celu. |

| Ładunek | W phishingu wykonawczym złośliwe linki, załączniki lub prośby o informacje są powszechnymi ładunkami. | Ładunki wielorybnicze często poszukują poufnych danych, transakcji finansowych lub innych cennych aktywów. |

| Wpływ | Skutki phishingu wykonawczego mogą wahać się od naruszenia bezpieczeństwa kont i danych po straty finansowe. | Wpływ wielorybnictwa może być znaczący, prowadząc do znacznych szkód finansowych i reputacyjnych dla organizacji. |

| Środki zaradcze | Środki zaradcze przeciwko phishingowi wykonawczemu obejmują szkolenie pracowników, korzystanie z narzędzi antyphishingowych i czujne praktyki e-mailowe. | Obrona przed whalingiem obejmuje szkolenie w zakresie świadomości bezpieczeństwa, zaawansowane wykrywanie zagrożeń i silne metody uwierzytelniania. |

| Przykłady | Przykłady phishingu dla kadry kierowniczej obejmują fałszywe prośby o przelewy pieniężne lub udostępnienie danych wysyłane do kadry kierowniczej. | Whaling polega na wysyłaniu ukierunkowanych wiadomości e-mail do kadry kierowniczej wysokiego szczebla, często w złych zamiarach lub z podstępnymi prośbami. |

Powiązana lektura: Phishing wielorybniczy a zwykły phishing

Obrona i łagodzenie skutków ataków phishingowych na poziomie wykonawczym

Poniższe środki bezpieczeństwa mogą pomóc chronić organizację przed phishingiem wykonawczym:

Wdrożenie DMARC

DMARC umożliwia organizacjom zgłaszanie, w jaki sposób wykorzystywane są ich domeny i pomaga dostawcom usług internetowych i innym dostawcom poczty e-mail podejmować odpowiednie działania, gdy widzą fałszywe wiadomości z tych domen.

Szkolenie w zakresie świadomości bezpieczeństwa

Szkolenie w zakresie świadomości bezpieczeństwa pomoże pracownikom zidentyfikować potencjalne zagrożenia, zanim staną się one problemem.

Szkolenie w zakresie świadomości bezpieczeństwa uczy ludzi, jak identyfikować podejrzane wiadomości e-mail na podstawie ich treści, nadawcy i tematu. Uczy również pracowników, jak zgłaszać takie wiadomości e-mail, aby nie paść ofiarą ataku.

Uwierzytelnianie wieloskładnikowe (MFA)

Uwierzytelnianie wieloskładnikowe (MFA) dodaje kolejną warstwę zabezpieczeń, wymagając od użytkowników wprowadzenia kodu wysłanego na ich telefony lub wygenerowanego przez urządzenie fizyczne przed uzyskaniem dostępu.

Filtrowanie wiadomości e-mail i narzędzia antyphishingowe

Pierwszą linią obrony jest korzystanie z oprogramowania do filtrowania wiadomości phishingowych. Oprogramowanie to pozwala użytkownikom określić, jakie adresy e-mail powinny być uważane za podejrzane i automatycznie je odrzuca.

Ponadto może być również używany do identyfikowania legalnych wiadomości e-mail, które są sfałszowane i automatycznego odrzucania ich, a także wszelkich załączników, które mogą być złośliwe.

Podobne Czytaj: Różnica między antyspamem a DMARC

Regularne aktualizacje oprogramowania i zarządzanie poprawkami

Upewnij się, że całe oprogramowanie jest aktualne, zwłaszcza przeglądarki, systemy operacyjne i aplikacje innych firm. Dotyczy to zarówno maszyn fizycznych, jak i wirtualnych.

Łatki często zawierają poprawki luk w zabezpieczeniach, które mogą zostać wykorzystane przez atakujących, którzy już włamali się do systemu.

Słowa końcowe

Chociaż nie jest to najczęstsza forma phishingu, ten rodzaj ataku nadal może mieć negatywny wpływ na osoby fizyczne i firmy. Jeśli otrzymujesz wiadomości od osób, których nie znasz lub dotyczące sytuacji, które nie wydają się od razu prawdziwe, nie otwieraj pochopnie przesłanych przez nie plików.

Bardzo możliwe, że padłeś ofiarą ataku phishingowego, a jeśli tak jest, powinieneś postępować zgodnie z naszymi wskazówkami, aby się chronić.

- Najlepsze praktyki bezpieczeństwa poczty e-mail w pracy zdalnej - 25 lipca 2024 r.

- Wiadomość e-mail z ostrzeżeniem o zabezpieczeniach konta Microsoft: Rozpoznaj oszustwo - 24 lipca 2024 r.

- Czynnik ludzki w bezpieczeństwie poczty elektronicznej: Szkolenie zespołu w zakresie rozpoznawania zagrożeń - 23 lipca 2024 r.