Czym jest złośliwe oprogramowanie bez plików?

W dzisiejszym połączonym świecie bezpieczeństwo komputerowe ma ogromne znaczenie. Wraz z rosnącą liczbą cyberzagrożeń, pozostawanie na bieżąco z najnowszymi zagrożeniami jest niezbędne do zabezpieczenia naszych danych i systemów.

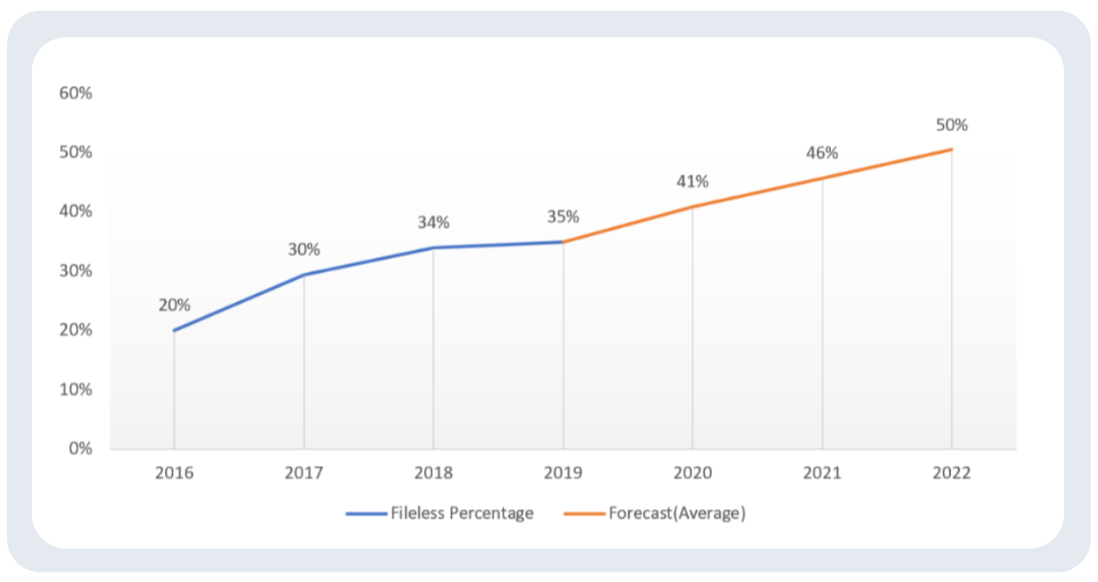

Jednym z takich wyłaniających się zagrożeń jest bezplikowe złośliwe oprogramowanie rosnące drastycznie.

Technologie dla punktów końcowych od WatchGuard do końca 2021 roku "wykryły już około 80% ataków bez plików lub żyjących z ziemi, których [oni] byli świadkami dla całego 2020 roku". Źródło

Jak sama nazwa wskazuje, jest to typ malware, który działa bez tworzenia plików w systemie docelowym, co czyni go trudnym do wykrycia i usunięcia.

W tym artykule zbadamy złośliwe oprogramowanie bez plików, jak działa i jakie środki można podjąć w celu ochrony przed nim.

Czym jest złośliwe oprogramowanie bez plików?

Złośliwe oprogramowanie bez plików to rodzaj złośliwego kodu, który działa w całości w pamięci systemu komputerowego, nie tworząc żadnych plików na dysku twardym. Tradycyjne złośliwe oprogramowanie, takie jak wirusy, trojany i robaki, opiera się na plikach w celu zainfekowania i rozprzestrzenienia się w systemie.

W przeciwieństwie do tego, złośliwe oprogramowanie bez plików rezyduje w pamięci RAM systemu, rejestrze i innych lotnych obszarach pamięci, co utrudnia jego wykrycie za pomocą konwencjonalnego oprogramowania antywirusowego.

Jak działa złośliwe oprogramowanie bez plików?

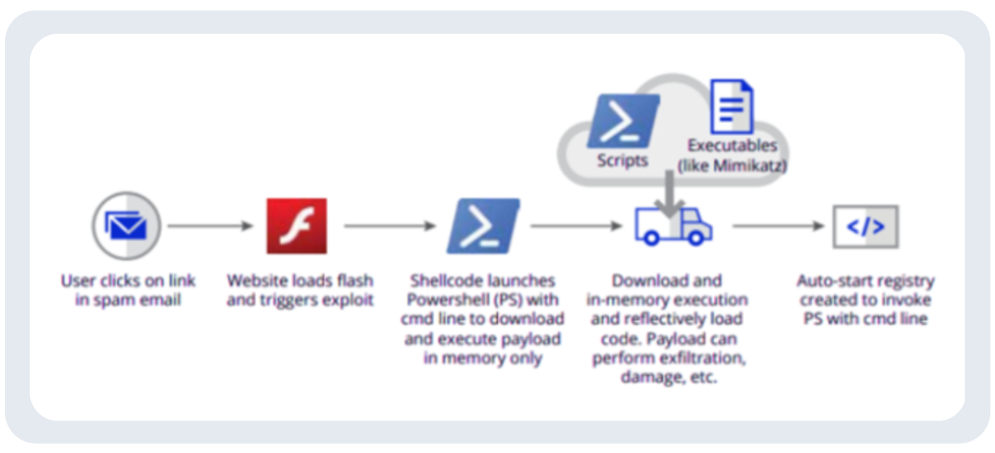

Złośliwe oprogramowanie, które nie wykorzystuje plików, działa poprzez wejście do pamięci komputera. Dlatego żaden szkodliwy kod nigdy nie trafia na dysk twardy. Wchodzi do systemu w sposób uderzająco podobny do innych złośliwych programów.

Na przykład, haker może oszukać ofiarę, aby kliknęła na link lub załącznik w wiadomości wiadomości phishingowej. Aby nakłonić ofiarę do kliknięcia załącznika lub linku, atakujący może wykorzystać socjotechnikę, aby zagrać na jej emocjach. Następnie złośliwe oprogramowanie dostaje się do systemu i rozprzestrzenia się z jednego urządzenia na drugie.

Atakujący uzyskują dostęp do danych, które mogą ukraść lub wykorzystać do utrudnienia działalności organizacji za pomocą złośliwego oprogramowania bez plików. Złośliwe oprogramowanie bez plików ukrywa się przy użyciu narzędzi, którym administratorzy systemu zazwyczaj ufają, w tym narzędzi skryptowych Windows lub PowerShell.

Są one często dołączane do firmowej listy dopuszczonych aplikacji. Złośliwe oprogramowanie bez plików uszkadza godny zaufania program, co czyni je trudniejszym do wykrycia niż złośliwe oprogramowanie, które żyje w oddzielnym pliku na dysku twardym.

Łańcuch ataków malware bez plików

Źródło

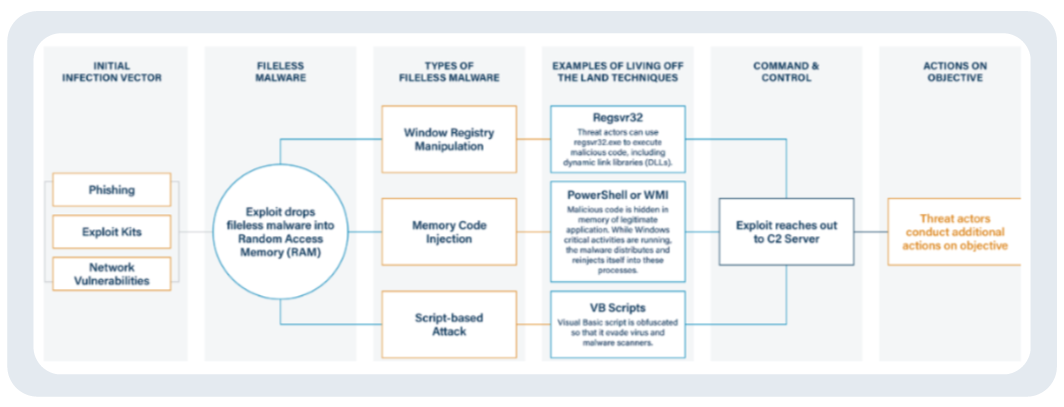

Ponieważ złośliwe oprogramowanie bez plików działa w pamięci i korzysta z zaufanych technologii, oprogramowanie antywirusowe oparte na sygnaturach oraz systemy wykrywania włamań często mylą je z łagodnym oprogramowaniem.

Ze względu na swoją zdolność do działania w ukryciu, utrzymywania się w stanie uporczywości i pozostawania niezauważonym przez organizacje docelowe nieposiadające niezbędnych narzędzi, czyni je w zasadzie nieświadomymi trwającego włamania.

Poleganie przedsiębiorstw na rozwiązaniach opartych na sygnaturach w celu ochrony ich sieci jest kluczowym czynnikiem zachęcającym CTA do przeprowadzania bezplikowych ataków złośliwego oprogramowania na sieci.

Rodzaje złośliwego oprogramowania bez plików

Oto jak rozprzestrzenia się Fileless Malware z powodu różnych typów:

- Złośliwe oprogramowanie bez plików oparte na pamięci to najczęstszy typ złośliwego oprogramowania bez plików, które rezyduje w pamięci RAM systemu i innych lotnych obszarach pamięci masowej.

- Złośliwe oprogramowanie bez plików oparte na skryptach wykorzystuje języki skryptowe, takie jak PowerShell lub JavaScript, do wykonywania złośliwego kodu w pamięci systemu docelowego.

- Złośliwe oprogramowanie bez plików oparte na makrach wykorzystuje makra osadzone w dokumentach, takich jak pliki Microsoft Office lub PDF, do wykonania złośliwego kodu w pamięci systemu docelowego.

- Złośliwe oprogramowanie bez plików oparte na rejestrze rezyduje w rejestrze systemu, bazie danych przechowującej informacje o konfiguracji systemu operacyjnego i zainstalowanego oprogramowania.

Etapy ataku bez plików

Poniżej przedstawiono kroki, które może podjąć atakujący podczas ataku bez plików:

Dostęp początkowy

Atakujący uzyskuje pierwszy dostęp do sieci docelowej poprzez phishing lub inną socjotechnika techniki socjotechniczne.

Wykonanie

Atakujący dostarcza złośliwy kod do jednego lub więcej komputerów w sieci docelowej przy użyciu kilku technik (np. poprzez załącznik do wiadomości e-mail). Złośliwy kod działa w pamięci, nie dotykając dysku. Utrudnia to programom antywirusowym wykrycie ataku i uniemożliwienie jego powodzenia.

Wytrwałość

Napastnicy instalują narzędzia (na przykład skrypty PowerShell), które pozwalają im utrzymać dostęp do sieci nawet po opuszczeniu początkowego punktu wejścia lub po usunięciu początkowego złośliwego oprogramowania ze wszystkich zainfekowanych urządzeń.

Narzędzia te mogą być wykorzystywane do przeprowadzania ataków na tę samą sieć, pozostając niewykryte przez oprogramowanie antywirusowe, ponieważ nie pozostawiają żadnych śladów na dysku lub w pamięci po wykonaniu swojego zadania polegającego na zainstalowaniu nowych komponentów szkodliwego oprogramowania lub wykonaniu innych zadań wymagających praw administracyjnych na systemach docelowych.

Cele

Gdy atakujący uzyska trwałość na maszynie ofiary, może rozpocząć pracę nad swoim ostatecznym celem: kradzieżą danych lub pieniędzy z kont bankowych ofiary, eksfiltracją wrażliwych danych lub innymi nieuczciwymi działaniami.

Cele ataku bez plików są często bardzo podobne do celów tradycyjnych ataków: kradzież haseł, kradzież danych uwierzytelniających lub uzyskanie w inny sposób dostępu do systemów w sieci; eksfiltracja danych z sieci; zainstalowanie w systemach oprogramowania ransomware lub innego złośliwego oprogramowania; zdalne wykonywanie poleceń itd.

Jak chronić się przed złośliwym oprogramowaniem bez plików?

Teraz musisz się martwić, jak możesz się uratować przed tym poważnym zagrożeniem. Oto jak możesz być po bezpiecznej stronie:

Aktualizuj swoje oprogramowanie: Złośliwe oprogramowanie bez plików opiera się na wykorzystywaniu luk w legalnym oprogramowaniu. Aktualizowanie oprogramowania za pomocą najnowszych łatek bezpieczeństwa i aktualizacji może zapobiec wykorzystaniu przez napastników znanych luk.

Używaj oprogramowania antywirusowego: Podczas gdy tradycyjne oprogramowanie antywirusowe może nie być skuteczne wobec złośliwego oprogramowania bez plików, wyspecjalizowane rozwiązania ochrony punktów końcowych, takie jak wykrywanie oparte na zachowaniu lub kontrola aplikacji, mogą pomóc w wykrywaniu i zapobieganiu atakom złośliwego oprogramowania bez plików.

Użyj najmniejszego przywileju: Złośliwe oprogramowanie bez plików często wymaga uprawnień administracyjnych do wykonania ataków. Stosowanie zasady najmniejszego przywileju, która ogranicza dostęp użytkownika do minimalnego poziomu wymaganego do wykonywania jego pracy, może pomóc w zmniejszeniu wpływu ataków złośliwego oprogramowania bez plików.

Wdrożenie segmentacji sieci: Segmentacja sieci polega na podzieleniu sieci na mniejsze, odizolowane segmenty, z których każdy ma swoją politykę bezpieczeństwa i kontrolę dostępu. Wdrożenie segmentacji sieci może pomóc w powstrzymaniu rozprzestrzeniania się ataków malware bez plików, ograniczając ich wpływ na organizację.

Werdykt

Złośliwe oprogramowanie bez plików to wysoce zaawansowany cyberatak, który stanowi istotne zagrożenie dla systemów i sieci komputerowych. W przeciwieństwie do tradycyjnego złośliwego oprogramowania, złośliwe oprogramowanie bez plików działa całkowicie w pamięci systemu docelowego, co czyni je trudnym do wykrycia i usunięcia za pomocą konwencjonalnego oprogramowania antywirusowego.

Aby chronić się przed złośliwym oprogramowaniem bez plików, konieczne jest aktualizowanie oprogramowania, stosowanie specjalistycznych rozwiązań ochrony punktów końcowych, wdrażanie zasady najmniejszych przywilejów oraz stosowanie segmentacji sieci. Wraz z rozwojem cyberzagrożeń kluczowe jest, aby pozostać poinformowanym o najnowszych technikach ataku i podjąć proaktywne działania w celu zabezpieczenia naszych danych i systemów.

- Najlepsze praktyki bezpieczeństwa poczty e-mail w pracy zdalnej - 25 lipca 2024 r.

- Wiadomość e-mail z ostrzeżeniem o zabezpieczeniach konta Microsoft: Rozpoznaj oszustwo - 24 lipca 2024 r.

- Czynnik ludzki w bezpieczeństwie poczty elektronicznej: Szkolenie zespołu w zakresie rozpoznawania zagrożeń - 23 lipca 2024 r.