DNS-Hijacking ist ein Cyberangriff, bei dem Angreifer DNS-Abfragen (Domain Name System) manipulieren, um Benutzer auf bösartige Websites umzuleiten. Diese Taktik ermöglicht Phishing-Angriffe, Identitätsdiebstahl und die Verbreitung von Malware. Das Verständnis der Funktionsweise von DNS-Hijacking und die Implementierung von Sicherheitsmaßnahmen können Einzelpersonen und Unternehmen helfen, solche Angriffe zu verhindern.

Wichtigste Erkenntnisse

- Beim DNS-Hijacking werden DNS-Anfragen manipuliert, um Benutzer auf bösartige Websites umzuleiten, was zu Datendiebstahl und Sicherheitsverletzungen führt.

- Zu den gängigen Angriffsmethoden gehören der Einsatz von Malware, das Hijacking von Routern und Man-in-the-Middle-Angriffe, die alle darauf abzielen, DNS-Antworten abzufangen und zu verändern.

- DNS-Spoofing und DNS-Hijacking sind nicht dasselbe, wobei das Hijacking hartnäckigere und langfristigere Auswirkungen hat.

- Zu den Erkennungsmethoden gehören die Überwachung langsam ladender Websites, die Überprüfung der DNS-Einstellungen des Routers sowie die Verwendung eines Online-DNS-Checkers und von Befehlszeilen-Tools.

- Zu den Präventivmaßnahmen gehören die Sicherung von Routern, die Verwendung von Registrierungssperren, die Implementierung von Anti-Malware-Tools und die Stärkung von Passwörtern.

Wie funktioniert DNS-Hijacking?

Die DNS übersetzt Domänennamen in IP-Adressen und ermöglicht Benutzern den Zugriff auf Websites. Bei einem DNS-Hijacking-Angriff kompromittieren Hacker die DNS-Einstellungen, indem sie Einträge ändern, Geräte infizieren oder die Kommunikation abfangen. Durch diese Manipulation werden Benutzer auf betrügerische Websites umgeleitet, auf denen sie unwissentlich vertrauliche Informationen preisgeben können.

Angenommen, Ihr Domänenname lautet HelloWorld.com. Nach einem DNS-Hijacking-Angriff wird jemand, der HelloWorld.com in einen bestimmten Browser (z. B. Chrome) eingibt, nicht mehr auf Ihre Website geleitet. Statt zu Ihrer legitimen Website werden sie nun zu einer potenziell bösartigen Website umgeleitet, die unter der Kontrolle des Angreifers steht. Diejenigen, die diese Website besuchen, könnten annehmen, dass es sich um Ihre legitime Domäne handelt (da der Name darauf hindeutet), und geben möglicherweise ihre vertraulichen Daten ein. Das Ergebnis? Potenzieller Diebstahl der Daten des Benutzers und Reputationsverlust für Ihre Domain.

Arten von DNS-Hijacking-Angriffen

Es gibt vier Hauptarten von DNS-Hijacking-Angriffen: lokales DNS-Hijacking, DNS-Hijacking über einen Router, MITM (Man-in-the-middle)-Hijacking-Angriff und Rogue DNS Server.

1. Lokales DNS-Hijacking

Bei einem lokalen DNS-Hijacking-Angriff installiert der Hacker eine Trojaner-Software auf dem PC des Opfers. Anschließend nimmt der Angreifer Änderungen an den lokalen DNS-Einstellungen vor. Ziel dieser Änderungen ist es, das Opfer auf bösartige, gefährliche Websites umzuleiten.

2. Man-in-the-middle-Angriffe

Während eines Man-in-the-Middle (MITM) können die Hacker Man-in-the-Middle-Angriffstechniken einsetzen. Das Ziel ist es, die Kommunikation zwischen einem DNS-Server und seinen Nutzern abzufangen und zu manipulieren. Der letzte Schritt besteht darin, den Benutzer auf betrügerische, potenziell gefährliche Websites zu leiten.

3. Router-DNS-Hijacking

Wenn ein Angreifer die DNS-Hijacking-Methode über einen Router anwendet, macht er sich die Tatsache zunutze, dass die Firmware einiger Router schwach ist. Außerdem ändern einige Router die Standardkennwörter, mit denen sie ursprünglich ausgestattet waren, nicht. Aufgrund dieser Sicherheitslücken kann der Router leicht einem Angriff zum Opfer fallen, bei dem die Hacker seine DNS-Einstellungen ändern.

4. Abtrünniger DNS-Server

Eine weitere häufige Form des DNS-Hijacking-Angriffs ist der "Rogue DNS Server". Bei dieser Methode gelingt es den Hackern, die DNS-Einträge auf einem DNS-Server zu ändern. Dadurch können Hacker DNS-Anfragen auf gefälschte, potenziell gefährliche Websites umleiten.

Beispiele für DNS-Hijacking

Anstieg von DNS-Hijacking-Bedrohungen

Ein kürzlich erschienener Artikel von Cloudflare wies auf die plötzliche Zunahme von DNS-Hijacking-Angriffen hin, die auf große Cybersicherheitsunternehmen wie Tripwire, FireEye und Mandiant abzielten. Die Angriffe richteten sich gegen verschiedene Branchen und Sektoren, darunter Behörden, Telekommunikations- und Internetunternehmen, und erstreckten sich auf den Nahen Osten, Europa, Nordafrika und Nordamerika.

DNS-Entführung von Meeresschildkröten

Im Jahr 2019, Cisco Talos entdeckt einen groß angelegten Cyberspionage-Angriff, bei dem DNS-Hijacking-Taktiken eingesetzt wurden, um Regierungsbehörden anzugreifen. Der Angriff betraf über 40 Organisationen, darunter Telekommunikationsunternehmen, Internetdienstleister und Domain-Registrierungsstellen sowie Regierungsbehörden wie Außenministerien, Geheimdienste, das Militär und den Energiesektor im Nahen Osten und Nordafrika.

Sitting Duck DNS-Hijacking

Ein brandneuer DNS-Angriff Taktik, bekannt als "Sitzende Enten" wurde im Jahr 2024 entdeckt. Sie zielte auf mehrere registrierte Domänen ab, indem sie Schwachstellen im Domänennamensystem ausnutzte und sie anschließend kapern konnte. Die Angriffe wurden über eine Registrierstelle oder einen DNS-Anbieter durchgeführt, ohne auf das eigene Konto des Opfers zuzugreifen. Dieser groß angelegte Angriff gefährdete mehr als eine Million registrierte Domains und brachte sie in Gefahr, übernommen zu werden.

Was ist der Unterschied zwischen DNS-Hijacking und DNS-Poisoning?

Beim DNS-Hijacking werden DNS-Einträge manipuliert, um Benutzer umzuleiten, während beim DNS-Poisoning (oder Cache-Poisoning) bösartige Daten in einen DNS-Cache eingespeist werden, um Benutzer vorübergehend in die Irre zu führen. Hijacking ist in der Regel dauerhaft, während Poisoning auf der Ausnutzung von Caching-Mechanismen beruht.

| DNS-Hijacking | DNS-Vergiftung | |

|---|---|---|

| Angriffsmethode | Er kompromittiert direkt einen DNS-Server, einen Router oder Geräteeinstellungen. | Fügt gefälschte DNS-Antworten in den Cache eines Resolvers ein. |

| Auswirkungen | Kann langfristige Auswirkungen haben. Diese Art von Angriffen leitet die Benutzer auf bösartige Websites um, was zu Phishing und Datendiebstahl führt. | Die Auswirkungen sind in der Regel vorübergehend. |

| Ziel | DNS-Server, Router oder Endbenutzergeräte. | DNS-Auflöser und Caches. |

| Prävention | Sichern Sie Router, verwenden Sie DNSSEC und überwachen Sie DNS-Einstellungen. | Verwenden Sie DNSSEC, löschen Sie den DNS-Cache und verwenden Sie vertrauenswürdige Auflöser. |

Wie erkennt man DNS-Hijacking-Angriffe?

Anzeichen für DNS-Hijacking

- Unerwartete Website-Weiterleitungen: Wenn die URL der Website nicht mit der weitergeleiteten Website übereinstimmt, kann dies ein verräterisches Zeichen für DNS-Hijacking sein.

- Phishing-Anmeldeseiten: Eine verdächtige Landing Page, die schlecht gemacht aussieht und nach sensiblen Informationen wie Anmeldedaten fragt, ist ein Zeichen für bösartige Absichten.

- Langsam ladende Webseiten: Schlecht gestaltete oder langsam ladende Webseiten können bösartig oder gefälscht sein.

- Unerwartete Pop-up-Werbung: Wenn Sie beim Surfen auf einer scheinbar zuverlässigen Website auf unerwartete Popup-Werbung stoßen, kann dies ein Zeichen für DNS-Hijacking sein.

- Warnungen über Malware-Infektionen: Plötzliche Warnungen vor Malware-Infektionen können ein Zeichen für betrügerische Angstmacherei sein.

Tools zur Überprüfung der DNS-Einstellungen und zum Testen auf DNS-Hijacking

PowerDMARCs kostenloser DNS-Datensatz-Checker

Dieses kostenlose Tool überprüft DNS-Einträge zur E-Mail-Authentifizierung wie SPF, DKIM, DMARC, MTA-STS, TLS-RPT und BIMI sowie verschiedene andere DNS-Einträge. Es eignet sich am besten für die Verwaltung von DNS-Einträgen und die Überwachung und Automatisierung von E-Mail-Authentifizierungskonfigurationen.

Google Admin Toolbox Dig

Die Google Admin Toolbox Dig führt DNS-Abfragen für A-, MX-, CNAME-, TXT- und andere Einträge durch.

Es funktioniert ähnlich wie das Kommandozeilen-Tool dig, allerdings in einem Browser und holt die Ergebnisse direkt von den DNS-Servern von Google.

DNS-Befehlszeilen-Tools

Mehrere Befehlszeilen-DNS-Tools wie NSlookup, Dig, Host und Whois erfordern ein Terminal, bieten aber detaillierte Einblicke in die DNS-Einstellungen. Diese Tools können für verschiedene Aufgaben verwendet werden, wie z. B.:

- Abfrage von DNS-Servern, um verschiedene Eintragstypen zu ermitteln

- Verfolgung der DNS-Auflösung über mehrere Mailserver hinweg

- Auflösen von Domänennamen in IP-Adressen

- Abrufen von Details zur Domänenregistrierung

Wie man DNS-Hijacking verhindert

Entschärfung für Namenserver und Auflöser

- Deaktivieren Sie unnötige DNS-Auflöser in Ihrem Netzwerk.

- Schränken Sie den Zugang zu Namensservern durch mehrstufige Authentifizierung und Firewalls ein.

- Verwenden Sie randomisierte Quellports und Abfrage-IDs, um Cache Poisoning zu verhindern.

- Regelmäßige Aktualisierung und Korrektur bekannter Schwachstellen.

- Trennen Sie autoritative Nameserver von Auflösern.

- Schränken Sie die Übertragung von Zonen ein, um unbefugte Änderungen zu verhindern.

Abhilfemaßnahmen für Endbenutzer

- Ändern Sie die Standardkennwörter des Routers, um unbefugten Zugriff zu verhindern.

- Installieren Sie Antivirus- und Anti-Malware-Software, um Bedrohungen zu erkennen.

- Verwenden Sie beim Surfen verschlüsselte VPN-Verbindungen.

- Wechseln Sie zu alternativen DNS-Diensten wie Google Public DNS (8.8.8.8) oder Cisco OpenDNS.

Abhilfemaßnahmen für Grundstückseigentümer

- Sichern Sie DNS-Registratorkonten mit Zwei-Faktor-Authentifizierung.

- Nutzen Sie die Funktionen zur Domänensperre, um unautorisierte DNS-Änderungen zu verhindern.

- Aktivieren Sie DNSSEC (Domain Name System Security Extensions), um DNS-Antworten zu authentifizieren.

- Verwenden Sie PowerDMARC zur Durchsetzung von DMARC, SPF und DKIM, um Domain-Spoofing und Phishing-Versuche zu verhindern.

Wie vermeidet man DNS-Hijacking bei der Nutzung von öffentlichem Wi-Fi?

- Vermeiden Sie die Verbindung mit ungesicherten Wi-Fi-Netzwerken.

- Verwenden Sie ein VPN, um Ihren Internetverkehr zu verschlüsseln.

- Deaktivieren Sie die automatische Verbindung zu unbekannten Netzwerken.

- Überprüfen Sie die DNS-Einstellungen, bevor Sie auf sensible Informationen zugreifen.

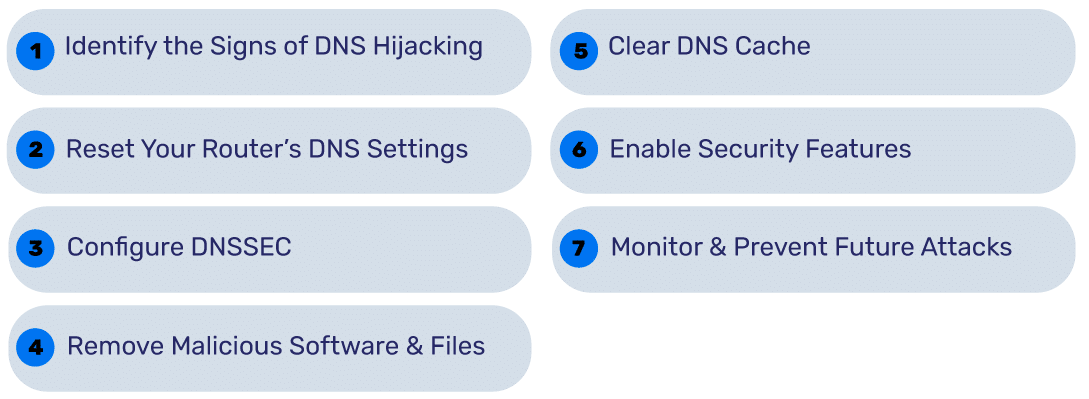

Wie man DNS-Hijacking behebt

1. Erkennen Sie die Anzeichen für DNS-Hijacking

Es ist wichtig festzustellen, ob Sie überhaupt ein Opfer von DNS-Hijacking sind. Für diesen Schritt können Sie die Anzeichen für DNS-Hijacking durchgehen, die im vorherigen Abschnitt beschrieben wurden. Sobald dies bestätigt ist, können Sie mit den nächsten Schritten fortfahren.

2. Zurücksetzen der DNS-Einstellungen des Routers

Als Nächstes müssen Sie sich bei Ihrem Router anmelden und Ihre DNS-Einstellungen überprüfen, normalerweise unter "WAN" oder "Interneteinstellungen". Wenn Ihr DNS auf einen Anbieter mit einer unbekannten IP eingestellt ist, müssen Sie sofort zu einem sicheren Anbieter wie Cloudflare oder Google DNS wechseln, um Hijacking zu verhindern. Sobald Sie die Einstellungen geändert haben, müssen Sie die neuen DNS-Einstellungen speichern und den Router neu starten.

3. DNSSEC konfigurieren

DNSSEC kann eine nützliche Verteidigung gegen einige Arten von DNS-Hijacking-Angriffen sein, allerdings nicht gegen alle. Das Protokoll hilft bei der Authentifizierung von DNS-Antworten und verhindert DNS-Spoofing. Es ist jedoch wichtig zu beachten, dass DNSSEC kein Direct DNS Server Hijacking verhindern kann und eine ordnungsgemäße Implementierung erfordert. Nachdem Sie das Protokoll konfiguriert haben, sollten Sie Ihren Eintrag mit dem PowerDMARC DNSSEC-Prüfer um die korrekte Implementierung sicherzustellen.

4. Bösartige Software und Dateien entfernen

Um Ihr DNS vor Betrug zu schützen, sollten Sie ein Anti-Malware-Programm verwenden, das Ihnen hilft, Malware zu erkennen und zu entfernen. Außerdem sollten Sie Ihre Browsererweiterungen und alle neuen Installationen überprüfen. Wenn Sie etwas Verdächtiges finden, das möglicherweise Änderungen an Ihren DNS-Einstellungen vornimmt, können Sie es sofort entfernen.

5. DNS-Cache löschen

Das Löschen des DNS-Caches ist wichtig, um DNS-Hijacking zu verhindern, da dadurch alle beschädigten oder bösartigen DNS-Einträge auf Ihrem Gerät entfernt werden.

6. Aktivieren Sie die Sicherheitsfunktionen

Stellen Sie sicher, dass Sie die Sicherheitsfunktionen für Ihren Router aktivieren, indem Sie Ihr Passwort ändern. Aktivieren Sie eine Firewall für zusätzliche Sicherheit und deaktivieren Sie die Fernverwaltung, um zu verhindern, dass Hacker aus der Ferne auf Ihren Router zugreifen können. Sie können auch sichere DNS-Dienste wie DoH oder DoT verwenden, sofern diese unterstützt werden.

7. Überwachung und Verhinderung künftiger Angriffe

Sie können die DNS-Einstellungen Ihres Routers regelmäßig überprüfen und überwachen, um zukünftige Angriffe zu verhindern und zu erkennen. PowerDMARCs prädiktive Analyse der Bedrohungslage von PowerDMARC ist ein hervorragendes Überwachungsinstrument, das Angriffsmuster und -trends vorhersagt und so Warnungen vor bestehenden und zukünftigen Cyberangriffen auslöst.

Resümee

DNS-Hijacking ist eine ernsthafte Bedrohung der Cybersicherheit, die zu Datendiebstahl, Phishing und Malware-Infektionen führen kann. Durch die Überwachung Ihrer DNS-Einstellungen, die Nutzung sicherer DNS-Dienste und die Umsetzung von Sicherheitsmaßnahmen können Sie das Risiko, Opfer dieser Angriffe zu werden, verringern.

Gewährleisten Sie die Sicherheit Ihrer Domain mit der Echtzeitüberwachung und Durchsetzung von DMARC, SPF und DKIM durch PowerDMARC, um DNS-Anomalien zu erkennen und zu verhindern. Prüfen Sie Ihre DNS-Sicherheit noch heute!

- Was ist QR-Phishing? Wie man QR-Code-Betrug erkennt und vermeidet - 15. April 2025

- Wie prüft man SPF-Einträge mit nslookup, dig oder PowerShell? - 3. April 2025

- Outlook erzwingt DMARC: Microsofts neue Absenderanforderungen werden erklärt! - 3. April 2025