Sie glauben, Sie können einen Betrug erkennen? Phishing-Nachrichten werden von Tag zu Tag raffinierter.

Beim Phishing versenden die Angreifer betrügerische E-Mails mit Links zu bösartigen Websites. Die Websites können Malware (z. B. Ransomware) enthalten, um Systeme und Organisationen zu sabotieren. Oder sie zielen darauf ab, Benutzer zur Preisgabe vertraulicher Informationen (z. B. Kreditkartennummern) zu verleiten. Betrüger geben sich oft als Marken und Unternehmen aus, denen Sie bereits vertrauen, wie Amazon, Netflix oder Banken. Solche Angriffe können zu großen finanziellen Verlusten und Identitätsdiebstahl führen.

Bevor Sie auf einen Link klicken, sollten Sie diese 10 Warnsignale beachten, die Sie davor bewahren können, ein Opfer zu werden.

Wichtigste Erkenntnisse

- Zu den gängigen Arten von Phishing-Nachrichten gehören E-Mail-Phishing, Smishing (SMS), Social Phishing und Vishing.

- Einige Warnzeichen können auf einen Phishing-Betrug hindeuten. Dazu gehören allgemeine Begrüßungen, Aufforderungen zur Eingabe sensibler Daten, übermäßig großzügige, verlockende Angebote, verdächtige Abmeldelinks usw.

- Die Nachahmung bekannter Marken ist ein weiteres Schlüsselelement von Phishing-Betrug und ein nützliches Warnsignal.

- Einige reale Beispiele für Phishing-Betrügereien sind gefälschte DocuSign-Anfragen, Amazon-Bestellbestätigungsbetrug und Steuerrückerstattungsbetrug durch das Finanzamt.

- Erweiterte Tools zum Schutz vor Bedrohungen, E-Mail-Authentifizierung und MFA können Unternehmen dabei helfen, geschützt zu bleiben.

Gängige Arten von Phishing-Nachrichten

Es gibt verschiedene Arten von Phishing-Nachrichten, von denen einige häufiger vorkommen als andere.

E-Mail-Phishing

Dies ist die am weitesten verbreitete Form des Phishings. Beim E-Mail-Phishing versenden Cyberkriminelle E-Mails von scheinbar seriösen Unternehmen, wie Online-Diensten, Banken, bekannten Marken usw. Diese E-Mails können gefälschte Rechnungen und Aufforderungen zum Zurücksetzen von Passwörtern enthalten, die oft mit einem Gefühl der Dringlichkeit verbunden sind. Sie fordern das Opfer auf, auf einen bösartigen Link zu klicken oder einen Anhang herunterzuladen, was wiederum zu verheerenden Folgen führen kann.

Smishing (SMS)

Der Name verrät die Bedeutung: eine Mischung aus "SMS" und "Phishing". Bei solchen Angriffen versenden die Bedrohungsakteure trügerische Textnachrichten, die den Empfänger zu einer selbstschädigenden Handlung verleiten. Dazu kann die Eingabe sensibler Daten, das Anklicken schädlicher Links oder die Installation von Schadsoftware gehören. Ein Beispiel könnte eine "Ihr Paket ist verspätet - klicken Sie hier!" SMS, in der der Empfänger aufgefordert wird, auf einen potenziell schädlichen Link zu klicken.

Social Phishing

Social Media Phishing ist ein Angriff, der über Social Media-Plattformen wie Facebook, Instagram, LinkedIn, X oder andere durchgeführt wird. Die Nachricht kann sehr freundlich daherkommen und die Form von kostenlosen Werbegeschenken annehmen. Sie kann aber auch Angst einflößen, wie z. B. "Ihr Konto wurde gesperrt". In allen Fällen ist es oft schwer, zwischen solchen gefälschten Nachrichten und echten zu unterscheiden.

Vishing (Sprachanrufe)

Vishing (d. h. Voice-Phishing) bezeichnet einen Phishing-Angriff, bei dem Cyberkriminelle das Opfer mit Hilfe von Anrufen dazu bringen, wichtige persönliche oder geschäftliche Informationen preiszugeben. Ein gängiges Vishing-Beispiel ist die Aufforderung "Ihre SSN ist gesperrt", die sofort Angst auslöst und das Opfer dazu drängt, so schnell wie möglich zu handeln.

10 Rote Flaggen: Was könnte eine Phishing-Nachricht sein?

Es gibt rote Flaggen, auf die Sie immer achten sollten, wenn Sie sich vor Phishing-Angriffen schützen wollen.

1. Dringende Bedrohungen

Beispiele für dringende Drohungen sind: "Ihr Konto wird in 24 Stunden geschlossen!" "Ihr Konto wurde geknackt." "Zahlen Sie jetzt, um Ihr Geschäftskonto zu behalten." Ein Gefühl der Dringlichkeit ist eines der häufigsten Elemente bei Phishing-Versuchen. Aber egal, wie dringend die Situation zu sein scheint, treten Sie immer einen Schritt zurück, denken Sie nach und prüfen Sie, ob die Situation wirklich so dringend ist, wie sie auf den ersten Blick erscheint.

2. Allgemeine Begrüßungen ("Sehr geehrter Kunde" anstelle Ihres Namens)

Hacker haben es oft auf mehrere Empfänger gleichzeitig abgesehen. Infolgedessen wirkt die Nachricht oft sehr allgemein und enthält keine persönlichen Elemente. Anstelle Ihres Namens könnte zum Beispiel ein "Sehr geehrter Kunde" oder ein "Herr" stehen, ohne dass eine Kennung beigefügt ist. Seien Sie bei solchen generischen Nachrichten immer vorsichtig.

3. Nicht übereinstimmende Absenderadressen

Achten Sie auf die Adresse des Absenders und prüfen Sie, ob sie mit der legitimen Adresse übereinstimmt. Sehen Sie sich zum Beispiel diese an: "[email protected]." Wenn Sie nicht aufmerksam genug sind, könnten Sie übersehen, dass der Buchstabe "o" durch die Zahl "0" ersetzt wurde. Solche Tricks sind unter Hackern durchaus üblich. Um sie zu erkennen, müssen Sie einfach vorsichtiger und aufmerksamer sein und alles doppelt überprüfen, bevor Sie etwas unternehmen.

4. Verdächtige Links (Hover zur Überprüfung der URLs)

Sie können prüfen, ob ein Link rechtmäßig ist, indem Sie mit dem Mauszeiger über die URL fahren. Auch wenn Sie auf diese Weise kein vollständiges Bild erhalten, bekommen Sie zumindest einen Eindruck von dem Muster. Sie können auch einen Online-URL-Checker verwenden, um genauere Ergebnisse zu erhalten.

5. Ersuchen um sensible Daten (Passwörter, SSN, Kreditkarten)

Würden Sie Ihr Kind einem Fremden geben, nur weil er Sie darum bittet? Höchstwahrscheinlich würden Sie das nicht tun. Warum vertrauen wir dann Fremden so leicht unsere Passwörter, SSN, Kreditkarten und andere sensible Informationen an? Wann immer Sie nach sensiblen Informationen gefragt werden, sollten Sie besonders vorsichtig sein, da die Folgen sonst Ihrem Unternehmen schaden könnten.

6. Schlechte Grammatik/Rechtschreibung

Sie haben mehrere stilistische, grammatikalische oder orthografische Fehler in einem einzigen Absatz entdeckt? Oder klingt die Nachricht einfach nicht richtig in Ihrer Muttersprache? Dies ist ein gutes Zeichen, um die Quelle zu überprüfen, bevor Sie auf einen Link klicken.

7. Ungewöhnliche Anhänge

Achten Sie immer auf ungewöhnliche Anhänge, wie .exe- oder . zip-Dateien. Wenn Sie diese entdecken, können Sie davon ausgehen, dass es sich bei der Nachricht auch um einen Phishing-Betrug handelt.

8. Zu-gut-um-wahr-zu-sein Angebote

Viele von uns haben die Nachricht "Sie haben ein kostenloses iPhone gewonnen" gesehen. Eine solche Nachricht ist sehr verlockend, darauf zu klicken. Das war bei meiner jüngeren Schwester der Fall, die so überzeugt war, dass sie ein iPhone gewonnen hatte, dass meine Mutter und ich mehrere Stunden brauchten, um sie vom Gegenteil zu überzeugen. Aber warum sollte dir jemand ohne Grund ein teures Geschenk wie ein iPhone machen? Wenn Sie nicht an die Geschichte "Der Weihnachtsmann belohnt dich, wenn du dich das ganze Jahr über gut benimmst" glauben, sollten Sie verstehen, dass Angebote, die zu schön sind, um wahr zu sein, oft nicht wahr sind.

9. Nachahmung von vertrauenswürdigen Marken

Haben Sie eine Nachricht von Microsoft, PayPal, Amazon oder der Bank Ihres Vertrauens erhalten? Werden Sie aufgefordert, sensible Daten einzugeben oder auf einen Link zu klicken? Überprüfen Sie zweimal, ob es sich tatsächlich um Ihre vertrauenswürdige Einrichtung oder nur um einen Bedrohungsdarsteller handelt, der sich für Sie ausgibt.

10. Drohungen abbestellen

Abmelde-Links sind ein fruchtbarer, leicht zu nutzender Boden für Hacker. Menschen vertrauen in der Regel auf Abmelde-Links, und Bedrohungsakteure wissen das sehr gut. Sie können bösartige Links und Dateien in dieses Feld einfügen. Ein weiteres Beispiel ist eine Nachricht vom Typ "Klicken Sie hier oder Sie zahlen 50 Dollar pro Monat", in der Sie aufgefordert werden, etwas zu unternehmen, um die Zahlung zu vermeiden. In Wirklichkeit zahlen Sie mehr, wenn Sie auf den Link klicken.

Beispiele für echte Phishing-Nachrichten

Hier sind einige Beispiele von Phishing-E-Mails aus der Praxis.

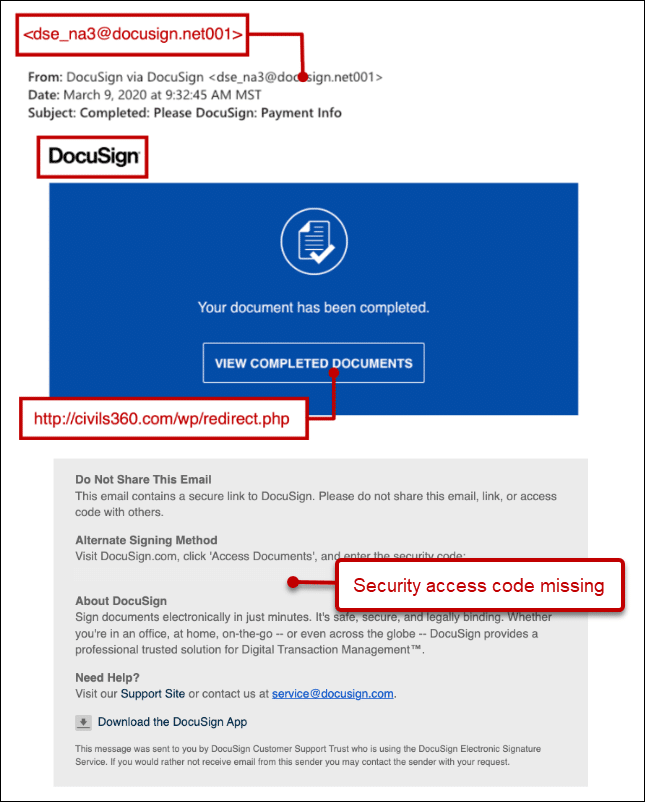

Gefälschte DocuSign-Anfrage

DocuSign ist sich der weit verbreiteten Sicherheitsbedenken bewusst und hat einen Artikel mit nützlichen Informationen darüber veröffentlicht, wie man gefälschte, in ihrem Namen gesendete Anfragen erkennen kann. Sie empfehlen dass Sie immer nach dem einzigartigen Sicherheitscode am Ende der DocuSign-Umschlagbenachrichtigungs-E-Mail suchen.

Beispiel einer gefälschten DocuSign-Anfrage

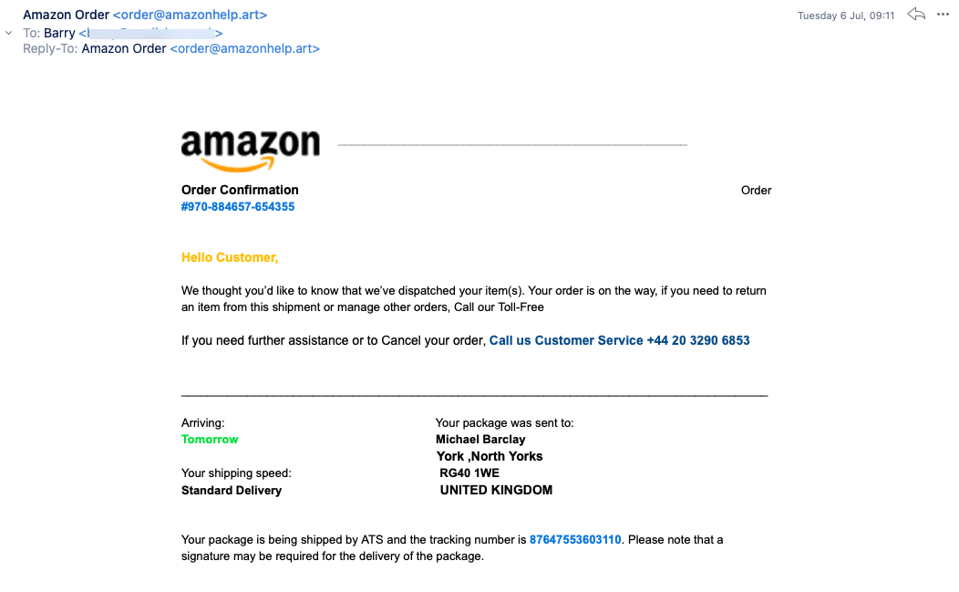

Amazon "Bestellbestätigungs"-Betrug

In der untenstehenden Beispiel-E-Mail sind viele Fehler zu erkennen, wenn Sie die E-Mail sorgfältig durchlesen. Zum Beispiel wird die Zeile "Rufen Sie unsere gebührenfreie Hotline an" abrupt abgebrochensowohl in Bezug auf die Logik als auch auf die Zeichensetzung. In der nächsten Zeile werden Sie dann aufgefordert, eine Nummer anzurufen. Außerdem fehlt bei der Adresse des Pakets der Straßenname und sie ist seltsam formatiert. Die E-Mail enthält auch Tippfehler, die das eigentliche Amazon-Unternehmen nicht zulassen würde. Kurz gesagt, es gibt zu viele Warnhinweise in dieser einzigen E-Mail.

Beispiel einer Amazon-Bestellbestätigung

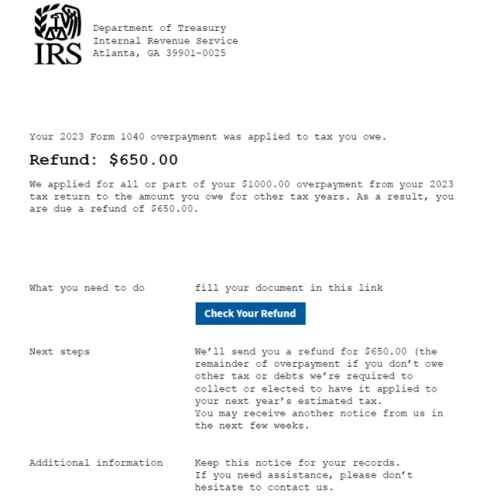

IRS Steuererstattungsbetrug

Die unten stehende E-Mail soll Sie davon überzeugen, auf den Link "Check Your Refund" zu klicken, um Ihre elektronische Steuererklärung zu überprüfen. Auch wenn die E-Mail auf den ersten Blick legitim erscheint, würde die echte IRS würde sich niemals per E-Mail, Textnachricht oder über soziale Medien kontaktieren, um nach sensiblen Daten zu fragen. So etwas würden nur Hacker im Namen der IRS tun.

Beispiel für IRS-Steuererstattungsbetrug

Wie Sie sich schützen können

Es gibt viele Maßnahmen, die Sie ergreifen können, um sich vor Phishing-Angriffen zu schützen.

Allgemeine Tipps

Hier sind einige allgemeine Tipps, die jeder befolgen kann:

Klicken Sie nicht auf unbekannte Links

Anstatt auf einen Link zu klicken, sollten Sie direkt die entsprechende Website besuchen. So stellen Sie sicher, dass Sie auf die legitime Informationsquelle zugreifen und nicht auf eine gefälschte, bösartige.

Verwenden Sie die Mehr-Faktor-Authentifizierung

Die Multi-Faktor-Authentifizierung und 2FA umfassen einen mehrstufigen Anmeldeprozess. Bei der MFA müssen Sie zusätzlich zum Passwort weitere Informationen (z. B. einen Passcode) eingeben, um auf Ihr Konto zuzugreifen. Dadurch wird eine zusätzliche Sicherheitsebene geschaffen, die es Hackern erschwert, auf Ihr Konto zuzugreifen.

Halten Sie Software und Browser auf dem neuesten Stand.

Veraltete Software und Browser öffnen Hackern Tür und Tor, um sensible Daten auszunutzen und abzugreifen. Wenn Sie Ihre Systeme auf dem neuesten Stand halten, können Sie maximale Sicherheit gewährleisten und Hacker abwehren.

Tipps für Unternehmen

Hier finden Sie nützliche Tipps speziell für Unternehmen:

Regelmäßige Phishing-Simulationen und Sensibilisierungsschulungen

Vorbeugen ist besser als heilen. Vorbereitung ist eine Form der Prävention. Bereiten Sie sich und Ihre Mitarbeiter auf solche Situationen vor. Ob durch Schulungen oder regelmäßige Phishing-Simulationen - die Vorbereitung Ihres Teams kann Ihnen helfen, erfolgreiche Phishing-Angriffe wirksam zu verhindern.

Erweiterte Tools zum Schutz vor Bedrohungen

Online-Plattformen wie PowerDMARC bieten eine Reihe von fortschrittlichen Tools zum Schutz vor Bedrohungen, die Ihnen helfen, online geschützt zu bleiben. Angesichts PowerDMARCs Integration mit SecLyticskönnen Sie davon profitieren:

- Umfassende prädiktive Bedrohungsdaten

- Messen Sie den Risikosicherheitswert Ihrer IP-Adressen

- Erhalten Sie Einblicke in Ihre aktuellen und potenziellen Cyber-Bedrohungen

- Angriffsmuster verfolgen

E-Mail-Authentifizierung (SPF, DKIM, DMARC)

SPF, DKIM, DMARC und andere E-Mail-Authentifizierungsprotokolle liefern überprüfbare Informationen über die Herkunft einer E-Mail-Nachricht. Sie helfen Anbietern zu überprüfen, ob eine bestimmte Quelle legitim und zuverlässig ist. Daher sind sie ein unverzichtbarer Bestandteil der E-Mail-Sicherheit und sollten optimal genutzt werden. Wenn Sie noch keine E-Mail-Authentifizierung eingerichtet haben, können Sie die folgenden Tools verwenden:

Wenn Sie diese bereits installiert haben, aber überprüfen möchten, ob sie korrekt eingerichtet sind, PowerDMARC auch entsprechende Prüfprogramme zur Verfügung. Sie finden diese in unserem Werkzeuge Abschnitt.

Was ist zu tun, wenn Sie auf eine Phishing-Nachricht geklickt haben?

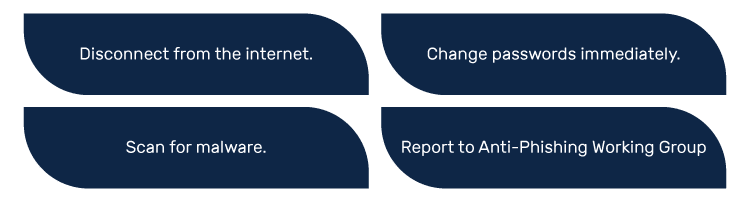

Hier sind einige Maßnahmen, die Sie ergreifen können, wenn Sie bereits auf eine Phishing-Nachricht geklickt haben:

- Trennen Sie die Verbindung zum Internet.

- Ändern Sie Passwörter sofort.

- Scannen Sie nach Malware.

- Bericht an die Arbeitsgruppe Anti-Phishing.

Schlussfolgerung

Phishing-Nachrichten beruhen auf Vertrauen und Dringlichkeit. Anhand vieler roter Flaggen können Sie erkennen, ob eine E-Mail legitim ist oder nur ein Phishing-Betrug. Dazu können dringende Drohungen, nicht übereinstimmende Absenderadressen, verdächtige Links, ungewöhnliche Anhänge usw. gehören. Wann immer Sie Zweifel haben, klicken Sie nicht.

Schützen Sie Ihre Domain noch heute mit PowerDMARC vor Phishing. Beginnen Sie mit einer kostenlosen DMARC-Analyse und sehen Sie, wie einfach es ist, Ihre E-Mails zu schützen - keine technischen Kenntnisse erforderlich!