In den letzten Jahren gab es vermehrt Ransomware-Angriffe, die Computer infizieren und die Nutzer zwingen, Geld zu zahlen, um ihre Daten wiederzubekommen. Da sich neue Ransomware-Taktiken wie die doppelte Erpressung als erfolgreich erweisen, verlangen die Kriminellen höhere Lösegeldzahlungen. Die Lösegeldforderungen betrugen im Durchschnitt 5,3 Millionen Dollar in der ersten Hälfte des Jahres 2021, ein Anstieg um 518 % gegenüber dem gleichen Zeitraum im Jahr 2020. Seit 2020 ist der durchschnittliche Lösegeldpreis um 82 Prozent gestiegen, und erreichte 570.000 Dollar in der ersten Hälfte des Jahres 2021 allein.

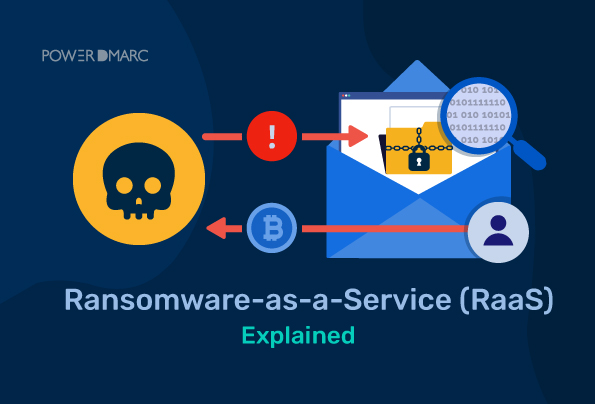

RaaS, oder Ransomware-as-a-Service, macht diesen Angriff noch gefährlicher, da jeder mit ein paar Klicks Ransomware-Angriffe auf jeden Computer oder jedes Mobilgerät starten kann. Solange sie eine Internetverbindung haben, können sie die Kontrolle über einen anderen Computer übernehmen, sogar über einen, der von Ihrem Chef oder Arbeitgeber genutzt wird! Aber was genau bedeutet RaaS?

Was ist Ransomware-as-a-Service (RaaS)?

Ransomware-as-a-Service (RaaS) hat sich zu einem beliebten Geschäftsmodell im Ökosystem der Cyberkriminalität entwickelt. Ransomware-as-a-Service ermöglicht es Cyberkriminellen, Ransomware-Angriffe ohne Programmier- oder Hacking-Kenntnisse zu starten.

Eine RaaS-Plattform bietet eine Reihe von Funktionen, die es Kriminellen leicht machen, mit wenig oder gar keinem Fachwissen einen Angriff zu starten. Der RaaS-Anbieter stellt den Malware-Code zur Verfügung, den der Kunde (Angreifer) an seine Bedürfnisse anpassen kann. Nach der Anpassung kann der Angreifer den Code sofort über den Command-and-Control-Server (C&C) der Plattform bereitstellen. Oft ist kein C&C-Server erforderlich; ein Krimineller kann die Angriffsdateien in einem Cloud-Dienst wie Dropbox oder Google Drive speichern.

Der RaaS-Anbieter bietet auch Supportdienste an, die technische Unterstützung bei der Zahlungsabwicklung und Entschlüsselungshilfe nach einem Angriff umfassen.

Ransomware-as-a-Service in einfachem Englisch erklärt

Wenn Sie schon einmal von Sofware-as-a-Service gehört haben und wissen, wie es funktioniert, sollte es ein Leichtes sein, RaaS zu verstehen, da es auf einer ähnlichen Ebene funktioniert. PowerDMARC ist ebenfalls eine SaaS-Plattform, da wir die Rolle des Problemlösers für globale Unternehmen übernehmen, indem wir ihnen helfen, ihre Domains zu authentifizieren, ohne manuellen Aufwand oder menschliche Arbeit zu investieren.

Das ist genau das, was RaaS ist. Technisch begabte, bösartige Bedrohungsakteure bilden über das Internet ein Konglomerat, das in Form eines illegalen Unternehmens tätig ist (das seine Dienste in der Regel über das Dark Web anbietet) und bösartige Codes und Anhänge verkauft, mit denen jeder über das Internet ein beliebiges System mit Ransomware infizieren kann. Sie verkaufen diese Codes an Angreifer, die den schwierigeren und technischen Teil der Arbeit nicht selbst erledigen wollen und stattdessen nach Dritten suchen, die ihnen helfen können. Sobald der Angreifer den Kauf getätigt hat, kann er jedes beliebige System infizieren.

Wie funktioniert Ransomware-as-a-Service?

Diese Form des Einkommensmodells hat in letzter Zeit unter Cyberkriminellen stark an Beliebtheit gewonnen. Hacker setzen Ransomware in einem Netzwerk oder System ein, verschlüsseln Daten, sperren den Zugriff auf Dateien und verlangen eine Lösegeldzahlung für Entschlüsselungsschlüssel. Die Zahlung erfolgt in der Regel in Bitcoin oder anderen Formen von Kryptowährungen. Viele Ransomware-Familien können Daten kostenlos verschlüsseln, was ihre Entwicklung und Verbreitung kostengünstig macht. Der Angreifer erhebt nur dann Gebühren, wenn die Opfer zahlen; andernfalls verdient er kein Geld damit.

Die vier RaaS-Umsatzmodelle:

Zwar ist es möglich, Ransomware mithilfe eines Botnets und anderer frei verfügbarer Tools von Grund auf neu zu entwickeln, doch haben Cyberkriminelle eine einfachere Möglichkeit. Anstatt zu riskieren, erwischt zu werden, wenn sie ihr Tool von Grund auf neu entwickeln, können Kriminelle eines von vier grundlegenden RaaS-Einkommensmodellen abonnieren:

- Partnerprogramme

- Monatliche Abonnements

- Verkäufe in großen Mengen

- Hybride Abonnement-Massenverkäufe

Das häufigste ist ein modifiziertes Partnerprogramm, da Partner weniger Aufwand haben als professionelle Cyberkriminelle, die oft Malware-Dienste in Untergrundforen verkaufen. Affiliates können sich anmelden, um Geld zu verdienen, indem sie für kompromittierte Websites mit Links in Spam-E-Mails werben, die im Laufe der Zeit an Millionen von Opfern verschickt werden. Danach müssen sie nur noch auszahlen, wenn sie von ihren Opfern Lösegeld erhalten.

Warum ist RaaS gefährlich?

RaaS ermöglicht es Cyberkriminellen, ihre begrenzten technischen Möglichkeiten zu nutzen, um von Angriffen zu profitieren. Wenn ein Cyberkrimineller Schwierigkeiten hat, ein Opfer zu finden, kann er das Opfer an ein Unternehmen (oder mehrere Unternehmen) verkaufen.

Wenn es für einen Cyberkriminellen schwierig ist, Online-Ziele anzugreifen, gibt es jetzt Organisationen, die ihm anfällige Ziele verkaufen, die er ausbeuten kann. Im Grunde kann jeder einen Ransomware-Angriff von jedem Gerät aus starten, ohne ausgefeilte Methoden zu verwenden, indem er seine Bemühungen über einen Drittanbieter auslagert, was den gesamten Prozess mühelos und zugänglich macht.

Wie lassen sich Angriffe durch Ransomware-as-a-Service verhindern?

Bei einem Ransomware-as-a-Service-Angriff vermieten Hacker ihre Tools an andere Kriminelle, die für den Zugriff auf den Code bezahlen, mit dem sie die Computer der Opfer mit Ransomware infizieren. Die Verkäufer dieser Tools werden bezahlt, wenn ihre Kunden Einnahmen aus den infizierten Opfern erzielen.

Die Befolgung dieser Schritte kann Ihnen helfen, Ransomware-as-a-Service-Angriffe zu verhindern:

1. Kennen Sie die Angriffsmethoden

Es gibt verschiedene Möglichkeiten, wie Ransomware Ihr Unternehmen infizieren kann. Wenn Sie wissen, wie die Angriffe ablaufen, können Sie sich am besten vor ihnen schützen. Wenn Sie wissen, wie Sie angegriffen werden, können Sie sich darauf konzentrieren, welche Sicherheitssysteme und Schutzmaßnahmen Sie benötigen, anstatt einfach nur Antivirensoftware zu installieren und die Daumen zu drücken.

Phishing-E-Mails sind ein gängiger Weg für viele Cyberangriffe. Daher müssen die Mitarbeiter darauf achten, nicht auf eingebettete Links zu klicken oder Anhänge von unbekannten Absendern zu öffnen. Eine regelmäßige Überprüfung der Unternehmensrichtlinien in Bezug auf E-Mail-Anhänge kann dazu beitragen, Infektionen durch Phishing-Betrug und andere Malware-Übertragungsmethoden wie Makroviren und Trojaner zu verhindern.

2. Verwenden Sie eine zuverlässige System Security Suite

Stellen Sie sicher, dass auf Ihrem Computer stets eine aktuelle Sicherheitssoftware installiert ist. Wenn Sie noch keine Antiviren-Software haben, sollten Sie diese sofort installieren. Antiviren-Software kann bösartige Dateien erkennen, bevor sie ihren Zielcomputer erreichen, und so Schaden abwenden.

3. Sichern Sie regelmäßig alles

Wenn Sie alle Ihre Daten sichern, können Sie den Verlust wichtiger Informationen verhindern, wenn Ihr System mit Malware oder Ransomware infiziert wird. Wenn Sie jedoch von Viren- oder Malware-Angriffen betroffen sind, werden wahrscheinlich nicht alle Ihre Dateien regelmäßig gesichert - stellen Sie also sicher, dass Sie mehrere Backups an verschiedenen Orten haben, nur für den Fall, dass eines ausfällt!

4. Entscheiden Sie sich für Phishing-Schutz mit E-Mail-Authentifizierung

Phishing-E-Mails sind extrem häufig anzutreffende und wirksame Angriffsvektoren für Ransomware-Exploits. In den meisten Fällen versuchen Hacker, ihre Opfer per E-Mail dazu zu bringen, auf bösartige Links oder Anhänge zu klicken, die dann ihre Computer mit Ransomware infizieren können.

Idealerweise sollten Sie immer die neuesten Sicherheitspraktiken auf dem Markt anwenden und nur Software aus vertrauenswürdigen Quellen herunterladen, um diese Phishing-Betrügereien zu vermeiden. Aber seien wir ehrlich: Wenn Sie Teil einer Organisation mit mehreren Mitarbeitern sind, ist es töricht, dies von jedem Ihrer Mitarbeiter zu erwarten. Außerdem ist es schwierig und zeitaufwändig, die Aktivitäten der Mitarbeiter ständig im Auge zu behalten. Aus diesem Grund ist die Implementierung einer DMARC-Richtlinie eine gute Möglichkeit, Ihre E-Mails vor Phishing-Angriffen zu schützen.

Schauen wir uns an, wo DMARC im Infektionslebenszyklus von RaaS einzuordnen ist:

- Angreifer erwirbt bösartigen Anhang mit Ransomware von einem RaaS-Betreiber

- Der Angreifer sendet eine Phishing-E-Mail mit dem gekauften Anhang an ein ahnungsloses Opfer, das sich als Unternehmen XYZ ausgibt

- Die verkörperte Domäne (XYZ Inc.) hat DMARC aktiviert, was einen Authentifizierungsprozess einleitet, indem die Identität des Absenders überprüft wird

- Wenn die Überprüfung fehlschlägt, stuft der Server des Opfers die E-Mail als bösartig ein und weist sie gemäß der vom Domänenbesitzer konfigurierten DMARC-Richtlinie zurück.

Lesen Sie mehr über DMARC als erste Verteidigungslinie gegen Ransomware hier.

- DNS-Filterung

Ransomware verwendet Command-and-Control-Server (C2), um mit der Plattform der RaaS-Betreiber zu kommunizieren. Häufig wird eine DNS-Anfrage von einem infizierten System an den C2-Server übermittelt. Unternehmen können eine Sicherheitslösung zur DNS-Filterung einsetzen, um zu erkennen, wenn Ransomware versucht, mit dem RaaS-C2-Server zu kommunizieren, und die Übertragung zu blockieren. Dies kann als Mechanismus zur Verhinderung von Infektionen dienen.

Schlussfolgerung

Ransomware-as-a-Service (RaaS) ist eine der jüngsten Bedrohungen für digitale Nutzer. Um diese Bedrohung zu bekämpfen, ist es wichtig, bestimmte Präventivmaßnahmen zu ergreifen. Um sich vor diesem Angriff zu schützen, können Sie leistungsstarke Antimalware-Tools und E-Mail-Sicherheitsprotokolle wie eine Kombination aus DMARC, SPF und DKIM verwenden, um jeden Ausgang angemessen zu sichern.

- DMARC MSP-Fallstudie: CloudTech24 vereinfacht Domain-Sicherheitsmanagement für Kunden mit PowerDMARC - 24. Oktober 2024

- Die Sicherheitsrisiken beim Versenden sensibler Informationen per E-Mail - 23. Oktober 2024

- 5 Arten von Sozialversicherungs-E-Mail-Betrug und wie man sie verhindern kann - 3. Oktober 2024