Vulnerabilità DNS: Le 5 principali minacce e strategie di mitigazione

di

Le vulnerabilità del DNS sono spesso trascurate nelle strategie di cybersecurity, nonostante il DNS sia l'"elenco telefonico" di Internet. Il DNS consente un'interazione perfetta tra gli utenti e i siti web convertendo i nomi di dominio leggibili dall'uomo in indirizzi IP leggibili dalla macchina. Purtroppo, queste stesse vulnerabilità lo rendono un obiettivo primario per i cyberattacchi, con conseguenti violazioni di dati, interruzioni di servizio e danni significativi alla reputazione.

Il rapporto IDC 2022 sulle minacce DNS globali afferma che più dell' 88% delle organizzazioni di tutto il mondo sono state vittime di attacchi DNS. In media, le aziende devono affrontare sette attacchi di questo tipo all'anno. Ogni incidente costa circa 942.000 dollari7.

I punti chiave da prendere in considerazione

Le vulnerabilità DNS sono punti deboli del Domain Name System che possono essere sfruttati dagli aggressori per compromettere la sicurezza della rete.

Un esempio di attacco DNS è il tunneling DNS. Questa pratica consente agli aggressori di compromettere e mettere in pericolo la connettività di rete. Di conseguenza, possono ottenere l'accesso remoto a un server mirato e vulnerabile e sfruttarlo.

Le vulnerabilità del DNS possono anche consentire ai criminali informatici di colpire e distruggere server cruciali, rubare dati sensibili e indirizzare gli utenti verso siti fraudolenti e pericolosi.

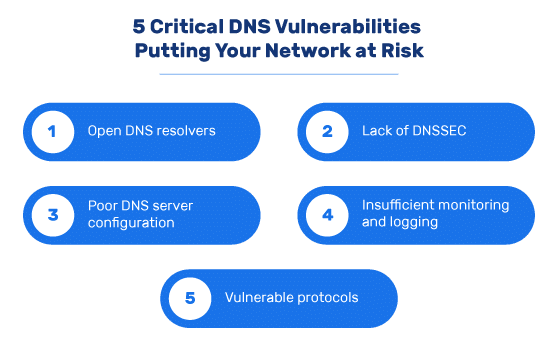

Alcune vulnerabilità possono essere così gravi da mettere a rischio la vostra rete. Ecco un elenco di vulnerabilità DNS che mette in evidenza alcuni dei tipi di attacchi DNS più pervasivi.

L'esecuzione di un browser aperto comporta seri rischi per la sicurezza. Un resolver DNS aperto è un resolver esposto a Internet che consente di effettuare interrogazioni da tutti gli indirizzi IP. In altre parole, accetta e risponde a query provenienti da qualsiasi fonte.

Gli aggressori possono abusare di un resolver aperto per avviare un attacco Denial of Service (DoS), mettendo a rischio l'intera infrastruttura. Il resolver DNS diventa inavvertitamente un attore dell'amplificazione DNS, un attacco denial-of-service distribuito (DDoS) in cui gli aggressori utilizzano i resolver DNS per sovraccaricare di traffico la vittima.

Alcune misure di mitigazione includono la restrizione dell'accesso ai resolver DNS, l'implementazione del rate-limiting (RRL) e la possibilità di eseguire query solo da fonti affidabili.

Uno strumento utile per proteggere i risolutori DNS e prevenire gli abusi è Cisco Umbrella. Si tratta di una piattaforma di sicurezza di rete basata sul cloud che offre agli utenti un primo livello di difesa contro le minacce informatiche digitali.

DNSSEC fornisce un sistema di nomi di dominio sicuro attraverso l'aggiunta di firme crittografiche ai record DNS esistenti. La mancanza del protocollo DNSSEC implica che i criminali informatici possono manipolare i record DNS e quindi riuscire a reindirizzare il traffico Internet verso siti web non autorizzati e dannosi. Questo può portare a furti di identità, perdite finanziarie significative o altre forme di perdita di privacy e sicurezza.

Per evitare quanto sopra, è possibile abilitare il protocollo DNSSEC sui server DNS, eseguire regolarmente la convalida del protocollo DNSSEC e condurre verifiche periodiche dell'implementazione del protocollo DNSSEC.

Inoltre, provare a utilizzare un controllore DNSSEC per la convalida, al fine di garantire una corretta implementazione.

Le configurazioni errate dei server DNS possono includere trasferimenti di zone aperti e controlli di accesso deboli. Indipendentemente dal tipo di configurazione errata, si può incorrere in attacchi gravi, come gli attacchi flood e l'esecuzione di codice remoto. Gli attacchi flood (alias attacchi Denial of Service (DoS)) si riferiscono al tipo di minacce in cui gli aggressori inviano un volume di traffico eccessivamente elevato a un sistema, interrompendone l'esame del traffico di rete consentito. In un'esecuzione di codice da remoto, un aggressore riesce ad accedere e ad apportare modifiche al dispositivo della vittima da remoto. Entrambe le tipologie possono portare a fughe di informazioni e violazioni di dati.

Le misure di mitigazione per la configurazione errata dei server DNS includono la disabilitazione dei trasferimenti di zona non autorizzati, l'applicazione di autorizzazioni rigorose sui server DNS e la revisione e l'aggiornamento regolari delle configurazioni dei server DNS. È possibile utilizzare strumenti come Qualys, uno scanner di vulnerabilità DNS per identificare le configurazioni errate.

Il mancato monitoraggio costante del traffico DNS può rendere la rete vulnerabile agli attacchi di DNS hijacking e DNS tunneling. Pertanto, è importante implementare il monitoraggio del traffico DNS in tempo reale, abilitare la registrazione dettagliata delle query e delle risposte DNS e analizzare regolarmente i log per individuare eventuali schemi sospetti.

Per aiutarvi in questo processo, potete utilizzare sistemi di rilevamento delle intrusioni che possono aiutarvi a monitorare il traffico DNS alla ricerca di anomalie.

L'uso di UDP non criptato per le query DNS le lascia aperte ad attacchi di spoofing e di intercettazione. Pertanto, è necessario implementare il DNS su HTTPS (DoH) o il DNS su TLS (DoT).

Altri passi utili sono l'utilizzo del protocollo DNSSEC insieme a protocolli DNS crittografati e l'applicazione di TLS/HTTPS per tutte le comunicazioni DNS. Potete provare a utilizzare Cloudflare DNS, che offre un modo veloce e privato di navigare in Internet.

Oltre agli attacchi esistenti, emergono nuove forme di attacchi DNS. Ad esempio, gli attacchi DNS guidati dall'intelligenza artificiale e gli exploit DNS Zero-day rischiano di mettere ulteriormente in pericolo gli utenti di tutto il mondo.

Sebbene siano già state elaborate strategie efficaci per combattere e mitigare gli attacchi DNS esistenti, dobbiamo impegnarci a fondo per elaborare strategie che ci permettano di combattere gli attacchi DNS emergenti. Per questo è necessario essere costantemente informati sugli ultimi sviluppi ed essere abbastanza agili da proporre risposte rapide ed efficaci alle minacce emergenti.

L'intelligenza artificiale viene utilizzata per automatizzare e scalare gli attacchi DNS, rendendoli più sofisticati e difficili da rilevare. Potete scegliere di rispondere agli attacchi guidati dall'intelligenza artificiale nel "linguaggio" dell'intelligenza artificiale, utilizzando voi stessi strumenti di rilevamento delle minacce basati sull'intelligenza artificiale. Dovreste inoltre aggiornare regolarmente le vostre misure di sicurezza per contrastare l'evoluzione degli attacchi guidati dall'intelligenza artificiale.

Le vulnerabilità non patchate del software DNS possono essere sfruttate prima che siano disponibili le correzioni. Questo può rappresentare un rischio significativo per la sicurezza della rete. Assicuratevi di monitorare i database CVE per le nuove vulnerabilità DNS, di condurre regolari scansioni delle vulnerabilità dell'infrastruttura DNS e di implementare patch virtuali quando non è possibile effettuare aggiornamenti immediati.

Il DNS funge da spina dorsale delle comunicazioni Internet. Le vulnerabilità del DNS possono portare a gravi conseguenze, tra cui:

Il tunneling DNS è un tipo di tecnica di attacco DNS che prevede l'incorporazione di dettagli di altri protocolli nelle query e nelle risposte DNS. I payload di dati associati al tunneling DNS possono agganciarsi a un server DNS bersaglio, consentendo così ai criminali informatici di controllare senza soluzione di continuità i server remoti.

Durante il tunneling DNS, gli aggressori utilizzano la connettività di rete esterna del sistema sfruttato. Gli aggressori devono inoltre ottenere il controllo di un server che può funzionare come server autoritario. Questo accesso consentirà loro di effettuare il tunneling lato server e di facilitare il furto di dati.

L'amplificazione DNS è un tipo di attacco DDoS che utilizza i resolver DNS con l'obiettivo di sovraccaricare la vittima con un traffico eccessivo. Il volume eccessivo del traffico non autorizzato può affaticare e sovraccaricare le risorse di rete. Ciò può provocare interruzioni del servizio della durata di minuti, ore o addirittura giorni.

Mentre l'avvelenamento del DNS si riferisce alla corruzione del sistema dei nomi di dominio che indirizza gli utenti verso siti web pericolosi, il dirottamento del dominio porta al trasferimento non autorizzato della proprietà del dominio, con gravi danni finanziari e di reputazione.

L'avvelenamento della cache può anche portare a danni alla reputazione, poiché può colpire contemporaneamente più utenti e mettere a rischio le loro informazioni sensibili.

Per proteggere la rete da attacchi basati sul DNS, è importante riconoscere il ruolo critico dell'infrastruttura DNS nel mantenere la funzionalità e la sicurezza di Internet.

Le vulnerabilità DNS sfruttate possono provocare gravi conseguenze, come violazioni di dati, infezioni da malware, interruzioni di servizio e perdite finanziarie. Gli aggressori informatici spesso prendono di mira i server DNS per reindirizzare gli utenti verso siti web dannosi, intercettare dati sensibili o rendere i servizi non disponibili.

Considerate l'utilizzo di PowerDMARC Cronologia DNS e punteggio di sicurezza per migliorare la sicurezza del vostro dominio nel tempo. La nostra funzione DNS Timeline è sfaccettata e offre vantaggi a tutto tondo per un monitoraggio completo dei record DNS. Ecco alcune delle numerose funzioni offerte dal nostro strumento:

La funzione DNS Timeline di PowerDMARC offre una panoramica dettagliata dei vostri record DNS, tenendo conto anche di eventuali aggiornamenti e modifiche. Monitora i cambiamenti in:

Inoltre, lo strumento cattura ogni modifica in un formato visivamente accattivante e di facile comprensione. Offre:

Lo strumento di PowerDMARC descrive le modifiche dei record DNS in modo facile da seguire per gli utenti. La funzione Timeline DNS visualizza i record vecchi e nuovi uno accanto all'altro.

Inoltre, include una colonna dedicata in cui vengono elencate le differenze nel nuovo record. Questo aiuta anche chi è completamente nuovo nel campo e non è tecnicamente attrezzato per leggere, analizzare e confrontare i vecchi e i nuovi record.

È possibile filtrare le modifiche DNS in base a domini o sottodomini, tipi di record (ad esempio DMARC o SPF), intervalli di tempo, ecc.

La scheda Cronologia del punteggio di sicurezza offre una rappresentazione grafica facile da seguire del punteggio di sicurezza del vostro dominio nel tempo.

In questo articolo, abbiamo trattato approfondimenti critici su cosa sono le vulnerabilità DNS, perché la sicurezza DNS è importante e quali azioni intraprendere per prevenire tali vulnerabilità. La corretta implementazione di DNSSEC, DMARC, DKIM e SPF può aiutare la vostra azienda a migliorare la sicurezza dei domini e a prevenire una serie di vulnerabilità della sicurezza delle e-mail.

PowerDMARC può aiutarvi a implementare correttamente i record DNS per configurare i protocolli di autenticazione delle e-mail. Con strumenti automatizzati, approfondimenti basati sull'intelligenza artificiale e report semplificati, è una soluzione unica per le vostre esigenze di sicurezza del dominio!

Non aspettare una violazione: proteggi il tuo dominio con PowerDMARC oggi stesso! Registratevi per una prova gratuita e sperimentate voi stessi i nostri strumenti per vedere i potenziali effetti positivi sulla sicurezza generale della vostra organizzazione.

Strumenti

Prodotto

Azienda

Tendenze di cybersicurezza nella protezione delle e-mail: Cosa vedere nel 2025

Tendenze di cybersicurezza nella protezione delle e-mail: Cosa vedere nel 2025