DNS-Schwachstellen: Die 5 größten Bedrohungen und Abhilfestrategien

von

DNS-Schwachstellen werden bei Cybersicherheitsstrategien oft übersehen, obwohl DNS das "Telefonbuch" des Internets ist. DNS ermöglicht eine nahtlose Interaktion zwischen Benutzern und Websites, indem es von Menschen lesbare Domänennamen in maschinenlesbare IP-Adressen umwandelt. Leider machen genau diese Schwachstellen das DNS zu einem bevorzugten Ziel von Cyberangriffen, die zu Datenschutzverletzungen, Serviceausfällen und erheblichen Rufschädigungen führen können.

Der IDC 2022 Global DNS Threat Report besagt, dass über 88% der Organisationen aus der ganzen Welt Opfer von DNS-Angriffen geworden sind. Im Durchschnitt sind Unternehmen jährlich sieben solcher Angriffe ausgesetzt. Jeder Vorfall kostet etwa 942.000 $7.

Wichtigste Erkenntnisse

DNS-Schwachstellen sind Schwachstellen im Domain Name System, die von Angreifern ausgenutzt werden können, um die Netzwerksicherheit zu gefährden.

Ein Beispiel für einen DNS-Angriff ist das DNS-Tunneling. Diese Praxis ermöglicht es Angreifern, die Netzwerkkonnektivität zu beeinträchtigen und zu gefährden. Dadurch können sie Fernzugriff auf einen gezielten, anfälligen Server erhalten und ihn ausnutzen.

DNS-Schwachstellen können es Cyberkriminellen auch ermöglichen, wichtige Server anzugreifen und auszuschalten, sensible Daten zu stehlen und Nutzer auf betrügerische, gefährliche Websites zu leiten.

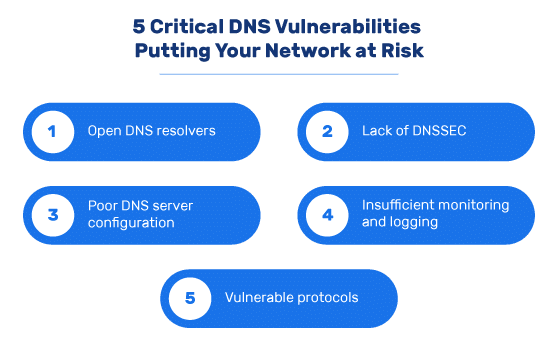

Einige Schwachstellen können so schwerwiegend sein, dass sie Ihr Netzwerk gefährden. Im Folgenden finden Sie eine Liste von DNS-Schwachstellen, in der einige der häufigsten Arten von DNS-Angriffen aufgeführt sind

Der Betrieb eines offenen Browsers birgt ernsthafte Sicherheitsrisiken. Ein offener DNS-Resolver ist ein Resolver, der dem Internet ausgesetzt ist und Abfragen von allen IP-Adressen zulässt. Mit anderen Worten: Er akzeptiert und beantwortet Anfragen aus jeder Quelle.

Angreifer können einen offenen Resolver missbrauchen, um einen Denial-of-Service (DoS)-Angriff zu starten und so die gesamte Infrastruktur zu gefährden. Der DNS-Auflöser wird unbeabsichtigt zu einem Akteur der DNS-Amplifikation, einem verteilten Denial-of-Service-Angriff (DDoS) Angriff, bei dem Angreifer DNS-Resolver verwenden, um ein Opfer mit Datenverkehr zu überfluten.

Zu den Abhilfemaßnahmen gehören die Einschränkung des Zugriffs auf DNS-Resolver, die Implementierung von RRL (Rate Limiting) und die Zulassung von Abfragen nur von vertrauenswürdigen Quellen.

Ein nützliches Tool zur Sicherung von DNS-Auflösern und zur Verhinderung von Missbrauch ist Cisco Umbrella. Dabei handelt es sich um eine Cloud-basierte Netzwerksicherheitsplattform, die Nutzern eine erste Verteidigungsschicht gegen digitale Cyber-Bedrohungen bietet.

DNSSEC bietet ein sicheres Domänennamensystem durch das Hinzufügen von kryptografischen Signaturen zu bestehenden DNS-Einträgen. Ein Fehlen von DNSSEC bedeutet, dass Cyberkriminelle Ihre DNS-Einträge manipulieren und so den Internetverkehr auf nicht autorisierte, bösartige Websites umleiten können. Dies kann zu Identitätsdiebstahl, erheblichen finanziellen Verlusten oder anderen Formen von Datenschutz- und Sicherheitsverlusten führen.

Um dies zu vermeiden, können Sie DNSSEC auf Ihren DNS-Servern aktivieren, eine regelmäßige DNSSEC-Validierung durchführen und regelmäßige Audits der DNSSEC-Implementierung vornehmen.

Versuchen Sie auch die Verwendung eines DNSSEC-Prüfer zur Validierung zu verwenden, um eine ordnungsgemäße Implementierung sicherzustellen.

Zu den Fehlkonfigurationen von DNS-Servern können offene Zonenübertragungen und schwache Zugangskontrollen gehören. Unabhängig von der Art der Fehlkonfiguration kann es zu schwerwiegenden Angriffen kommen, z. B. zu Flood-Attacken und Remote-Code-Ausführung. Flood-Angriffe (auch Denial of Service (DoS)-Angriffe genannt) beziehen sich auf die Art von Bedrohungen, bei denen Angreifer ein übermäßig hohes Volumen an Datenverkehr an ein System senden und es so daran hindern, den zulässigen Netzwerkverkehr zu prüfen. Bei einer Remote-Code-Ausführung gelingt es einem Angreifer, aus der Ferne auf das Gerät des Opfers zuzugreifen und Änderungen daran vorzunehmen. Beide Arten können zu Informationslecks und Datenverletzungen führen.

Zu den Abhilfemaßnahmen für DNS-Server-Fehlkonfigurationen gehören die Deaktivierung nicht autorisierter Zonentransfers, die Durchsetzung strenger Berechtigungen auf DNS-Servern und die regelmäßige Überprüfung und Aktualisierung von DNS-Server-Konfigurationen. Sie können Tools wie Qualys, einen DNS-Schwachstellen-Scanner, verwenden, um Fehlkonfigurationen zu erkennen.

Wenn Sie Ihren DNS-Verkehr nicht konsequent überwachen, kann Ihr Netzwerk anfällig für DNS-Hijacking und DNS-Tunneling-Angriffe sein. Daher ist es wichtig, den DNS-Verkehr in Echtzeit zu überwachen, eine detaillierte Protokollierung von DNS-Anfragen und -Antworten zu ermöglichen und die Protokolle regelmäßig auf verdächtige Muster zu analysieren.

Um sich dabei zu helfen, können Sie Systeme zur Erkennung von Eindringlingen einsetzen, die den DNS-Verkehr auf Anomalien überwachen können.

Die Verwendung von unverschlüsseltem UDP für DNS-Anfragen macht sie anfällig für Spoofing- und Abhörangriffe. Daher sollten Sie DNS über HTTPS (DoH) oder DNS über TLS (DoT) implementieren.

Weitere hilfreiche Schritte sind die Verwendung von DNSSEC in Verbindung mit verschlüsselten DNS-Protokollen und die Durchsetzung von TLS/HTTPS für die gesamte DNS-Kommunikation. Sie können versuchen, Cloudflare DNS zu verwenden, das eine schnelle und private Möglichkeit bietet, im Internet zu surfen.

Zusätzlich zu den bestehenden Angriffen tauchen neue Formen von DNS-Angriffen auf. So dürften beispielsweise KI-gesteuerte DNS-Angriffe und Zero-Day-DNS-Exploits Nutzer auf der ganzen Welt weiter gefährden.

Während die Menschen bereits wirksame Strategien zur Bekämpfung und Entschärfung bestehender DNS-Angriffe entwickelt haben, müssen wir hart daran arbeiten, Strategien zu entwickeln, die uns in die Lage versetzen, neue DNS-Angriffe zu bekämpfen. Dazu müssen wir stets über die neuesten Entwicklungen informiert und flexibel genug sein, um schnell und effektiv auf neue Bedrohungen reagieren zu können.

Künstliche Intelligenz wird eingesetzt, um DNS-Angriffe zu automatisieren und zu skalieren, so dass sie immer raffinierter und schwerer zu erkennen sind. Sie können auf KI-gesteuerte Angriffe in der "Sprache" der KI reagieren, indem Sie selbst KI-basierte Tools zur Erkennung von Bedrohungen einsetzen. Außerdem sollten Sie Ihre Sicherheitsmaßnahmen regelmäßig aktualisieren, um den sich entwickelnden KI-gesteuerten Angriffen zu begegnen.

Ungepatchte Sicherheitslücken in DNS-Software können ausgenutzt werden, bevor Abhilfemaßnahmen verfügbar sind. Dies kann ein erhebliches Risiko für die Netzwerksicherheit darstellen. Überwachen Sie die CVE-Datenbanken auf neue DNS-Schwachstellen, führen Sie regelmäßige Schwachstellen-Scans der DNS-Infrastruktur durch und implementieren Sie virtuelle Patches, wenn eine sofortige Aktualisierung nicht möglich ist.

DNS ist das Rückgrat der Internetkommunikation. Schwachstellen im DNS können schwerwiegende Folgen haben, unter anderem:

DNS-Tunneling ist eine Art von DNS-Angriffstechnik, bei der Details anderer Protokolle in DNS-Anfragen und -Antworten eingebettet werden. Die mit DNS-Tunneling verbundenen Daten-Nutzdaten können sich auf einem DNS-Zielserver einklinken und ermöglichen es Cyberkriminellen so, nahtlos entfernte Server zu kontrollieren.

Beim DNS-Tunneling nutzen die Angreifer die externe Netzwerkkonnektivität des ausgenutzten Systems. Außerdem müssen die Angreifer die Kontrolle über einen Server erlangen, der als autoritativer Server fungieren kann. Dieser Zugang ermöglicht ihnen die Durchführung von serverseitigem Tunneling und erleichtert den Datendiebstahl.

DNS-Amplifikation ist eine Art von DDoS-Angriff, bei dem DNS-Resolver mit dem Ziel eingesetzt werden, das Opfer mit übermäßigem Datenverkehr zu überlasten. Das überwältigende Volumen des nicht autorisierten Datenverkehrs kann die Netzwerkressourcen belasten und überfordern. Dies kann zu minuten-, stunden- oder sogar tagelangen Ausfällen von Diensten führen.

Während sich DNS-Poisoning auf die Beschädigung des Domänennamensystems bezieht, bei der Benutzer auf gefährliche Websites umgeleitet werden, führt Domain-Hijacking zur unbefugten Übertragung des Domäneneigentums, was mit ernsthaften finanziellen und rufschädigenden Folgen verbunden ist.

Cache Poisoning kann auch zu Rufschädigung führen, da es mehrere Benutzer gleichzeitig betreffen kann und deren sensible Informationen gefährdet.

Um Ihr Netzwerk vor DNS-basierten Angriffen zu schützen, ist es wichtig, die kritische Rolle der DNS-Infrastruktur bei der Aufrechterhaltung der Internetfunktionalität und -sicherheit zu erkennen.

Ausgenutzte DNS-Schwachstellen können schwerwiegende Folgen wie Datenschutzverletzungen, Malware-Infektionen, Dienstunterbrechungen und finanzielle Verluste nach sich ziehen. Cyber-Angreifer haben es oft auf DNS-Server abgesehen, um Benutzer auf bösartige Websites umzuleiten, sensible Daten abzufangen oder Dienste nicht mehr verfügbar zu machen.

Erwägen Sie die Verwendung von PowerDMARCs DNS-Zeitleiste und Sicherheitsscore-Historie um die Sicherheit Ihrer Domain im Laufe der Zeit zu verbessern. Unsere DNS Timeline-Funktion ist vielseitig und bietet umfassende Vorteile für eine umfassende Überwachung von DNS-Einträgen. Hier sind einige der vielen Funktionen, die unser Tool bietet:

Die DNS-Timeline-Funktion von PowerDMARC bietet einen detaillierten Überblick über Ihre DNS-Einträge und berücksichtigt dabei auch alle Aktualisierungen und Änderungen. Sie überwacht Änderungen in:

Das Tool erfasst außerdem jede Änderung in einem visuell ansprechenden, leicht verständlichen Format. Es bietet:

Das Tool von PowerDMARC beschreibt DNS-Datensatzänderungen in einer für die Benutzer leicht nachvollziehbaren Weise. Die DNS-Zeitleiste zeigt alte und neue Datensätze nebeneinander an.

Außerdem enthält es eine eigene Spalte, in der die Unterschiede im neuen Datensatz aufgeführt sind. Dies hilft auch denjenigen, die völlig neu auf dem Gebiet sind und technisch nicht in der Lage sind, alte und neue Datensätze zu lesen, zu analysieren und zu vergleichen.

Sie können DNS-Änderungen nach Domänen oder Subdomänen, Eintragstypen (z. B. DMARC oder SPF), Zeitbereichen usw. filtern.

Die Registerkarte Sicherheitsscore-Historie bietet eine übersichtliche, grafische Darstellung der Sicherheitsbewertung Ihrer Domain im Laufe der Zeit.

In diesem Artikel haben wir uns mit der Frage beschäftigt, was DNS-Schwachstellen sind, warum DNS-Sicherheit wichtig ist und welche Maßnahmen Sie ergreifen können, um solche Schwachstellen zu verhindern. Die korrekte Implementierung von DNSSEC, DMARC, DKIM und SPF kann Ihrem Unternehmen helfen, die Domainsicherheit zu verbessern und gleichzeitig eine Reihe von E-Mail-Sicherheitslücken zu verhindern.

PowerDMARC kann Ihnen bei der korrekten Implementierung von DNS-Einträgen zur Konfiguration von E-Mail-Authentifizierungsprotokollen helfen. Mit automatisierten Tools, KI-gesteuerten Einblicken und vereinfachten Berichten ist es eine Lösung aus einer Hand für Ihre Domain-Sicherheitsanforderungen!

Warten Sie nicht auf einen Einbruch - sichern Sie Ihre Domain noch heute mit PowerDMARC! Registrieren Sie sich für eine kostenlose Testversion und experimentieren Sie selbst mit unseren Tools, um die möglichen positiven Auswirkungen auf die Gesamtsicherheit Ihres Unternehmens zu erkennen.

Werkzeuge

Produkt

Unternehmen

Cybersecurity-Trends beim E-Mail-Schutz: Worauf Sie 2025 achten sollten

Cybersecurity-Trends beim E-Mail-Schutz: Worauf Sie 2025 achten sollten