Autor:

Dmytro Kudrenko

Gründer und CEO von Stripo

Dmytro Kudrenko ist ein engagierter E-Mail-Marketing-Enthusiast mit über 15 Jahren Branchenerfahrung und 25 Jahren Erfahrung als Unternehmer. Er hält regelmäßig Workshops und Vorträge über E-Mail-Marketing, E-Mail-Interaktivität und Gamification. Dmytro Kudrenko hat es sich zur Aufgabe gemacht, die Zugänglichkeit und den Nutzen von E-Mail-Marketing für Unternehmen und ihre Abonnenten zu verbessern.

Datensicherheit ist ein wichtiges Thema, mit dem Sie sich befassen müssen, wenn Sie E-Mail-Marketing effektiv zur Kundengewinnung und -bindung einsetzen wollen. Die Bedrohungen der Datensicherheit, denen Sie begegnen können, können Ihrem Unternehmen ernsthafte finanzielle Verluste und Reputationsrisiken bescheren. Die wichtigsten Bereiche, in denen Sie Daten schützen können, sind die Art und Weise, wie Sie E-Mails versenden und wie Sie Daten zur Verwendung in zukünftigen Kampagnen sammeln und speichern.

In diesem Artikel erfahren Sie mehr über die wichtigsten Bedrohungen für die Datensicherheit, mit denen Unternehmen und ihre Kunden konfrontiert sind, sowie über wirksame Strategien zu deren Bewältigung.

Wichtigste Erkenntnisse

- Die Datensicherheit ist von entscheidender Bedeutung, um das Vertrauen der Kunden zu erhalten und die mit Verstößen verbundenen finanziellen Risiken zu minimieren.

- Die Implementierung von E-Mail-Authentifizierungsprotokollen wie DKIM, SPF und DMARC erhöht die Sicherheit der E-Mail-Kommunikation erheblich.

- Starke Passwörter und Verschlüsselung sind unerlässlich, um gespeicherte Daten vor unberechtigtem Zugriff und möglichen Lecks zu schützen.

- Die regelmäßige Überwachung des Benutzerzugriffs und verdächtiger Aktivitäten trägt dazu bei, Datenmissbrauch und Datenlecks zu verhindern.

- Die Beschränkung der Erfassung und Verwendung sensibler Daten in E-Mail-Kampagnen verringert das Risiko der Aufdeckung und des Missbrauchs.

Die Bedeutung der Datensicherheit im E-Mail-Marketing

Immer mehr Unternehmen sind mit einer Vielzahl von Cyber-Bedrohungen konfrontiert, die ihren Ruf und ihre finanzielle Stabilität erheblich beeinträchtigen können. Von Phishing bis hin zu Datenverlusten - E-Mails sind ein Hauptziel für Cyberkriminelle. Deshalb ist es wichtig zu wissen, wie Sie Ihre E-Mails und Daten schützen können.

Laut IBMs Cost of a Data Breach Report 2023betrugen die durchschnittlichen Kosten einer Datenschutzverletzung im Jahr 2023 weltweit 4,45 Millionen US-Dollar, was einem Anstieg von 15 % gegenüber den vorangegangenen drei Jahren entspricht.

Datenschutz ist für Unternehmen, die E-Mail-Marketing betreiben, auch eine Frage des Kundenvertrauens. Personalisierung ist ein wichtiger Trend für effektives E-Mail-Marketing, daher werden Nutzerdaten benötigt.

Wenn Ihre Kunden Daten mit Ihnen teilen wollen, müssen sie darauf vertrauen können, dass Sie diese sicher aufbewahren. Wenn Ihre E-Mails außerdem wie Phishing-E-Mails aussehen, werden sie von betrügerischen E-Mail-Clients einfach in den Spam-Ordner verschoben, und Ihr E-Mail-Marketing wird keine Ergebnisse erzielen.

Für Tools von Drittanbietern besteht die Herausforderung auch darin, die Daten ihrer Kunden und Abonnenten zu schützen.

Aus all diesen Gründen müssen E-Mail-Vermarkter die besten E-Mail-Sicherheit Praktiken anwenden, die wir hier erörtern werden.

Vereinfachen Sie die Datensicherheit für E-Mail-Marketing mit PowerDMARC!

Fälle von Datenverstößen im E-Mail-Marketing

Meiner Erfahrung nach habe ich bei uns und unseren Kunden die vier häufigsten Bedrohungen für die Datensicherheit beobachtet (und beobachte sie auch weiterhin), die per E-Mail auftreten.

Phishing-Angriffe

Der bekannteste Fall, gegen den man sich unbedingt schützen muss, sind Phishing-E-Mails. Bei diesem Angriff versenden Hacker E-Mails, die sich als Ihre ausgeben und Ihre Kunden auffordern, etwas in Ihrem Namen zu tun, z. B. vertrauliche Informationen zu übermitteln, indem sie E-Mails versenden, die legitim aussehen.

Nach Angaben der der Phishing-Bericht 2024 des Zscaler ThreatLabz-Teams haben Phishing-Angriffe um 58.2% im Jahr 2023 im Vergleich zum Vorjahr. Phishing-Bedrohungen erreichten 2023 einen neuen Schwierigkeitsgrad, angetrieben durch das Wachstum von generativen KI-Tools.

Injektionsangriffe

Injektionen sind eine weitere häufige Bedrohung. Angreifer fügen ein bösartiges Skript in Formularfelder für E-Mail-Abonnements ein. In das Feld "Ihr Vorname" schreiben sie zum Beispiel "500 Dollar in 20 Minuten verdienen" und geben einen Link an. Wenn eine Person eine solche E-Mail von einem vertrauenswürdigen Dienst erhält, klickt sie einfach auf einen bösartigen Link und führt ein Skript aus - und schon kann der Angreifer auf die Verwaltungskonsole zugreifen, etwas hacken oder Daten abrufen.

Um Injektionsangriffe zu vermeiden, müssen Sie die Werte der Felder, die Sie haben, sorgfältig überprüfen und validieren. Unabhängig davon, ob Ihr Dienst beliebt ist oder nicht, können Hacker versuchen, ihn zu knacken.

Verwertung von Daten

Ein weiteres Problem besteht darin, dass Angreifer Daten aus E-Mails stehlen und sie zum Hacken von Systemen verwenden. So können beispielsweise die versteckten IDs von Kontakten, Cache-Informationen oder andere personalisierte Daten, die irgendwie in der E-Mail gelandet sind können verwendet werden, um sich Zugang zum System zu verschaffen. Um dies zu vermeiden, ist es wichtig, die Verwendung solcher Daten in E-Mails zu minimieren und ihre zuverlässige Speicherung sicherzustellen.

Datenlecks

Datenlecks entstehen, wenn jemand Ihr Verwaltungskonto mit E-Mail benutzt, um Nachrichten an Ihre Kunden zu senden oder private Daten zu exportieren. Infolgedessen gehen vertrauliche Informationen verloren oder werden missbraucht. Um dies zu vermeiden, müssen Sie für eine angemessene Datenzugriffskontrolle, Datenverschlüsselung und regelmäßige Überwachung sorgen.

Es gibt noch viele weitere Bedrohungen, und Sie sollten sich darüber im Klaren sein, wie leicht Daten gefährdet werden können. Wir können Ihnen einige bewährte Verfahren zum Schutz Ihrer Daten empfehlen.

Wichtige Bereiche für die Datensicherheit im E-Mail-Marketing

Um die E-Mail-Sicherheitzu gewährleisten, sollten Sie die vier Hauptbereiche berücksichtigen, in denen Sie Daten leicht schützen können, und sich darüber im Klaren sein, dass Sie und nicht ein anderes System für diesen Schutz verantwortlich sind.

In all diesen Bereichen ist es von entscheidender Bedeutung zu wissen, was man braucht, um den Prozess zu organisieren, wie man überwacht, um zu verhindern, dass etwas schief geht, und wie man ständig überprüft.

Lassen Sie uns alles der Reihe nach verstehen.

1. Wie versenden Sie E-Mails?

Wenn Sie E-Mails an Ihre Abonnenten senden, müssen Sie die Möglichkeit eines Datenverlusts oder des Missbrauchs Ihrer E-Mails durch Cyberkriminelle minimieren. Hier sind einige Methoden, die Sie anwenden können.

- Implementierung von DKIM, SPF, DMARC und BIMI

Um E-Mails, die von Ihrer Unternehmensdomain gesendet werden, so sicher wie möglich zu machen, können Sie DNS-Einträge zur E-Mail-Authentifizierung für SPF, DKIM und DMARC Protokolle hinzufügen. Diese Protokolle helfen dabei, die Echtheit von E-Mails und die Legitimität der Absender zu überprüfen.

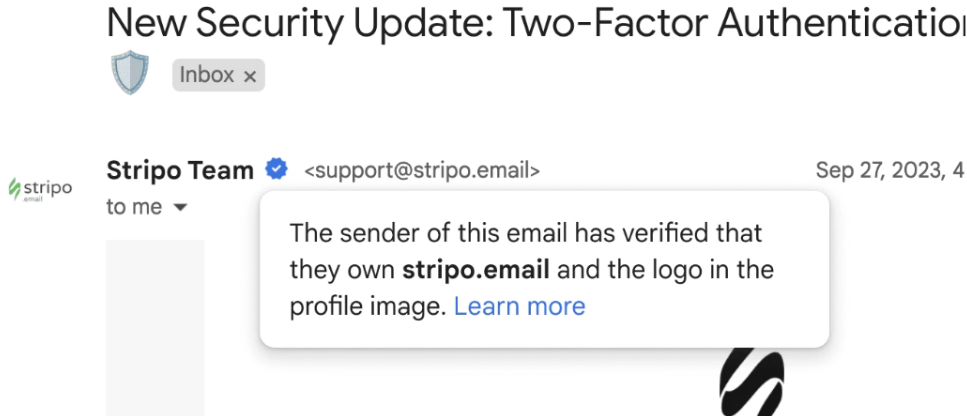

Eine weitere Möglichkeit zur Überprüfung der Legitimität ist BIMI und das blaue Häkchen bei Google Mail. Sobald Sie BIMI implementierenimplementiert haben, können Sie das Firmenlogo im Postfach zusammen mit einem blauen Prüfzeichen anzeigen, wie unten dargestellt:

- Verwenden Sie E-Mail-Validatoren und prüfen Sie auf Spam-Fallen

E-Mail-Validierer prüfen, ob eine E-Mail-Adresse gültig und korrekt formatiert ist... Spam-Fallen sind E-Mail-Adressen, die speziell zum Abfangen von Spam-Versendern eingerichtet wurden. Sie werden nicht für legitime Kommunikation verwendet, so dass jede an eine Spam-Falle gesendete E-Mail als unerwünscht und möglicherweise bösartig angesehen wird.

Verwenden Sie regelmäßig E-Mail-Validatoren, um Ihre E-Mail-Listen zu bereinigen und zu pflegen. So können Sie ungültige Adressen entfernen und potenzielle Spam-Fallen erkennen.

- Implementierung von Ausweichstrategien

Fallback-Strategien schützen vor unerwarteten Problemen, die die Sicherheit von E-Mail-Daten gefährden könnten. Erstellen Sie regelmäßig Sicherungskopien von E-Mail-Daten an sicheren und zugänglichen Orten. Dadurch wird sichergestellt, dass E-Mails im Falle eines Datenverlusts oder einer Beschädigung wiederhergestellt werden können.

- Zusammenarbeit mit Postbetreibern für bessere Zustellbarkeit

Postmaster ist ein solches Tool, das Sie zur Analyse der E-Mail-Leistung verwenden können. Es hilft Ihnen, Ihre Spam-Bewertung, IP- und Domain-Reputation sowie Zustellungsfehler zu ermitteln. Nutzen Sie die Postmaster-Informationen der gängigen E-Mail-Clients Google, Yahoo und Outlook, um sicherzustellen, dass Sie auf dem richtigen Weg sind.

Alternativ können Sie auch Ihre DMARC-Berichte und IP-Reputation auf dem PowerDMARC-Dashboard einsehen, um die Zustellbarkeit und Leistung Ihrer E-Mails zu analysieren. Dies ist eine Lösung aus einer Hand, mit der Sie Ihre E-Mail-Versandaktivitäten und E-Mail-Authentifizierungsprozesse verwalten und überwachen können.

- Bounces nach Domäne verwalten

Verfolgen Sie unzustellbare E-Mails anhand der Empfängerdomäne, um Spam-Fallen und den Versand an ungültige oder bösartige Adressen, die Ihrem Ruf schaden können, zu erkennen und zu vermeiden. Hohe Bounce-Raten können auf Sicherheitsprobleme hinweisen, z. B. auf einen kompromittierten Server oder einen Phishing-Angriff.

Überwachung und Überprüfung

All diese Methoden sind nicht nur für die einmalige Implementierung wichtig, sondern auch für die kontinuierliche Überwachung, d. h. für die Überprüfung von E-Mail-Authentifizierungsberichten, die Verfolgung aller Indikatoren und die Überprüfung von DKIM-, SPF- und DMARC-Richtlinienaktualisierungen.

2. Wie speichern Sie Daten?

Um effektives E-Mail-Marketing zu betreiben, müssen Sie die Daten Ihrer Abonnenten erfassen und speichern. Gute Verfahren zur Datenspeicherung sind entscheidend für den Schutz dieser Daten vor Hackern.

Hier sind einige Tipps, die Ihnen helfen, Ihre Daten sicher zu speichern.

- Verwenden Sie sichere Kennwörter und Verschlüsselungscodes

Schützen Sie den Zugriff auf E-Mail-Konten und die darin enthaltenen Daten, indem Sie sicherstellen, dass die Passwörter komplex, eindeutig und regelmäßig aktualisiert sind und dass die Verschlüsselungsschlüssel stark sind und sicher verwaltet werden. Dies verhindert unbefugten Zugriff und Datenlecks und schützt sensible Informationen.

- Implementierung sicherer Datenspeicherlösungen

Nutzen Sie Ihre eigenen Dienste zur Speicherung von Bildern und anderen Daten, um Probleme zu vermeiden, die mit der Nutzung von Diensten Dritter verbunden sind, die aufgrund von Spam-Aktivitäten blockiert werden könnten. Sie müssen sich so weit wie möglich von Diensten abgrenzen, die Ihnen indirekt schaden könnten.

Hier ist ein Beispiel dafür, was passieren kann. Wenn Sie einen Bildspeicherdienst eines Drittanbieters nutzen und dieser irgendwann spammig wird, weil Spammer ihn ebenfalls massenhaft nutzen, wird der Dienst von allen E-Mail-Clients blockiert, und damit auch Sie.

Aus diesem Grund erstellen wir alle Links in unserer eigenen Domain für alle in Stripo erstellten E-Mails, wodurch wir Blockierungsprobleme vermeiden und das Sicherheitsniveau erhöhen können. Sie können auch Ihre eigenen IPs verwenden, aber wenn Sie viele Daten haben, müssen Sie mehr kaufen, was nicht immer sinnvoll ist.

- Stellen Sie sicher, dass die Dienste, bei denen Sie Ihre Daten speichern, sicher und zertifiziert sind

Wenn Sie Tools von Drittanbietern verwenden, stellen Sie sicher, dass diese alle erforderlichen Sicherheitsstandards einhalten. Andernfalls sind Ihre Daten möglicherweise unzureichend geschützt, was zusätzliche Risiken birgt. Hacker sind zu allem fähig; Ihre Sicherheit muss erstklassig sein, um diese Risiken zu minimieren.

Achten Sie bei der Auswahl eines Systems für die Arbeit darauf, wie lange das Unternehmen bereits auf dem Markt tätig ist. Bei kleinen Systemen, die erst seit kurzem auf dem Markt sind, treten häufig Sicherheitsprobleme auf, wenn sie an Popularität gewinnen. Dies kann zu schwerwiegenden Verstößen und der Notwendigkeit eines kompletten Systemumbaus führen, was das gesamte Unternehmen kosten kann.

Vergewissern Sie sich, dass der Dienst, den Sie in Anspruch nehmen, einen oder mehrere dieser Punkte aufweist:

- Es hat die notwendigen, in der Branche anerkannten und bekannten Zertifizierungen bestanden, wie die Datensicherheitszertifizierung SOC 2, das Zertifikat für den internationalen Sicherheitsstandard "ISO/IEC 27001:2013" und die CASA-Bewertung von Google;

- Alle Prozesse, sowohl die dokumentarischen als auch die infrastrukturellen, sind so konfiguriert, dass ein Höchstmaß an Sicherheit gewährleistet ist;

- Es verfügt über eine spezielle Abteilung, die sich mit internen Aktionsprotokollen und einem transparenten System zur Benachrichtigung von Kunden im Falle von Problemen befasst (im Stripo-Editor wird beispielsweise jede von Kunden erstellte E-Mail manuell moderiert und Anfragen zur Erstellung von Phishing-Mails verfolgt);

- und wird zum Beispiel von der White-Hat-Hacking-Community als sicher anerkannt.

Überwachung und Überprüfung

Um die Sicherheit Ihres Datenspeichers aufrechtzuerhalten, überwachen Sie regelmäßig die Zugriffsprotokolle, überprüfen Sie das System auf unbefugte Zugriffsversuche, überwachen Sie die Verschlüsselungsstandards und aktualisieren Sie sie bei Bedarf, und ändern Sie Kennwörter und Verschlüsselungsschlüssel.

3. Wie wird organisieren und kontrollieren Sie den Zugang zu den Daten?

Der nächste Faktor, der die Datensicherheit beeinflusst, ist die Frage, wer auf die Daten zugreift und wie. Dies gilt sowohl für Unternehmensdaten als auch für Kunden-, Nutzer- und Teilnehmerdaten.

Um sie zu schützen, sollten Sie folgende Punkte beachten:

- Die Implementierung der Multi-Faktor-Authentifizierung (MFA) ist ein sehr unterschätzter Ansatz. Viele Unternehmen verwenden MFA nicht, weil sie denken, sie sei optional. Die Erfahrung zeigt jedoch, dass sie zur Erhöhung der Sicherheit beiträgt und das Risiko eines unbefugten Zugriffs auf das System verringert.

- Implementieren und überprüfen Sie Ihre Benutzerzugriffskontrollen - ein weit verbreiteter Fehler ist es, jedem Mitarbeiter Administratorrollen zu geben oder Datenexporte und -importe zu erlauben. Vertrauliche Informationen sollten nur denjenigen Mitarbeitern zugänglich gemacht werden, die sie wirklich zur Erfüllung ihrer Aufgaben benötigen. Mitarbeiter sollten keinen Zugriff auf exportierte Datenbanken haben, um das Risiko einer unbefugten Nutzung zu vermeiden. Meistens entstehen Lecks gerade durch verärgerte Mitarbeiter, die Zugang zu Datenbanken hatten und beschlossen, diese Gelegenheit zu nutzen.

- Überwachung verdächtiger Aktivitäten (Exporte, Importe, Auslöser, Segmentgröße). Um Datenlecks zu verhindern, überwachen Sie die Benutzeraktivitäten und analysieren Sie regelmäßig die Zugriffsmuster. Wenn Sie ungewöhnliche Aktivitäten feststellen, z. B. die häufige Verwendung von Triggern oder Änderungen der Benutzerrollen, kann dies ein Signal für weitere Untersuchungen sein. Wenn beispielsweise jemand regelmäßig große Datenmengen exportiert oder wenn ehemalige Mitarbeiter immer noch Zugriff auf das System haben, könnte dies auf eine potenzielle Bedrohung hinweisen.

- Bei der Verwendung von Seed-Adressen zur Aufdeckung von Datenlecks werden eindeutige, nachverfolgbare E-Mail-Adressen erstellt und verwendet, um zu überwachen, wo Daten auf unzulässige Weise weitergegeben oder weitergegeben werden könnten. Wenn diese Seed-Adressen unerwartete E-Mails erhalten, kann dies ein Hinweis darauf sein, dass Daten offengelegt wurden, und hilft, Verstöße zu erkennen und abzuschwächen.

Überwachung und Überprüfung

Um die Kontrolle über den Zugang zu sensiblen Daten aufrechtzuerhalten, überwachen Sie die Zugriffsmuster der Benutzer auf Anomalien, verfolgen Sie Export-, Import- und Start-Ereignisse und überprüfen Sie regelmäßig die Segmentgrößen auf Inkonsistenzen, die Wirksamkeit von MFA und ungewöhnliche Aktivitäten bei den Quelladressen.

4. Wie nutzen Sie Daten in neuen E-Mail-Kampagnen?

Eine einfache Regel des E-Mail-Marketings lautet, nur die Nutzerdaten zu sammeln und zu verwenden, die zur Verbesserung der Wirksamkeit Ihrer E-Mail-Kampagnen erforderlich sind.

Vergewissern Sie sich also bei der Vorbereitung Ihrer E-Mails, dass sie relevant sind für Bewährte Verfahren für die sichere Gestaltung von E-Mails und berücksichtigen Sie die folgenden Punkte:

- Enthalten Sie niemals sensible Daten von Kunden in Links oder Personalisierungen, falls die E-Mail weitergesendet oder an eine andere Person weitergegeben wird, die diese Daten verwenden kann. Die für die Personalisierung verwendeten Daten sollten minimal und gut geschützt sein;

- validieren Sie die Werte aller von Ihnen erfassten Kontaktfelder, prüfen Sie, ob die Werte möglicherweise eingefügt wurden, und erlauben Sie keine automatische Datenverarbeitung ohne Überprüfung.

Überwachung und Überprüfung

Denken Sie daran, E-Mails regelmäßig auf den Missbrauch persönlicher Daten und Schwachstellen bei der Injektion zu überprüfen. Achten Sie besonders auf E-Mail-Vorlagen, Personalisierungseinstellungen und Penetrationstests von Kontaktfeldern.

Resümee

Die Gewährleistung der Datensicherheit ist ein ständiger Prozess, der einen proaktiven Ansatz, Aufmerksamkeit für Details und regelmäßige Aktualisierungen erfordert. Wenn Sie die Empfehlungen in diesem Artikel befolgen, können Sie Ihre Risiken minimieren und Ihre Daten und die Ihrer Kunden vor unbefugtem Zugriff schützen. Achten Sie auf neue Bedrohungen, verbessern Sie Ihre Schutzmethoden, und wählen Sie zuverlässige Partner, um Ihr E-Mail-Marketing sicher zu gestalten.

- Was ist DKIM und wie funktioniert DKIM? - 16. Februar 2025

- Warum Datensicherheit für E-Mail-Marketing so wichtig ist - 9. August 2024