Warum E-Mail-Kompromittierung durch Anbieter so beängstigend ist (und was Sie dagegen tun können)

Wenn es um Cyberkriminalität und Sicherheitsbedrohungen geht, ist Vendor Email Compromise (VEC) der Big Daddy des E-Mail-Betrugs. Es ist die Art von Angriff, auf die die meisten Unternehmen am wenigsten vorbereitet sind und von der sie am ehesten betroffen sein werden. In den letzten 3 Jahren hat VEC Unternehmen über 26 Milliarden Dollar gekostet. Und es kann schockierend einfach sein, ihn auszuführen.

Ähnlich wie bei VEC gibt sich der Angreifer bei BEC-Angriffen als eine höhere Führungskraft des Unternehmens aus und sendet E-Mails an einen neu eingestellten Mitarbeiter, häufig aus der Finanzabteilung. Sie bitten um Überweisungen oder die Bezahlung gefälschter Rechnungen, die, wenn sie gut genug ausgeführt werden, einen weniger erfahrenen Mitarbeiter davon überzeugen können, die Transaktion zu veranlassen. Um diese Bedrohung zu vermeiden, sollten Sie die Zahlungsbedingungen für Rechnungen lesen und immer einen Schritt voraus sein.

Sie können sehen, warum BEC ein so großes Problem für große Unternehmen ist. Es ist schwierig, die Aktivitäten aller Mitarbeiter zu überwachen, und die weniger erfahrenen fallen eher auf eine E-Mail herein, die scheinbar von ihrem Chef oder dem CFO stammt. Wenn Unternehmen uns gefragt haben, was die gefährlichste Cyberattacke ist, auf die sie achten müssen, war unsere Antwort immer BEC.

Das heißt, bis zu Silent Starling.

Organisiertes Cybercrime-Syndikat

Der sogenannte "Silent Starling" ist eine Gruppe nigerianischer Cyberkrimineller, deren Geschichte in Sachen Betrug bis ins Jahr 2015 zurückreicht. Im Juli 2019 meldeten sie sich bei einer großen Organisation und gaben sich als Geschäftsführer eines ihrer Geschäftspartner aus. In der E-Mail wurde um eine plötzliche Änderung der Bankdaten in letzter Minute gebeten und um eine dringende Überweisung gebeten.

Zum Glück entdeckten sie, dass die E-Mail gefälscht war, bevor es zu einer Transaktion kam, aber bei den anschließenden Ermittlungen kamen die beunruhigenden Details der Methoden der Gruppe ans Licht.

Bei dem, was jetzt als Vendor Email Compromise (VEC) bezeichnet wird, starten die Angreifer einen deutlich aufwändigeren und organisierteren Angriff als bei herkömmlichen BEC-Angriffen. Der Angriff besteht aus drei separaten, aufwändig geplanten Phasen, die anscheinend viel mehr Aufwand erfordern als die meisten BEC-Angriffe. So funktioniert es.

VEC: Wie man ein Unternehmen in 3 Schritten betrügt

Schritt 1: Einfahren

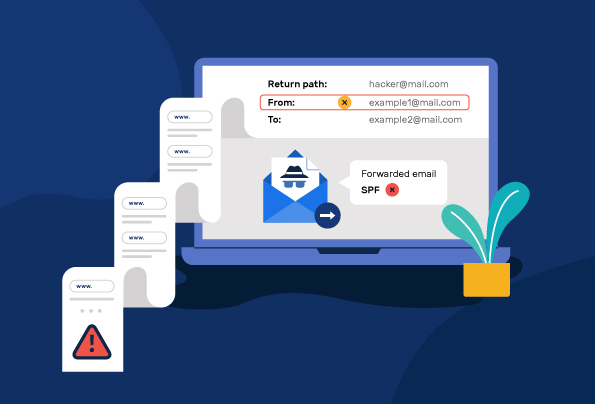

Die Angreifer verschaffen sich zunächst Zugang zum E-Mail-Konto einer oder mehrerer Personen im Unternehmen. Dies ist ein sorgfältig orchestrierter Prozess: Sie finden heraus, welche Unternehmen keine DMARC-authentifizierten Domänen haben. Diese sind ein leicht zu fälschendes Ziel. Die Angreifer verschaffen sich Zugang, indem sie den Mitarbeitern eine Phishing-E-Mail schicken, die wie eine Anmeldeseite aussieht, und deren Anmeldedaten stehlen. Nun haben sie vollständigen Zugriff auf das Innenleben des Unternehmens.

Schritt 2: Sammeln von Informationen

Dieser zweite Schritt ist wie eine Überwachungsphase. Die Kriminellen können nun vertrauliche E-Mails lesen und damit ein Auge auf Mitarbeiter werfen, die an der Abwicklung von Zahlungen und Transaktionen beteiligt sind. Die Angreifer identifizieren die größten Geschäftspartner und Lieferanten des Zielunternehmens. Sie sammeln Informationen über das Innenleben der Organisation - Dinge wie Abrechnungspraktiken, Zahlungsbedingungen und sogar, wie offizielle Dokumente und Rechnungen aussehen.

Schritt 3: Maßnahmen ergreifen

Mit all diesen gesammelten Informationen erstellen die Betrüger eine extrem realistische E-Mail und warten auf die richtige Gelegenheit, um sie zu versenden (in der Regel kurz bevor eine Transaktion stattfinden soll). Die E-Mail zielt auf die richtige Person zur richtigen Zeit ab und kommt über ein echtes Firmenkonto, was es nahezu unmöglich macht, sie zu identifizieren.

Durch die perfekte Koordination dieser drei Schritte war Silent Starling in der Lage, die Sicherheitssysteme ihres Zielunternehmens zu kompromittieren, und es gelang ihnen beinahe, Zehntausende von Dollar zu stehlen. Sie waren unter den Ersten, die einen solch ausgeklügelten Cyberangriff versuchten, und leider werden sie sicher nicht die Letzten sein.

Ich möchte kein Opfer von VEC werden. Was muss ich tun?

Das wirklich Beängstigende an VEC ist, dass selbst wenn Sie es geschafft haben, es zu entdecken, bevor die Betrüger Geld stehlen konnten, bedeutet das nicht, dass kein Schaden entstanden ist. Die Angreifer haben es immer noch geschafft, vollständigen Zugriff auf Ihre E-Mail-Konten und die interne Kommunikation zu erhalten und waren in der Lage, ein detailliertes Verständnis darüber zu erlangen, wie die Finanzen, Abrechnungssysteme und andere interne Prozesse Ihres Unternehmens funktionieren. Informationen, insbesondere sensible Informationen wie diese, lassen Ihr Unternehmen völlig ungeschützt, und der Angreifer könnte jederzeit einen weiteren Betrugsversuch unternehmen.

Was können Sie also dagegen tun? Wie sollen Sie verhindern, dass Ihnen ein VEC-Angriff widerfährt?

1. Schützen Sie Ihre E-Mail-Kanäle

Eine der effektivsten Möglichkeiten, E-Mail-Betrug zu stoppen, ist, die Angreifer gar nicht erst mit Schritt 1 des VEC-Prozesses beginnen zu lassen. Sie können Cyberkriminelle daran hindern, den ersten Zugang zu erhalten, indem Sie einfach die Phishing-E-Mails blockieren, die sie verwenden, um Ihre Anmeldedaten zu stehlen.

Mitder PowerDMARC-Plattform können Sie die DMARC-Authentifizierung nutzen, um Angreifer davon abzuhalten, sich als Ihre Marke auszugeben und Phishing-E-Mails an Ihre eigenen Mitarbeiter oder Geschäftspartner zu senden. Sie zeigt Ihnen alles, was in Ihren E-Mail-Kanälen vor sich geht, und alarmiert Sie sofort, wenn etwas schief läuft.

2. Bilden Sie Ihr Personal aus

Einer der größten Fehler, den selbst größere Unternehmen machen, ist, dass sie nicht ein wenig mehr Zeit und Mühe investieren, um ihre Mitarbeiter mit Hintergrundwissen über gängige Online-Betrügereien zu schulen, wie sie funktionieren und worauf sie achten müssen.

Es kann sehr schwierig sein, eine echte E-Mail von einer gut gemachten Fälschung zu unterscheiden, aber es gibt oft viele verräterische Anzeichen, die auch jemand erkennen kann, der in Cybersicherheit nicht besonders geschult ist.

3. Legen Sie Richtlinien für Geschäfte über E-Mail fest

Viele Unternehmen nehmen E-Mails einfach als selbstverständlich hin, ohne wirklich über die inhärenten Risiken in einem offenen, unmoderierten Kommunikationskanal nachzudenken. Anstatt jeder Korrespondenz implizit zu vertrauen, handeln Sie mit der Annahme, dass die Person am anderen Ende nicht die ist, die sie vorgibt zu sein.

Wenn Sie eine Transaktion abschließen oder vertrauliche Informationen mit ihnen teilen müssen, können Sie einen sekundären Verifizierungsprozess verwenden. Dies kann z. B. ein Anruf beim Partner sein, um die Transaktion zu bestätigen, oder eine andere Person, die die Transaktion autorisiert.

Angreifer finden immer neue Wege, um geschäftliche E-Mail-Kanäle zu kompromittieren. Sie können es sich nicht leisten, unvorbereitet zu sein.