Da sich Unternehmen zunehmend auf E-Mail als primäres Kommunikationsmittel verlassen, kann die Bedeutung der Absicherung dieser Kanäle gegen potenzielle Bedrohungen nicht hoch genug eingeschätzt werden. Transport Layer Security(TLS) gewährleistet die Vertraulichkeit und Integrität der über Netzwerke übertragenen Daten.

SMTP TLS Reporting (TLS-RPT) ist ein wichtiges Protokoll, das mit MTA-STS zusammenarbeitet, um die sichere Zustellung Ihrer E-Mails zu gewährleisten. Durch die Bereitstellung detaillierter Rückmeldungen zu Problemen bei der E-Mail-Zustellung hilft TLS-RPT Domaininhabern, die Integrität und Vertraulichkeit ihrer Kommunikation zu wahren. In diesem umfassenden Leitfaden erfahren Sie, was SMTP TLS Reporting ist, wie es funktioniert und warum es für Ihre E-Mail-Sicherheitsstrategie unerlässlich ist."

Mehrere Protokolle helfen bei der Verschlüsselung von SMTP-Nachrichtenkanälen, um zu verhindern, dass Cyber-Angreifer die E-Mail-Kommunikation abfangen können. Dazu gehören STARTTLS, DANE und MTA-STS. Wenn jedoch die Verschlüsselungsversuche bei diesen Protokollen fehlschlagen, kann es sein, dass Ihre E-Mail nicht zugestellt werden kann. TLS-RPT (wie beschrieben unter RFC 8460) bietet einen Feedback-Mechanismus, um diese Zustellbarkeitsfehler zu melden.

Wir empfehlen dringend die Verwendung von TLS-RPT in Verbindung mit dem MTA-STS Protokoll zu verwenden. Lassen Sie uns verstehen, wie diese Protokolle zusammenarbeiten, um die E-Mail-Sicherheit.

Wichtigste Erkenntnisse

- Die E-Mail-Sicherheit kann durch die Implementierung von Protokollen wie TLS-RPT und MTA-STS erheblich verbessert werden.

- TLS-RPT liefert wichtiges Feedback zu Problemen bei der E-Mail-Zustellung im Zusammenhang mit der TLS-Verschlüsselung und hilft Domaininhabern, ihre E-Mail-Kanäle effektiv zu überwachen.

- Die Protokolle STARTTLS, DANE und MTA-STS arbeiten zusammen, um eine sichere E-Mail-Kommunikation zu gewährleisten und das Risiko von Cyberangriffen zu verringern.

- Die Einrichtung eines TLS-RPT-Eintrags beinhaltet die Veröffentlichung eines TXT-Eintrags in Ihren DNS-Einstellungen für eine bestimmte Subdomain.

- Das Erkennen und Beheben von TLS-Verschlüsselungsfehlern ist entscheidend für die Aufrechterhaltung der E-Mail-Zustellbarkeit und -Sicherheit.

Was ist TLS-RPT?

TLS-RPT (Transport Layer Security Reporting) ist ein Standard zur Meldung von Problemen bei der E-Mail-Zustellung, wenn eine E-Mail nicht mit TLS verschlüsselt ist. Seine Bedeutung für die E-Mail-Authentifizierung geht Hand in Hand mit dem Grund für die Aktivierung der TLS-Verschlüsselung für E-Mails.

Die TLS-Verschlüsselung gewährleistet, dass jede an Sie gesendete E-Mail sicher zugestellt wird. Wenn die Verbindung nicht sicher ist, kann es vorkommen, dass E-Mails nicht zugestellt werden. TLS-RPT ermöglicht es Domaininhabern, die Zustellung von E-Mails und Verbindungsfehler zu überwachen. Die Berichte können Informationen enthalten über:

- Probleme bei der Handhabung von MTA-STS-Richtlinien

- Grund und Art des Lieferausfalls

- IP-Adresse des E-Mail-Senders und -Empfängers (Mail Transfer Agent)

- Gesamtzahl der erfolgreichen und erfolglosen TLS-Verbindungssitzungen

Dies verschafft Ihnen einen Überblick über Ihre E-Mail-Kanäle und ermöglicht es Ihnen, Probleme mit der Zustellbarkeit schneller zu lösen.

Vereinfachen Sie die SMTP-TLS-Berichterstattung mit PowerDMARC!

Wie funktioniert die TLS-Berichterstattung?

Bei der SMTP-E-Mail-Kommunikation ist die TLS-Verschlüsselung "opportunistisch". Das heißt, wenn kein verschlüsselter Kanal ausgehandelt werden kann, wird die E-Mail trotzdem unverschlüsselt (im Klartext) gesendet. Vor fast vier Jahrzehnten unterstützten SMTP-E-Mail-Protokolle keine TLS-Verschlüsselung. Sie musste erst später in Form des STARTTLS-Befehls nachgerüstet werden.

Der STARTTLS-Befehl wird bei der SMTP-Kommunikation nur erteilt, wenn beide Seiten die TLS-Verschlüsselung unterstützen. Andernfalls wird die E-Mail weiterhin im Klartext gesendet.

Um die opportunistische Verschlüsselung in SMTP loszuwerden, wurde MTA-STS eingeführt (RFC 8461). Das MTA-STS-Protokoll stellt sicher, dass E-Mails vor der Zustellung verschlüsselt werden. Ihr E-Mail-Server oder Mail Transfer Agent (MTA) verhandelt mit dem Empfangsserver, ob dieser den STARTTLS-Befehl unterstützt. Ist dies der Fall, wird die E-Mail mit TLS verschlüsselt und zugestellt. Andernfalls schlägt die Zustellung fehl.

Schritt-für-Schritt-Erläuterung der Funktionsweise von TLS-RPT

1. Verständnis des TLS-Handshake-Prozesses

Transport Layer Security handshake (TLS handshake) ist der Prozess der Herstellung einer sicheren Verbindung zwischen zwei kommunizierenden Mail Transfer Agents (MTAs). Dieser Prozess umfasst die folgenden Schritte:

- Der E-Mail versendende MTA sendet eine "Client Hello"-Nachricht an den empfangenden MTA. Diese Nachricht enthält nützliche Parameter wie TLS-Versionen und Cipher Suites.

- Der E-Mail-empfangende MTA empfängt diese Nachricht und antwortet mit einer "Server Hello"-Nachricht. Diese enthält die ausgewählte TLS-Version und Cipher-Suite.

- Nach Einleitung des TLS-Handshakes sendet der empfangende MTA sein SSL/TLS-Zertifikat, das von einer vertrauenswürdigen CA (Certificate Authority) ausgestellt wurde. Dieses Zertifikat enthält den öffentlichen Schlüssel.

- Die beiden kommunizierenden MTAs tauschen sicher ihre kryptografischen Schlüssel aus und bauen eine TLS-verschlüsselte Verbindung auf. Dies gewährleistet eine sichere E-Mail-Kommunikation zwischen beiden Parteien.

2. Szenarien für einen fehlgeschlagenen TLS-Handshake

TLS Handshakes können aus einer Vielzahl von Gründen fehlschlagen:

- Fehler in der Zertifizierung: Abgelaufene Zertifikate oder von nicht vertrauenswürdigen Zertifizierungsstellen ausgestellte Zertifikate können zu TLS-Handshake-Fehlern führen.

- Versionsunterschiede: Wenn die vom sendenden und vom empfangenden MTA unterstützten TLS-Versionen nicht übereinstimmen, kann der Handshake fehlschlagen.

- STARTTLS-Fehlschläge: Wenn der STARTTLS-Befehl nicht korrekt implementiert ist, kann dies wiederum zu einem Ausfall der TLS-Verschlüsselung führen.

- MTA-STS-Erzwingung: Falls der E-Mail-Empfänger seinen MTA-STS-Richtlinienmodus auf "durchsetzen" eingestellt hat, kann ein fehlgeschlagener TLS-Handshake zur Ablehnung der Nachricht führen.

3. Erstellung und Bereitstellung von Berichten

Wenn TLS-Verschlüsselungsfehler auftreten, erstellt der sendende Server einen TLS-RPT-Bericht und sendet ihn zur weiteren Auswertung und Fehlerbehebung an den Domänenbesitzer.

Inhalt des Berichts

Details zum sendenden Server: IP-Adresse und Domänenname des Absenders.

Details zum Empfangsserver: Die Empfängerdomäne und die Informationen zum E-Mail-Server.

Fehlerbeschreibung: Art und Einzelheiten des Fehlers (z. B. Zertifikatsfehler, Protokollfehlanpassung).

Zeit des Scheiterns: Zeitstempel, zu dem das Problem auftrat.

Richtlinien-Modus: Gibt an, ob sich die Domäne im Modus "Testen" oder "Erzwingen" befindet.

Zustellung des Berichts

Diese TLS-Berichte werden im JSON-Format an die E-Mail-Adresse gesendet, die im TLS-RPT-DNS-TXT-Eintrag des Domäneninhabers angegeben ist.

Die Rolle der opportunistischen Verschlüsselung in SMTP

SMTP verwendet traditionell eine opportunistische Verschlüsselung. Das bedeutet, dass es versucht, TLS zu verwenden, aber auf eine unverschlüsselte Zustellung zurückgreift, wenn der empfangende MTA TLS nicht unterstützt.

Die opportunistische Verschlüsselung ist jedoch mit einer großen Einschränkung verbunden. Bei dieser Art der Verschlüsselung, bei der kein Mandat festgelegt wird, können E-Mails im Klartext oder im unverschlüsselten Format gesendet werden, wenn die TLS-Verschlüsselung fehlschlägt. Solche unverschlüsselten Nachrichten sind anfällig für das Abfangen.

Wie MTA-STS und TLS-RPT zusammenarbeiten

Mail Transfer Agent Strict Transport Security (MTA-STS) und TLS-RPT sind komplementäre Protokolle im Ökosystem der E-Mail-Authentifizierung. Während MTA-STS sicherstellt, dass der sendende MTA TLS für die Zustellung verwenden muss und E-Mails zurückweist, wenn die Verschlüsselung fehlschlägt,

TLS-RPT ermöglicht es Domaininhabern, fehlgeschlagene TLS-Handshakes zu überwachen und Probleme zu beheben. Wenn sie zusammen implementiert werden, können sie das Abfangen von Nachrichten während der Übertragung verhindern und Probleme bei der Zustellbarkeit von E-Mails minimieren.

Beziehung zwischen DANE und TLS-RPT

DNS-based Authentication of Named Entities (DANE) ist ein Protokoll, das es Domänenbesitzern ermöglicht, TLS-Zertifikate anzugeben, die über DNSSEC verifiziert werden, um Man-in-the-Middle-Angriffe zu verhindern. Während TLS-RPT TLS-Fehler überwacht, stellt DANE sicher, dass nur vertrauenswürdige Zertifikate verwendet werden. Auf diese Weise verhindert DANE aktiv, dass Angreifer TLS-Downgrade- und Zertifikats-Spoofing-Angriffe durchführen können, wodurch die Integrität der E-Mail-Kommunikation gewahrt bleibt.

Warum brauchen Sie SMTP-TLS-Reporting?

Domain-Besitzer müssen über Probleme bei der E-Mail-Zustellung aufgrund von Fehlern bei der TLS-Verschlüsselung von E-Mails, die von einer MTA-STS-aktivierten Domain aus gesendet werden, informiert sein. Das TLS-Reporting macht dies möglich, indem es diese Informationen bereitstellt.

- E-Mail-Sicherheit: Aufzeigen der Risiken der unverschlüsselten E-Mail-Kommunikation (z. B. Abfangen, Man-in-the-Middle-Angriffe).

- Einhaltung der Vorschriften: Erläutern Sie, wie TLS-RPT Unternehmen dabei hilft, die gesetzlichen Anforderungen an den Datenschutz zu erfüllen.

- Zustellbarkeit: Erläutern Sie, wie TLS-RPT die Zustellbarkeit von E-Mails verbessert, indem es Verschlüsselungsprobleme identifiziert und behebt.

Schritte zur Einrichtung von TLS-RPT

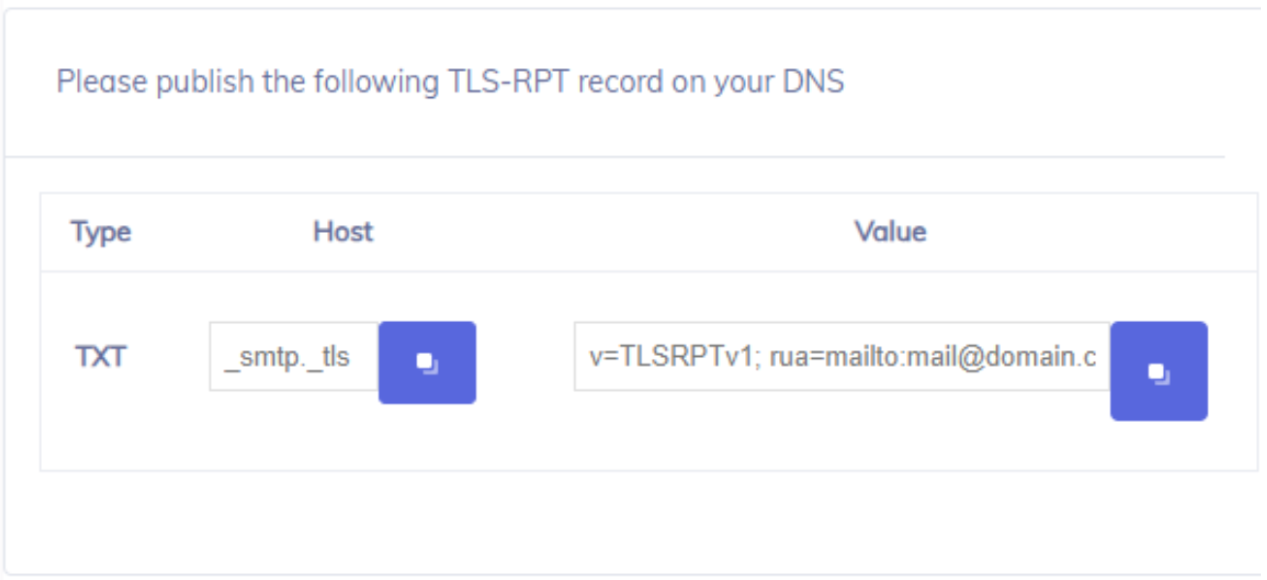

Sie können die TLS-Berichterstattung für Ihre Domäne aktivieren, indem Sie einen TXT-Eintrag für TLS-RPT erstellen und ihn in Ihrem DNS veröffentlichen. Dieser Eintrag muss auf der Subdomain veröffentlicht werden smtp.tls.ihredomain.de

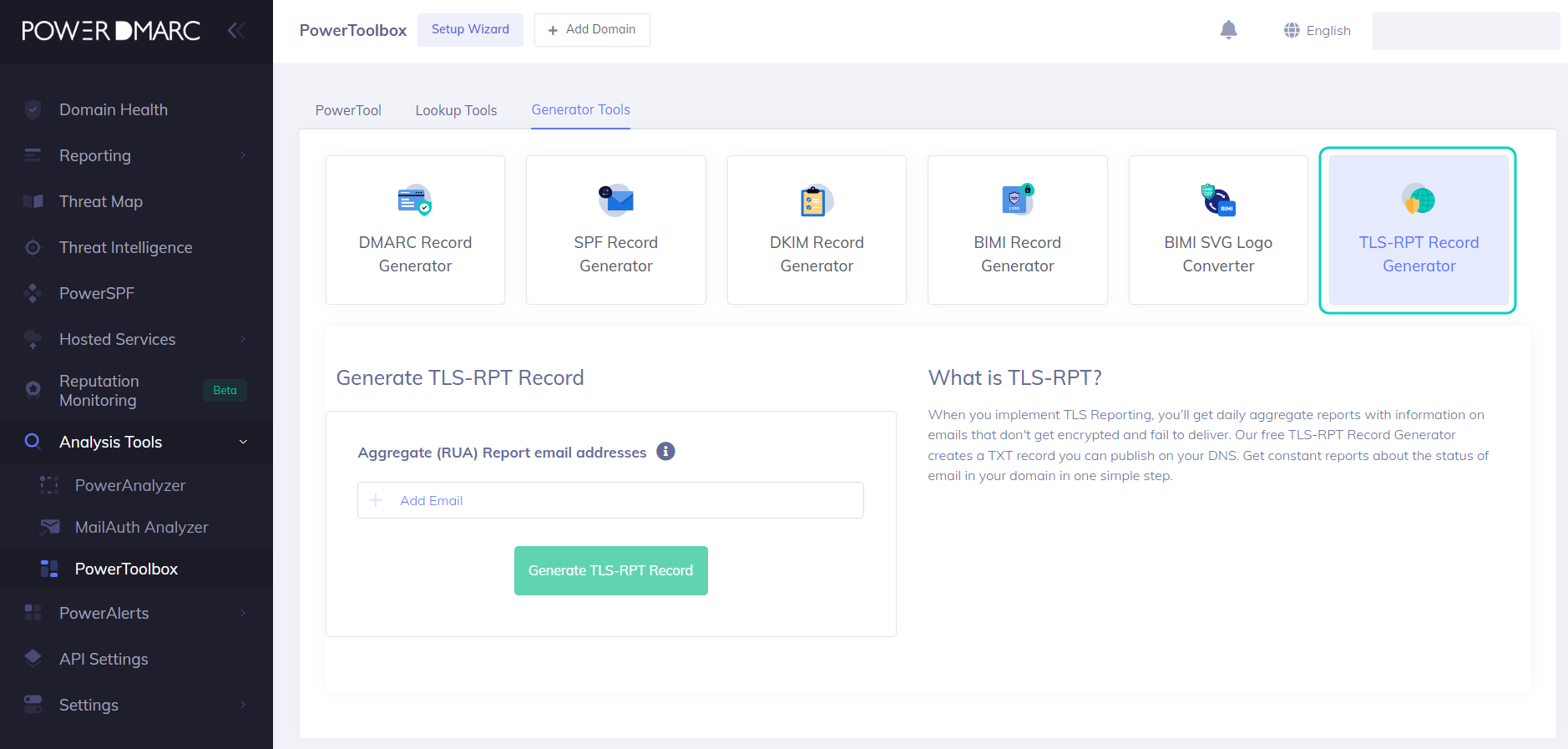

Schritt 1: Erzeugen eines TLS-RPT-Datensatzes (mit einem TLS-RPT-Datensatzgenerator)

Sie können sich anmelden bei PowerDMARC kostenlos anmelden und unseren TLS-RPT-Datensatzgenerator verwenden, um Ihren Datensatz zu erstellen.

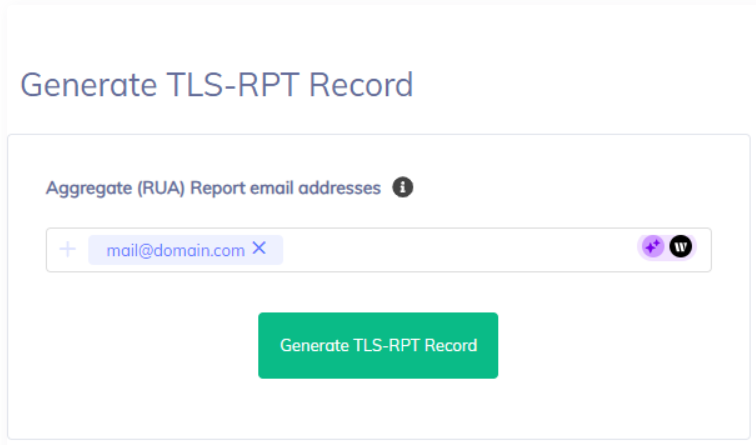

Schritt 2: Geben Sie Ihre Melde-E-Mail-Adresse ein

Geben Sie eine E-Mail-Adresse ein, an die Sie Ihre SMTP-TLS-Berichte senden möchten.

Schritt 3: Veröffentlichen Sie den TLS-Eintrag in Ihrem DNS

Sie können sich an Ihre Domänenregistrierungsstelle wenden, um einen neuen TXT-Eintrag für TLS-RPT zu erstellen. Wenn Sie Ihr eigenes DNS verwalten, bearbeiten Sie Ihre DNS-Einstellungen, um den Eintrag aufzunehmen.

TLS-RPT-Datensatz Syntax und Beispiel

Syntax: v=TLSRPTv1; rua=mailto:[email protected];

Lassen Sie uns die 2 Komponenten des bereitgestellten TLS-Berichtsdatensatzes aufschlüsseln:

- v=TLSRPTv1: Dieses Tag gibt die Version des verwendeten TLS-RPT-Protokolls an. In diesem Fall "TLSRPTv1" die erste Version des Protokolls an.

- rua=mailto:[email protected]: rua steht für "Reporting URI(s) for Aggregate Data". Dieses Tag gibt an, wohin der Mailserver des Empfängers die aggregierten TLS-Berichte senden soll.

Sie können mehr als ein Ziel für den Empfang Ihrer Berichte konfigurieren. Trennen Sie bei mehreren Zielen die einzelnen Einträge durch ein Komma (,). Sie können entweder "mailto:" verwenden, um eine E-Mail-Adresse für diesen Schritt anzugeben, oder den MTA anweisen, Berichte per POST an Endpunkt-URLs zu übermitteln, indem Sie "https:" im rua=-Feld verwenden. Wenn Sie "https:" verwenden verwenden, stellen Sie sicher, dass das Feld die URL zu einem HTTPS-fähigen Webserver mit einem gültigen Zertifikat definiert. Sowohl "mailto:" als auch "https:" können auch in einem einzigen Datensatz verwendet werden, getrennt durch ein Komma.

Beispiel: v=TLSRPTv1; rua=mailto:[email protected],https://tlsreport.example.com;

Anmerkung: In der Praxis würden Sie Folgendes ersetzen "IhreDomain.de" durch den tatsächlichen Domänennamen, unter dem Sie diese Berichte erhalten möchten.

Verstehen von TLS-RPT JSON-Berichten

Aufbau eines TLS-RPT JSON-Berichts

TLS-Berichte werden im JSON-Format gesendet. Nachstehend finden Sie ein Beispiel dafür, wie ein JSON-TLS-Bericht aussehen könnte:

{

"Organisation-Name": "Organisation Inc.",

“date-range”: {

"start-datetime": “2020-10-22T00:00:00Z”,

"end-datetime": “2020-10-22T23:59:59Z”

},

"Kontakt-Infos": "[email protected]",

"report-id": “2020-10-22T00:00:00Z_domain.com”,

"Richtlinien": [

{

“policy”: {

"Richtlinien-Typ": "sts",

"policy-string": [

"Version: STSv1",

"Modus: Testen",

"mx: mx.domain.com",

"mx: mx2.domain.com",

"mx: mx3.domain.com",

"max_age: 604800"

],

"Richtlinien-Domäne": "domain.com"

},

“summary”: {

"Gesamtzahl der erfolgreichen Sitzungen": 15,

"Gesamtzahl der fehlgeschlagenen Sitzungen": 0

}

Schlüsselfelder und ihre Bedeutung

Hier ist die Aufschlüsselung der wichtigsten Felder in diesem JSON-TLS-Bericht:

| Felder | Beschreibung |

|---|---|

| Organisation | Die Domänenorganisation, die Eigentümerin des TLS-RPT-Eintrags ist. |

| Die E-Mail-Adresse, an die die zusammengefassten Berichte gesendet werden. | |

| Anfang_Datum | Das Anfangsdatum des Berichtszeitraums. |

| end_date | Das Enddatum des Berichtszeitraums. |

| Richtlinien | Eine Reihe von Richtlinienobjekten, die die während des Berichtszeitraums angewandten Richtlinien beschreiben. |

| Politik | Enthält Informationen über die angewandte Richtlinie. |

| richtlinien_art | Gibt die Art der Richtlinie an |

| richtlinien_string | Gibt die mit der Richtlinie verbundene Richtlinienzeichenfolge an |

| Modus | Gibt den MTA-STS-Richtlinienmodus an (Erzwingen/Testen) |

| Zusammenfassung | Enthält zusammenfassende Informationen über die versuchten Sitzungen. |

| total_successful_session_count | Die Gesamtzahl der erfolgreich aufgebauten TLS-Sitzungen. |

| total_failure_session_count | Die Gesamtzahl der fehlgeschlagenen TLS-Sitzungen. |

| ausfall_details | Ein Array von Objekten, die Details zu bestimmten Fehlern liefern. |

| Grund | Eine Zeichenfolge, die den Grund für den Fehler angibt (z. B. "certificate_expired"). |

| zählen | Die Anzahl der Sitzungen, die aus einem bestimmten Grund fehlgeschlagen sind. |

TLS-RPT JSON-Berichtsformat und Datenauswertung

Bericht Metadaten

{

"Organisationsname": "Absender-MTA-Organisation",

“date-range”: {

"Start-Datum": “2025-02-25T00:00:00Z”,

"end-datetime": “2025-02-25T23:59:59Z”

},

"report-id": “unique-report-id-12345”

}

Dieser Abschnitt Ihres JSON-Berichts enthält grundlegende Informationen wie den Namen der Organisation des E-Mail-Absenders, Startdatum und -uhrzeit, Enddatum und -uhrzeit sowie die eindeutige ID für den generierten TLS-Bericht.

Details zur Politik

“policy”: {

"Richtlinien-Typ": "sts",

"policy-string": "mode: enforce; mx: mail.example.com; max_age: 604800;"

}

In diesem Abschnitt wird der implementierte MTA-STS-Richtlinienmodus beschrieben, der in diesem Fall der Erzwingungsmodus ist, aber auch auf den Testmodus eingestellt werden kann.

Details zum Scheitern

"Fehler-Details": [

{

"Ergebnis-Typ": "Zertifikat abgelaufen",

"Sende-Mta": "smtp.example.org",

"Empfangs-Mta": "mail.example.com",

"Fehlergrund": "TLS-Handshake fehlgeschlagen aufgrund eines abgelaufenen Zertifikats"

}

]

Dieser Abschnitt ist der wichtigste Teil Ihres TLS-Berichts, in dem die Gründe für die Verschlüsselung und mögliche Übermittlungsfehler dargelegt werden. In diesem Fall zeigt das Beispiel, dass ein abgelaufenes Zertifikat die Ursache für das Scheitern des TLS-Handshakes ist. Dies spielt eine wichtige Rolle bei der Fehlererkennung bei fehlgeschlagenen TLS-Handshakes und fördert eine schnelle Fehlerbehebung für eine sichere TLS-Kommunikation.

Gründe für das Scheitern der TLS-Verschlüsselung und Fehlerbehebung

Es kann mehrere Gründe für das Scheitern der TLS-Verschlüsselung geben. Abgesehen von der fehlenden Unterstützung der Verschlüsselung auf beiden Seiten können auch unheilvollere Gründe wie ein SMTP-Downgrade-Angriff zum Scheitern der TLS-Verbindung führen. Die Domäneninhaber möchten jedoch über die fehlgeschlagene Zustellung informiert werden. TLS Reporting (TLS-RPT) ist ein Protokoll, das Sie benachrichtigt. Bei Zustellungsfehlern erhalten Sie Ihren TLS-Bericht in einem JSON-Dateiformat an die in Ihrem TLS-RPT-Eintrag definierte E-Mail-Adresse. Im Folgenden finden Sie einige häufige Gründe für Verschlüsselungsfehler und Tipps zur Fehlerbehebung:

1. Fragen zum Zertifikat

zertifikat_abgelaufen

Das vom Remote-Server vorgelegte Zertifikat hat sein Verfallsdatum überschritten. Damit ist es für die Verschlüsselung nicht mehr vertrauenswürdig. In diesem Fall müssen Sie Ihr Zertifikat erneuern.

zertifikat_nicht_gültig_jetzt

Das vom Remote-Server vorgelegte Zertifikat ist noch nicht gültig. Dies kann auf eine falsche Serverzeit oder eine vorzeitige Verwendung des Zertifikats zurückzuführen sein. In diesem Fall wenden Sie sich am besten an Ihren Zertifikatsanbieter.

zertifikat_widerrufen

Das vom Remote-Server vorgelegte Zertifikat wurde von der Zertifizierungsstelle aufgrund von Sicherheitsbedenken widerrufen. In diesem Fall wenden Sie sich am besten an Ihren Zertifikatsanbieter.

keine_gültige_Unterschrift

Die vom Remoteserver vorgelegte Zertifikatskette wird vom Mailserver oder Client des Absenders nicht als vertrauenswürdig eingestuft, was auf ein potenzielles Sicherheitsrisiko hinweist. In diesem Fall wenden Sie sich am besten an Ihren Zertifikatsanbieter.

nicht unterstütztes_Zertifikat

Das vom entfernten Server vorgelegte Zertifikat verwendet Verschlüsselungsalgorithmen oder Schlüssellängen, die vom Mailserver des Absenders nicht unterstützt werden, was eine sichere Verbindung verhindert. In diesem Fall wenden Sie sich am besten an Ihren Zertifikatsanbieter.

2. Fehlende Übereinstimmung von Hostname und Identität

hostname_mismatch

Der im Zertifikat des Servers angegebene Hostname stimmt nicht mit dem Hostnamen des Servers überein, zu dem der Mailserver des Absenders eine Verbindung herzustellen versucht. Dies deutet auf einen möglichen Man-in-the-Middle-Angriff oder ein Konfigurationsproblem hin.

Sie können die MX-Einträge in Ihrer MTA-STS-Richtliniendatei überprüfen, um sicherzustellen, dass sie mit dem MX-Eintrag für die Domäne übereinstimmen.

3. Handshake und Protokollfragen

handshake_failure

Während des anfänglichen TLS-Handshake-Prozesses zwischen dem Mailserver des Absenders und dem Mailserver des Empfängers ist ein Problem aufgetreten, wodurch der sichere Kanal nicht aufgebaut werden konnte. Überprüfen Sie, ob die SMTP-STARTTLS-Verbindung hergestellt wurde. Es kann mehrere Gründe geben, die zu Verschlüsselungsfehlern führen, z. B. fehlende Unterstützung für STARTTLS oder ein TLS-Downgrade-Angriff.

4. Politische Fragen zu MTA-STS

mta_sts_policy_not_found

Dieser Fehler tritt auf, wenn der Mailserver des Absenders keine MTA-STS-Richtlinie für die Domäne des Empfängers finden kann. Überprüfen Sie Ihre MTA-STS-Richtliniendatei. Sie sollten Ihren MTA-STS-Eintrag überprüfen, um sicherzustellen, dass er korrekt veröffentlicht wurde.

mta_sts_policy_invalid

Dieser Fehler tritt auf, wenn die im DNS gefundene MTA-STS-Richtlinie für die Domäne des Empfängers ungültig ist, Fehler enthält oder nicht mit der MTA-STS-Spezifikation übereinstimmt. Überprüfen Sie Ihre MTA-STS-Richtliniendatei. Geben Sie einen geeigneten MTA-STS-Richtlinienmodus an. Dies kann entweder None, Enforce oder Testing sein. Damit wird den sendenden Servern mitgeteilt, wie E-Mails zu behandeln sind, bei denen die Überprüfung der MTA-STS-Richtlinien fehlschlägt.

mta_sts_policy_fetch_error

Dieser Fehler tritt auf, wenn der Mailserver des Absenders beim Versuch, die MTA-STS-Richtlinie aus den DNS-Einträgen der Empfängerdomäne abzurufen, einen Fehler feststellt. Sie sollten die MTA-STS-Einträge in Ihrem DNS überprüfen, um sicherzustellen, dass die Syntax der Einträge korrekt ist.

mta_sts_connection_failure

Dieser Fehler tritt auf, wenn der Mailserver des Absenders versucht, eine sichere Verbindung mit MTA-STS aufzubauen, dies aber aus Gründen wie nicht vertrauenswürdigen Zertifikaten, nicht unterstützten Cipher Suites oder anderen TLS-Problemen nicht gelingt. Sie sollten die Gültigkeit Ihres Zertifikats überprüfen und sicherstellen, dass das Zertifikat dem neuesten TLS-Standard entspricht.

mta_sts_ungültiger_hostname

Dieser Fehler tritt auf, wenn der Hostname des Mailservers des Empfängers, wie in der MTA-STS-Richtlinie angegeben, nicht mit dem tatsächlichen Hostnamen des Servers übereinstimmt. Sie sollten die MX-Einträge in Ihrer MTA-STS-Richtliniendatei überprüfen, um sicherzustellen, dass sie mit dem MX-Eintrag für die Domäne übereinstimmen.

Bewährte Praktiken für die TLS-RPT-Implementierung

Regelmäßige Überwachung der TLS-Berichte

TLS-Berichte sollten regelmäßig überwacht werden, um sicherzustellen, dass Sie keine nicht zugestellten Nachrichten übersehen. Sie können dies tun, indem Sie Ihre Mailbox entweder manuell auf die JSON-Berichte überwachen oder ein Tool zur Berichtsanalyse wie PowerTLS-RPT.

Sicherstellen, dass die MTA-STS-Richtlinie ordnungsgemäß konfiguriert ist

Um eine ordnungsgemäße TLS-RPT-Implementierung zu gewährleisten, sollte Ihre MTA-STS-Richtlinie korrekt und ohne Syntaxfehler konfiguriert sein. Sie können Ihren Eintrag mit unserem MTA-STS-Prüfer für diesen Schritt.

Fehler bei der Verschlüsselung sofort beheben

Sobald Sie in Ihrem TLS-Bericht Verschlüsselungsfehler entdecken, ist es wichtig, schnell zu handeln, um Probleme bei der E-Mail-Zustellung in Zukunft zu vermeiden.

Sichere TLS-Protokollversionen verwenden

Um unerwünschte Verschlüsselungsfehler zu vermeiden, ist es wichtig, nur die neuesten und unterstützten TLS-Protokollversionen zu verwenden.

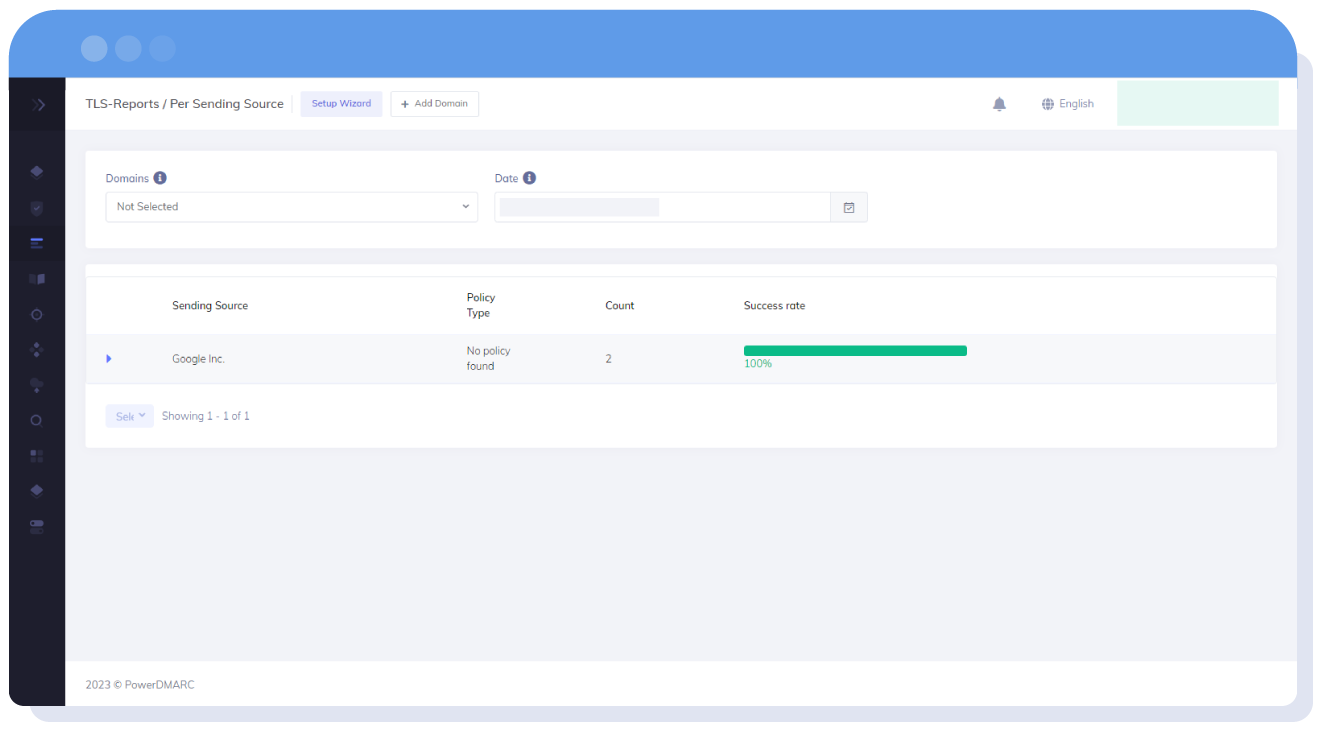

Vereinfachte SMTP-TLS-Berichterstattung mit PowerDMARC

Die SMTP-TLS-Berichterstattung von PowerDMARC ist darauf ausgerichtet, Ihre Sicherheit zu verbessern und Ihnen das Leben mit einem gehosteten Dienst zu erleichtern.

Übersetzte TLS-Berichte

Ihre komplexen TLS-RPT-JSON-Berichte werden in vereinfachte Informationen umgewandelt, die Sie in Sekundenschnelle überfliegen oder im Detail lesen können.

Probleme mit der automatischen Erkennung

Die PowerDMARC-Plattform identifiziert das Problem und hebt es hervor, damit Sie es ohne Zeitverlust beheben können.

![]()

Es gibt nicht eine Sache, die ich an der PowerDMARC-Plattform mag, sie hat ein einfach zu benutzendes und verständliches Layout mit, wie ich es nennen würde, vollen Funktionen, die eine gehostete DMARC-Kontrolle ermöglichen, SPF-Abflachungdie Möglichkeit, die SPF-Includes einfach zu erweitern, um die Besonderheiten des Datensatzes zu überprüfen und sogar volle Unterstützung für MTA-STS und TLS-RPT!

Dylan B (Geschäftsinhaber)

Häufig gestellte Fragen zur Transport Layer Security

- Was bedeutet TLS?

TLS steht für Transport Layer Security.

- Wer stellt TLS-Zertifikate aus?

Zertifizierungsstellen (CAs) können TLS-Zertifikate ausstellen. Das Verfahren zur Ausstellung des Zertifikats umfasst die Überprüfung der Identität des Zertifikatsinhabers. Bei erfolgreicher Identifizierung wird das Zertifikat ausgestellt.

- Warum brauche ich ein TLS-Zertifikat?

TLS-Zertifikate spielen eine zentrale Rolle bei der Sicherung der Kommunikation über das Internet. Sie helfen bei der Verschlüsselung sensibler Informationen die zwischen kommunizierenden Webservern ausgetauscht werden. Zu den häufigsten Anwendungen gehören die Sicherung der E-Mail-Kommunikation und HTTPS.

- Was ist der aktuelle TLS-Standard?

TLS 1.3 ist die neueste Version der Transport Layer Security. TLS-RPT kann mit jeder Version von TLS implementiert werden. Dies kann ältere Versionen des Protokolls oder zukünftige Versionen einschließen. Die Version wird normalerweise durch Kriterien wie die Fähigkeiten der kommunizierenden Server bestimmt.

Zusätzliche Ressourcen

- E-Mail-Salting-Angriffe: Wie versteckter Text die Sicherheit umgeht - 26. Februar 2025

- SPF-Abflachung: Was ist das und warum brauchen Sie es? - Februar 26, 2025

- DMARC vs. DKIM: Die wichtigsten Unterschiede und wie sie zusammenarbeiten - 16. Februar 2025