Co to jest atak typu "Ice Phishing"?

W cyfrowym świecie toczyło się wiele dyskusji na temat tego, czy przesyłanie pieniędzy z zachowaniem anonimowości wiąże się z dużym ryzykiem. Aczkolwiek wiąże się. W ostatnim czasie w Internecie pojawiło się rosnące oszustwo phishingowe określane jako "ice phishing attack". Rynek kryptowalut eksploduje tuż pod naszymi nosami, a coraz więcej osób rejestruje się anonimowo w Blockchain, aby zbierać fundusze kryptowalutowe i pomnażać swoje finanse. Choć wszystko to brzmi dość magicznie, w rzeczywistości tak nie jest.

Firma Microsoft wydała ostatnio ostrzeżenie dla użytkowników o możliwym wariancie ataku phishingowego, który jest skierowany w szczególności na środowisko Blockchain i Web3. To zupełnie nowe i niepokojące oszustwo związane z Blockchainem zostało nazwane "Ice Phishing".

Dla naszych czytelników, którzy nie zajmują się kryptowalutami, przedstawiamy krótkie podsumowanie kilku podstawowych pojęć, zanim zajmiemy się tym, czym jest "Ice Phishing":

Decentralizacja danych i Blockchain

Decentralizacja danych odnosi się do modelu danych, w którym władza nad jednostkami danych jest rozproszona w sieci rozproszonej, a nie skupiona w rękach konkretnego podmiotu lub podmiotów. Jest to zgodne z zasadą: "każdy sobie rzepkę skrobie", ponieważ zmniejsza współzależność między stronami przetwarzającymi dane.

Blockchain można zdefiniować jako zdecentralizowaną bazę danych, która przede wszystkim funkcjonuje jako jednostka magazynowa dla transakcji kryptowalutowych. Będąc bezpiecznym środowiskiem, które jest cyfrowo dystrybuowane i zdekoncentrowane, utrzymuje anonimowość uczestników podczas transakcji, a także zachowuje zapis tego samego. Wszystkie informacje na Blockchainie są przechowywane elektronicznie i w bezpiecznej przestrzeni, do której nie mają dostępu osoby trzecie.

Blockchain przechowuje rozproszone księgi, których po dodaniu nie można zmienić. Każdy "blok" działa jak oddzielna jednostka pamięci masowej zawierająca zestaw informacji o transakcjach na ograniczonej przestrzeni. Po zapełnieniu bloku tworzony jest nowy blok w celu dodania kolejnego zestawu rekordów, który jest następnie łączony z poprzednim blokiem. W ten sposób tworzy się łańcuch baz danych, który nadaje Blockchainowi jego charakterystyczną nazwę.

Obecnie istnieje kilka usług rozwoju Blockchain, które oferują doradztwo, integrację, tokenizację, zarządzanie i usługi serwisowe, aby pomóc organizacjom i osobom prywatnym w tworzeniu i wdrażaniu rozwiązań opartych na blockchain.

Web3.0 i możliwe zagrożenia z nim związane

Web3.0, czyli Web3, jak powszechnie wiadomo, to zdecentralizowane środowisko internetowe zbudowane na fundamencie technologii Blockchain, które umożliwia użytkownikom interakcję z inwestycjami i ich skalowanie przy jednoczesnym zapewnieniu większej prywatności danych. W Web3 dane są zdecentralizowane i zaszyfrowane za pomocą klucza prywatnego, do którego dostęp ma tylko użytkownik.

W przeciwieństwie do Web2, gdzie dane są przechowywane na scentralizowanych serwerach nadzorowanych przez grupę dużych firm technologicznych, Web3 oferuje więcej pod względem bezpieczeństwa i skalowalności i szybko staje się kolejną wielką rzeczą na rynku kryptowalut.

Należy jednak pamiętać, że Web3 jest wciąż w fazie początkowej i wymaga jeszcze sporo pracy. Podobnie jak Web1.0 i Web2.0, nie jest odporny na naruszenia danych i problemy związane z bezpieczeństwem. Brak centralizacji podkreśla również brak regulacji danych w Web3, co otwiera drogę złośliwym działaniom.

Ataki typu Ice Phishing wykryte przez Microsoft na Blockchainie

Możesz się zastanawiać, czy skoro Blockchain i Web3 są tak bezpiecznymi środowiskami, to jakim cudem ataki phishingowe wciąż sieją spustoszenie w świecie kryptowalut? Odpowiedź brzmi - za pomocą inżynierii społecznej.

Atakujący są równie sprytni, co źli. Branża Metaverse Development Services nie jest odporna na złośliwe ataki ze strony napastników, którzy nieustannie znajdują nowe sposoby, by zaszkodzić niewinnym użytkownikom. Jak zauważyli analitycy bezpieczeństwa Microsoftu, sprawcy ci zaczęli tworzyć i podpisywać złośliwe inteligentne kontra kty, które przekierowują tokeny z portfeli innych niż depozytowe na adres kontrolowany przez atakującego zamiast na adres zamierzonego odbiorcy. Jest to możliwe ze względu na brak przejrzystości w interfejsie transakcyjnym Web3. Coraz trudniej jest wykryć i śledzić przemieszczenie tokenów, co sprawia, że kluczowe znaczenie dla firm Metaverse Development Services ma wyprzedzenie tych wyrafinowanych napastników.

Brzmi znajomo? Wiadomości phishingowe wysyłane przez atakujących w celu oszukania firm wykorzystują podobne taktyki.

Jak sugerują badacze bezpieczeństwa z firmy Microsoft, aby zapobiec "Ice Phishing", można podjąć kilka ostrożnych kroków, do których należy dokładne sprawdzenie, czy podpisywany inteligentny kontrakt jest kontrolowany i niezmienny, a także zweryfikowanie jego zabezpieczeń.

Nie jestem użytkownikiem Blockchaina, czy nadal powinienem się martwić?

Tak! Chociaż "Ice phishing" jest wyjątkową odmianą phishingu, która wykorzystuje luki w zabezpieczeniach Blockchain i Web3, różne inne formy phishingu mogą dotyczyć osób na każdym poziomie. Oto kilka z nich:

Phishing e-mailowy

Czy kiedykolwiek natknąłeś się na wiadomość e-mail, która brzmiała zbyt dobrze, aby mogła być prawdziwa? Na przykład 90% zniżki na ulubione produkty lub wygrana na loterii? Niektóre z nich są łatwe do wykrycia, ponieważ adres nadawcy wygląda podejrzanie, ale co zrobić, jeśli taką samą wiadomość otrzymujesz codziennie z zaufanego źródła, na którego usługach polegasz? Klikasz na tę wiadomość.

W przypadku ataku phishingowego atakujący fałszuje adres nadawcy, tak aby wyglądał na pochodzący z legalnego źródła w celu kradzieży danych uwierzytelniających użytkownika lub wstrzyknięcia oprogramowania ransomware. Może to być przyczyną naruszenia danych na poziomie przedsiębiorstwa, kradzieży tożsamości i wielu innych.

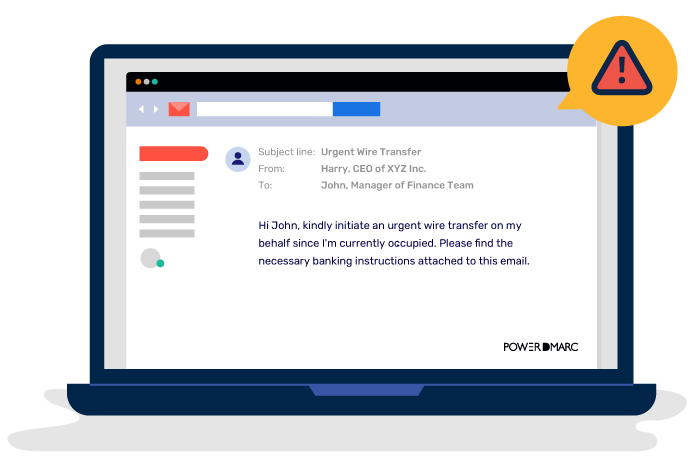

Oszustwo prezesa zarządu

Osoby podejmujące decyzje w organizacji, takie jak dyrektor generalny, są najbardziej narażone na podszywanie się pod nie. Dzieje się tak, ponieważ osoby te jak nikt inny mają dostęp do poufnych informacji. Oszustwa na szkodę dyrektora generalnego to wiadomości phishingowe, w których podszywa się pod dyrektora generalnego, aby oszukać pracowników w celu przekazania im środków finansowych lub ujawnienia poufnych danych.

Połowy wielorybów i Spear Phishing

Wysoko ukierunkowane formy ataków phishingowych, whaling i spear phishing, są skierowane do konkretnych osób w organizacji w celu wyłudzenia pieniędzy od firmy. Podobne do oszustwo CEOsą one bardzo trudne do wykrycia lub ominięcia, ponieważ wykorzystują zaawansowane taktyki socjotechniczne.

Jak chronić organizację przed Phishingiem?

DMARC może pomóc! Korzystanie z rozwiązań uwierzytelniania poczty elektronicznej, takich jak DMARC, pozwoli Ci wdrożyć solidną ochronę przed phishingiem w Twojej organizacji. Polityka DM ARC nie tylko pomaga uniknąć phishingu, ale także zapewnia wysoki stopień bezpieczeństwa przed spoofingiem domen bezpośrednich i atakami ransomware przeprowadzanymi za pomocą fałszywych wiadomości e-mail.

PowerDMARC to kompleksowe rozwiązanie DMARC którego misją jest wyeliminowanie zgadywania z bezpieczeństwa poczty elektronicznej. Nasze rozwiązania są łatwe do wdrożenia, dostępne w konkurencyjnych cenach rynkowych, są całkowicie bezpieczne i wysoce skuteczne! Pomogliśmy ponad 1000 globalnych marek w walce z phishingiem i migracji do bezpieczniejszej poczty elektronicznej w ciągu kilku miesięcy od wdrożenia. Dołącz do nas już dziś, korzystając z bezpłatnego DMARC trial!.

- Napraw błąd SPF: Pokonaj limit zbyt wielu wyszukiwań DNS SPF - 26 kwietnia 2024 r.

- Jak opublikować rekord DMARC w 3 krokach? - 2 kwietnia 2024 r.

- Dlaczego DMARC zawodzi? Naprawa błędów DMARC w 2024 roku - 2 kwietnia 2024 r.