Was ist Continuous Threat Exposure Management (CTEM)?

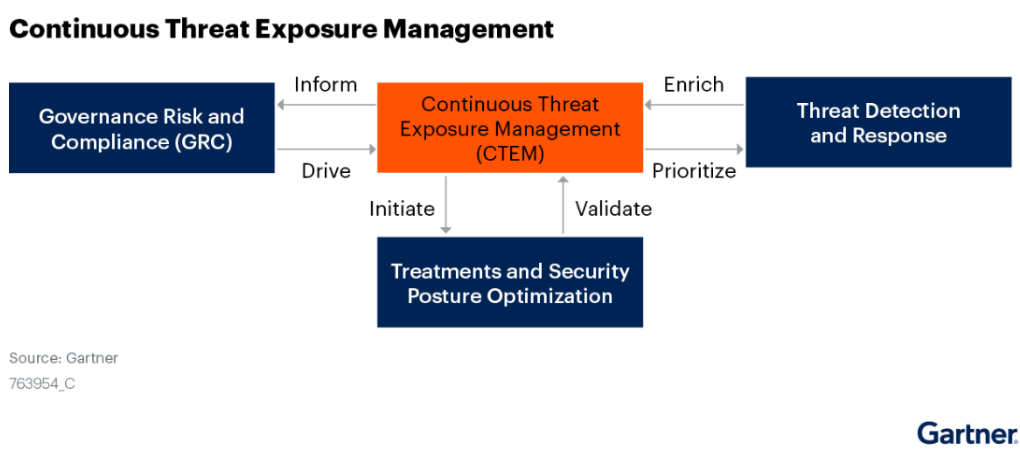

Continuous Threat Exposure Management (CTEM) ist ein neuer Ansatz für das Management von Cyber-Bedrohungen.

Dies integriert die Situationserkennung von Bedrohungsdaten und automatische Reaktionsmöglichkeiten, so dass Unternehmen auf neue oder sich entwickelnde Cyber-Bedrohungen reagieren können. Cyber-Bedrohungen effektiver und proaktiver zu reagieren.

In der Praxis konzentriert sich das CTEM darauf, Unternehmen und Organisationen den Bedrohungen auszusetzen, die die größten Risiken für ihre Informationssicherheit darstellen, und zwar durch kontinuierliche Prozesse und eine häufige Bewertung der bestehenden Maßnahmen zum Schutz vor Bedrohungen.

Was ist Continuous Threat Exposure Management (CTEM)?

Continuous Threat Exposure Management (CTEM) ist der Prozess der Identifizierung, Messung und Priorisierung von Risiken für kritische Anlagen.

Das Konzept des CTEM, ein Rahmenwerk, das es Unternehmen ermöglicht, die Anfälligkeit ihrer physischen und digitalen Vermögenswerte kontinuierlich und konsistent zu bewerten, wurde von Gartner im Juli 2022 vorgestellt.

Sie ist ein wesentlicher Bestandteil einer Strategie für die Widerstandsfähigkeit im Internet.

Das CTEM hilft Unternehmen, die Auswirkungen interner und externer Bedrohungen proaktiv zu bewältigen, indem es Risiken identifiziert, bewertet und abmildert. Dieser Prozess umfasst:

- Identifizierung kritischer Anlagen, die am anfälligsten für Cyberangriffe sind.

- Bewertung der Wahrscheinlichkeit, dass diese Vermögenswerte angegriffen werden könnten.

- Minderung des Risikos durch die Implementierung von Kontrollen wie Firewalls, Intrusion Detection Systemen, Sicherheitsrichtlinien und anderen Gegenmaßnahmen.

Vorteile der Implementierung eines CTEM-Programms in einer Organisation

Die CTEM-Programme sind auf die spezifischen Bedürfnisse eines Unternehmens und seiner Mitarbeiter zugeschnitten. Diese Programme können je nach Größe, Branche und Zielen eines Unternehmens angepasst werden.

Im Folgenden werden einige der Vorteile der Implementierung eines CTEM-Programms in einer Organisation aufgeführt:

Beschleunigtes Mitarbeiterwachstum

Mitarbeiter, die an CTEM-Programmen teilnehmen, berichten von einem beschleunigten Wachstum ihrer Karriere. Dies liegt daran, dass die Fähigkeiten durch die Anwendung der in den Schulungen erlernten bewährten Praktiken entwickelt werden, so dass sich der Einzelne schneller weiterentwickeln kann, als er es sonst tun würde. In Verbindung mit der Implementierung der perfekten Employee-Benefits-Software können Unternehmen Teammitglieder mit dem Angebot, ihre Erfahrung durch den Erwerb von CTEM-Kenntnissen zu erweitern, anziehen und binden. Ein solch abgerundeter Ansatz, der mit den oben genannten Softwaretools angemessen verwaltet wird, ist sowohl für die Mitarbeiter als auch für das Unternehmenswachstum von Vorteil.

Verringerte Qualifikationslücken

Wenn Sie ein CTEM-Programm einführen, ist die Wahrscheinlichkeit geringer, dass Ihre Mitarbeiter Qualifikationslücken haben, die zu kostspieligen Fehlern oder Produktivitätsverlusten führen können. Denn diese Programme helfen dabei, herauszufinden, welche Fähigkeiten die Mitarbeiter benötigen, um in ihrer Karriere voranzukommen und Lücken zwischen dem aktuellen Stand und den angestrebten Zielen zu schließen.

Verbesserte Innovationsfähigkeit

CTEMs tragen auch dazu bei, die Innovationsfähigkeit von Unternehmen zu verbessern, indem sie neue Ideen für künftige Wachstumsstrategien und Möglichkeiten der Zusammenarbeit zwischen Teammitgliedern außerhalb ihrer funktionalen Fachgebiete bieten.

Erhöhte Ressourcenauslastung

Mitarbeiter, die engagiert und motiviert sind, werden eher Wege finden, die Ressourcenauslastung zu erhöhen. Dies kann zu einer erheblichen Senkung der Gemeinkosten und einer höheren Rentabilität führen.

Gesteigerte Produktivität

Ein CTEM-Programm hilft Ihnen, die Produktivität zu steigern, indem es Ihren Mitarbeitern die richtigen Werkzeuge, Schulungen und Ressourcen zur Verfügung stellt. Die Integration eines VoIP-Telefondienstes kann beispielsweise die Kommunikation rationalisieren und den Mitarbeitern helfen, ihre Arbeit besser und schneller zu erledigen, was letztlich zu einer höheren Produktivität führt.

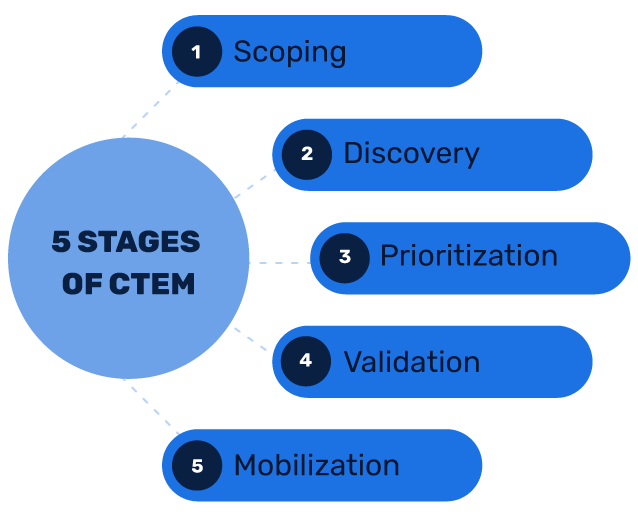

Die fünf Etappen eines CTEM-Programms

Das CTEM-Programm ist als flexibler Rahmen konzipiert, der an die Bedürfnisse der einzelnen Organisationen angepasst und verändert werden kann.

"Bis 2026 werden Unternehmen, die ihre Sicherheitsinvestitionen auf der Grundlage eines kontinuierlichen Exposure-Management-Programms priorisieren, dreimal seltener von einer Sicherheitsverletzung betroffen sein." Gartner

Die meisten CTEM-Programme lassen sich jedoch in fünf Hauptphasen unterteilen:

Scoping

Der erste Schritt eines jeden CTEM-Programms besteht darin, den Umfang des Projekts festzulegen. Dazu gehört eine klare Definition des Problems, das Sammeln von Informationen darüber und die Entwicklung eines Plans zur Lösung des Problems.

Das Scoping kann auf jeder Detailstufe erfolgen, von der strategischen Planung auf hoher Ebene bis hin zu detaillierten technischen Arbeiten.

Der Vorteil eines gut definierten Umfangs besteht darin, dass er als Richtschnur für das weitere Vorgehen im Projekt dient, so dass alle Beteiligten wissen, was erwartet wird.

Entdeckung

In der Erkundungsphase beginnen Sie damit, alle Informationen zu sammeln, die für die Durchführung des Projekts erforderlich sind, einschließlich Befragungen von Interessengruppen, Forschungsstudien, Datenerfassung und -analyse und vieles mehr.

Sie arbeiten immer noch auf einer abstrakten Ebene und müssen sich mit bestimmten Technologien oder Ansätzen befassen.

Sie versuchen nur, die Probleme besser zu verstehen, indem Sie mit Menschen sprechen, die davon (direkt oder indirekt) betroffen sein könnten.

Prioritätensetzung

In dieser Phase konzentrieren Sie sich auf die Ermittlung Ihrer Hauptprobleme. Dies kann durch Befragung der Mitarbeiter oder durch statistische Analysen geschehen.

Sobald Sie Ihre Hauptprobleme ermittelt haben, müssen Sie bestimmen, welche Verbesserungen erforderlich sind, um sie zu lösen.

Validierung

Sobald Sie Ihre Hauptprobleme identifiziert haben, ist es an der Zeit, sie zu validieren.

In dieser Phase sollten Sie einige Interviews mit Mitarbeitern führen oder Fokusgruppen einberufen, um deren Meinung darüber einzuholen, ob sich diese Probleme negativ auf das Unternehmen auswirken oder nicht.

Sie sollten sich auch Daten zu diesen Problemen ansehen, wie z. B. Kundenbeschwerden oder Mitarbeiterfluktuationsraten.

Mobilisierung

Sobald Ihr Team die wichtigsten Probleme validiert und festgelegt hat, welche Verbesserungen vorgenommen werden müssen, damit sie gelöst werden können, ist es an der Zeit zu mobilisieren!

Dies bedeutet, dass Sie einen Aktionsplan erstellen müssen, der bestimmte Schritte beschreibt, die für Verbesserungen erforderlich sind.

Wie können Organisationen den Erfolg ihres CTEM-Programms messen?

Unternehmen können den Erfolg ihres CTEM-Programms (Continuous Threat and Exposure Management) anhand verschiedener technischer Metriken und Indikatoren messen.

Hier sind einige hochtechnische Methoden zur Messung des Erfolgs von CTEM-Programmen:

- Mittlere Zeit bis zur Erkennung (MTTD): Berechnen Sie die durchschnittliche Zeit bis zur Erkennung neuer Schwachstellen, Bedrohungen oder Gefährdungen in Ihrer Umgebung. Eine niedrigere MTTD bedeutet eine schnellere Erkennung und ein erfolgreicheres CTEM-Programm.

- Mittlere Zeit bis zur Reaktion (MTTR): Messung der durchschnittlichen Zeit, die benötigt wird, um auf erkannte Schwachstellen oder Bedrohungen zu reagieren und diese zu beheben. Eine niedrigere MTTR weist auf eine effiziente Reaktion und Lösung hin.

- Reaktionszeit auf Zwischenfälle: Verfolgen Sie die Reaktionszeit auf Sicherheitsvorfälle, die durch das CTEM-Programm entdeckt wurden. Diese Kennzahl kann helfen, die Fähigkeit des Programms zu bewerten, Bedrohungen in Echtzeit zu bewältigen.

- Rate der Behebung von Schwachstellen: Überwachen Sie die Rate, mit der erkannte Schwachstellen behoben werden. Dies kann als Prozentsatz ausgedrückt werden und sollte idealerweise hoch sein, was auf eine rechtzeitige Behebung hinweist.

- Risikoverminderung: Quantifizierung der Verringerung des mit Schwachstellen und Gefährdungen verbundenen Risikos im Laufe der Zeit. Verwenden Sie Risikobewertungssysteme, um die Gesamtrisikolage zu bewerten und zu messen, wie sie sich durch die CTEM-Aktivitäten verbessert.

- Falsch-Positiv-Rate: Berechnen Sie den Prozentsatz der Warnungen oder Erkennungen, bei denen es sich um Fehlalarme handelt. Eine niedrige Falsch-Positiv-Rate deutet darauf hin, dass das Programm das Rauschen effektiv reduziert und sich auf echte Bedrohungen konzentriert.

- Abdeckung der Assets: Messen Sie den Prozentsatz der Anlagen Ihres Unternehmens (z. B. Server, Endpunkte, Anwendungen), die kontinuierlich vom CTEM-Programm überwacht werden. Eine hohe Bestandsabdeckung gewährleistet umfassende Sicherheit.

3 Herausforderungen auf dem Weg zur Erfüllung des CTEM

Das Erreichen der Ziele eines CTEM-Programms (Continuous Threat and Exposure Management) kann mit verschiedenen High-Tech-Herausforderungen verbunden sein:

- Datenintegration und -korrelation: Das CTEM stützt sich auf Daten aus verschiedenen Quellen, z. B. aus Bedrohungsdaten, Bestandsaufnahmen von Anlagen, Analysen des Netzwerkverkehrs und Sicherheitstools. Die Integration und Korrelation dieser verschiedenen Datensätze in Echtzeit kann eine technische Herausforderung darstellen. Datengenauigkeit, -konsistenz und -aktualität sind entscheidend für eine effektive Erkennung von und Reaktion auf Bedrohungen.

- Komplexität der Automatisierung und Orchestrierung: CTEM ist in hohem Maße auf Automatisierung angewiesen, um Bedrohungen und Schwachstellen zeitnah zu erfassen, zu analysieren und darauf zu reagieren. Die Entwicklung und Pflege komplexer Automatisierungs-Workflows, einschließlich Playbooks für die Reaktion auf Vorfälle und deren Behebung, kann technisch anspruchsvoll sein. Die Sicherstellung der Anpassung dieser Workflows an sich ändernde Bedrohungen und Umgebungen ist eine ständige Herausforderung.

- Skalierbarkeit und Leistung: Wenn Organisationen wachsen oder mit zunehmenden Cyber-Bedrohungen konfrontiert werden, muss das CTEM-Programm skaliert werden, um ein wachsendes Volumen an Daten und Sicherheitsereignissen zu bewältigen. Um die optimale Leistung des Programms auch bei hoher Belastung zu gewährleisten, sind fortschrittliche technische Lösungen erforderlich, darunter eine skalierbare Infrastruktur, verteilte Datenverarbeitung und effiziente Algorithmen.

Letzte Worte

Was lässt sich daraus ableiten? CTEM ist eine praktikable und effektive Option, die Ihnen hilft, die Sicherheit Ihrer Anwendungen zu reduzieren und die Kontrolle über Ihre Anwendungen während des gesamten Entwicklungszyklus zu behalten.

Sie sollten die Vorteile von CTEM bei der Verwaltung und Minderung von Risiken für Ihr Unternehmen berücksichtigen. Es kann dazu beitragen, bösartige Aktivitäten gegen Ihr Unternehmen zu minimieren, den Zeitaufwand für die Bewertung von und die Reaktion auf Bedrohungen und Schwachstellen zu verringern und die mit der Sicherheit verbundenen Ressourcen und Kosten zu senken.

- Wie konfiguriert man Brevo SPF-, DKIM- und DMARC-Einträge? Eine Schritt-für-Schritt-Anleitung - 16. Juli 2024

- Wie richtet man SendGrid DMARC-, SPF- und DKIM-Einträge ein? Einfache Schritt-für-Schritt-Anleitung - 15. Juli 2024

- Wie fügt man Cloudflare DMARC-, SPF- und DKIM-Einträge hinzu? Einfache Anleitung zur Einrichtung - 9. Juli 2024