DNS Amplification-Angriffe haben seit 2016 um fast 700% seit 2016. Der Verstärkungsfaktor bei diesen Angriffen kann zwischen dem 28- bis 54-fachen der ursprünglichen Abfragegröße liegen. In extremen Fällen kann er bis zu 179-fache Verstärkung erreichen.

In diesem Artikel werden wir untersuchen, was ein DNS-Amplifikationsangriff ist, wie er funktioniert und wie man solche Angriffe erkennt und abwehrt. Wir werden auch einige reale Beispiele für DNS-Amplifikationsangriffe anführen, die in jüngster Zeit die Stabilität von DNS-Systemen erschüttert haben.

Wichtigste Erkenntnisse

- A DNS-Verstärkungsangriff ist eine Art von DDoS-Angriffs bei dem Hacker verwundbare DNS-Server ausnutzen, um massive Mengen an Datenverkehr an ein Ziel zu senden.

- Während eine geringe Anzahl von Anfragen allein nicht ausreicht, um die Netzwerkinfrastruktur zu gefährden, kann die Vervielfachung der Anfragen über zahlreiche DNS-Auflöser wirklich gefährlich und verheerend für Ihr System sein.

- In den vergangenen Jahrzehnten gab es zahlreiche erfolgreiche DNS-Amplifikationsangriffe, darunter der Spamhaus-Angriff (2013), der Google-Angriff von 2022 (neben vielen anderen Google-Angriffen) und der Dyn-Angriff von 2016.

- Sie können einen DNS-Amplifikationsangriff in einem recht frühen Stadium erkennen, wenn Sie über die richtigen Tools und Mechanismen verfügen.

- DNSSEC, IDS/IPS und EDR-Systeme können bei der Verhinderung von DNS-Amplifikationsangriffen eine große Hilfe sein.

Was ist ein DNS-Verstärkungsangriff?

Ein DNS-Amplifikationsangriff ist ein reflexionsbasierter DDoS-Angriff (Distributed Denial of Service), bei dem Angreifer offene und falsch konfigurierte DNS-Resolver ausnutzen, um ein Ziel mit großen Mengen an DNS-Antwortverkehr zu überfluten.

Bei diesem Angriff stellen die Cyberkriminellen eine DNS-Lookup-Anfrage an einen bestimmten offenen DNS-Server. Sie fälschen die Quelladresse so, dass sie die Adresse des Ziels ist. Wenn der DNS-Server die Antwort auf den DNS-Eintrag zurücksendet, wird sie direkt an die IP-Adresse des Opfers (die gefälschte Quelladresse) und nicht an ein neues, von den Cyberkriminellen kontrolliertes Ziel gesendet.

Dies führt dazu, dass das Opfer eine Flut von unaufgeforderten DNS-Antworten erhält, die seine Netzwerkinfrastruktur überfordern und zu einem Denial-of-Service führen können.

Diese Angriffsmethode ist wegen ihres Verstärkungsfaktors, der, wie oben erwähnt, das 28- bis 54-fache der ursprünglichen Abfragegröße betragen kann, besonders gefährlich.

Wie DNS-Verstärkungsangriffe funktionieren

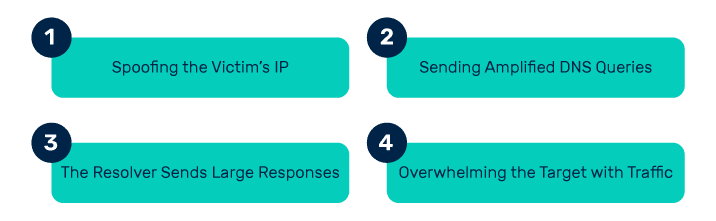

Der Prozess eines DNS-Amplifikationsangriffs umfasst mehrere Schritte:

Schritt 1: Spoofing der IP des Opfers

Der Angreifer nutzt ein kompromittiertes Gerät aus, um UDP-Pakete mit gefälschten IP-Adressen an einen rekursiven DNS-Resolver zu senden. Die gefälschte Adresse stimmt mit der echten IP-Adresse des Opfers überein.

Schritt 2: Senden von verstärkten DNS-Abfragen

Jedes UDP-Paket fordert einen DNS-Auflöser an, wobei häufig Parameter wie "ANY" verwendet werden, um eine möglichst umfassende Antwort zu erhalten.

Schritt 3: Der Resolver sendet umfangreiche Antworten

Der DNS-Resolver antwortet auf die Anfragen mit umfangreichen Daten und leitet sie an die gefälschte IP-Adresse weiter.

Schritt 4: Überwältigung des Ziels mit Traffic

Da die IP-Adresse des Ziels die Antwort erhält und die Netzwerkinfrastruktur mit umfangreichem Datenverkehr überflutet wird, kommt es zu einem Denial-of-Service.

Eine kleine Anzahl von Anfragen allein wird die Netzwerkinfrastruktur nicht gefährden, aber wenn dies multipliziert und über mehrere Anfragen und zahlreiche DNS-Auflöser skaliert wird, können die Angreifer das auf das Ziel gerichtete Datenvolumen erheblich steigern und die Netzwerkressourcen des Opfers überfordern.

Beispiele für DNS-Verstärkungsangriffe

In den letzten Jahren gab es mehrere DNS-Amplifikationsangriffe, die das wahre Potenzial und das Ausmaß der möglichen Auswirkungen solcher Angriffe gezeigt haben:

Google-Angriff (2022)

Am 1. Juni 2022 richtete sich ein DDoS-Angriff gegen einen Google Cloud Armour-Nutzer mit HTTPS für 69 Minuten. Zu diesem Zeitpunkt war dies der "größte" verteilte Denial-of-Service-Angriff (DDoS), der jemals aufgezeichnet wurde, mit einer Spitze von über 46 Millionen Anfragen pro Sekunde. 5.256 Quell-IPs aus 132 Ländern waren an dem Angriff beteiligt. Laut Google handelte es sich um den größten DDoS-Angriff der Schicht 7 und war fast 76 % größer als der vorherige Rekord.

Dyn Attack (2016)

Am 21. Oktober 2016 wurden Twitter, Amazon, GitHub und die New York Times aufgrund des Dyn DDoS-Angriffs. Ziel des Angriffs war das Unternehmen Dyn, das für die Bereitstellung eines Großteils der Infrastruktur des Internet-Domain-Name-Systems (DNS) verantwortlich war.

Der Angriff dauerte fast den ganzen Tag. Die Cyberkriminellen verwendeten die "Mirai-Botnet"-Malware, die IoT-Geräte (und nicht Computer) nutzt, so dass die Hacker aus über 50 000 bis 100 000 Geräten (z. B. Heimroutern, Videorekordern usw.) auswählen konnten, um die Malware auszuführen.

Angriff auf das Spamhaus (2013)

Der Spamhaus-DDoS-Angriff begann am 18. März 2013 und war zu diesem Zeitpunkt einer der größten bekannten DDoS-Angriffe, der einen Spitzenwert von rund 300 Gbps. Der Angriff richtete sich gegen Spamhaus, eine Anti-Spam-Organisation, nachdem CyberBunker, ein Hosting-Unternehmen, das für seine freizügigen Richtlinien bekannt ist, auf die schwarze Liste gesetzt wurde.

Der Angriff nutzte offene DNS-Resolver zur Verstärkung des Datenverkehrs und verwendete DNS-Reflection-Techniken, die es den Hackern ermöglichten, mit begrenzten Ressourcen riesige Datenmengen zu generieren. Der Vorfall lenkte die Aufmerksamkeit der Experten auf die Anfälligkeit offener DNS-Resolver und ihr Missbrauchspotenzial für groß angelegte DDoS-Angriffe. Strafverfolgungsbehörden aus mehreren Ländern mussten den Angriff untersuchen. Dies führte zu Verhaftungen, darunter die Verhaftung eines 17-jährigen Mannes aus London.

Wie man DNS-Verstärkungsangriffe erkennt

Es gibt mehrere Methoden, mit denen Sie DNS-Amplifikationsangriffe erkennen können.

Anzeichen für einen DNS-Verstärkungsangriff auf Ihr Netzwerk

Einige häufige Anzeichen für DNS-Amplifikationsangriffe sind:

- Plötzlich auftretende Spitzen im DNS-Verkehrsvolumen

- Ungewöhnliche Muster in DNS-Abfragearten (z. B. eine große Anzahl von "ANY"-Abfragen)

- Erhöhter Bandbreitenverbrauch ohne entsprechende Zunahme des rechtmäßigen Verkehrs

- Eine große Anzahl von Antworten von DNS-Servern, die nicht von Ihrem Netzwerk abgefragt werden

Tools und Methoden zur Erkennung von verdächtigem DNS-Verkehr

- SIEM-Systeme (Sicherheitsinformationen und Ereignisverwaltung)

SIEM-Systeme sammelt und analysiert DNS-Protokolle auf Anomalien, wie z. B. ungewöhnliche Abfragevolumen oder -ziele. Zu den beliebtesten Empfehlungen gehören Splunk, IBM und QRadar.

- Systeme zur Erkennung und Verhinderung von Eindringlingen (IDS/IPS)

Diese Systeme erkennen schnell Muster von potenziell verdächtigen DNS-Aktivitäten und lösen auf der Grundlage dieser Bedrohungen Warnungen aus. Zu den empfohlenen Tools gehören Snort und Zeek.

- DNS-Überwachungs- und Analyse-Tools

Diese Tools bieten Echtzeit- und historische Analysen von DNS-Anfragen, um Anomalien zu erkennen. Ein Beispiel ist die DNS-Timeline-Funktion von PowerDMARC.

- Endpunkt-Erkennung und -Reaktion (EDR)

EDR-Systeme überwachen die DNS-Aktivitäten von Endpunkten auf Anzeichen einer Gefährdung, z. B. Malware, die DNS für Command & Control (C2) nutzt. Beispiele hierfür sind Microsoft Defender ATP und SentinelOne.

Proaktive Maßnahmen zur Verhinderung verdächtiger DNS-Aktivitäten

- Ratenbegrenzung für DNS-Anfragen um Missbrauch zu verhindern.

- Blockieren offener rekursiver Resolver um die Angriffsfläche zu verringern.

- Einführung von DNSSEC um DNS-Spoofing zu verhindern.

- Protokollierung und Analyse des DNS-Verkehrs für die langfristige Trendüberwachung.

Zu überwachende Metriken und Protokolle (z. B. anormale Verkehrsmuster, Abfrageraten).

Die Analyse von DNS-Serverprotokollen auf ungewöhnliche Muster wie abnormalen Datenverkehr und wiederholte Anfragen von derselben Quelle kann dazu beitragen, potenzielle Angriffe bereits im Anfangsstadium zu erkennen. Hier ist eine Zusammenfassung der zu überwachenden Metriken:

- Abfragevolumen pro Quelle (IP/Gerät)

- Antwortgrößenverteilung

- Abfragetyp-Analyse (z. B. ANY, TXT, NULL, MX, SRV)

- Eindeutige Domains pro Gerät abgefragt

- Wiederholte Abfragen an denselben Bereich

- NXDOMAIN (Non-Existent Domain) Ausfallraten

- Ungewöhnliche Abfrageziele (externe vs. interne Abfragen)

- Latenzzeit bei DNS-Antworten

Entschärfung von DNS-Verstärkungsangriffen

Es gibt zahlreiche wirksame Strategien zur Schadensbegrenzung, die Sie anwenden können.

Tools zur Verhinderung von DNS-Verstärkungsangriffen

1. Sichere DNS-Auflöser

Offene Resolver werden häufig für DNS-Amplifikations- und DDoS-Angriffe ausgenutzt, weshalb es wichtig ist, den Zugang zu beschränken. Daher ist es am besten, offene DNS-Resolver zu deaktivieren. Stattdessen können Sie rekursive DNS-Resolver so konfigurieren, dass sie nur Abfragen von vertrauenswürdigen internen Clients akzeptieren. Außerdem kann es von Vorteil sein, den Zugriff auf bestimmte IPs oder Subnetze mithilfe von ACLs (Access Control Lists) zu beschränken.

2. Begrenzung der Antwortquote (RRL) einführen

DNS-Verstärkungsangriffe beruhen auf dem Senden zahlreicher kleiner Anfragen an einen Resolver, der große Antworten erzeugt und damit das Netzwerk des Opfers überlastet. Um dies abzuschwächen, können Sie DNS-Server so konfigurieren, dass die Anzahl der identischen Antworten, die an eine einzelne IP-Adresse gesendet werden, begrenzt wird. Dies kann durch die Implementierung einer abfragebasierten Ratenbegrenzung erreicht werden, die die Auswirkungen böswilliger wiederholter Anfragen reduziert. Nachfolgend einige Beispiele für integrierte RRL-Module in gängiger DNS-Software:

- BIND: response-rate-limit { responses-per-second X; };

- PowerDNS: max-qps-per-ip Einstellung

- Ungebunden: Ratelimit Funktion zur Begrenzung der Antworten pro Client

3. Verkehrsfilterung

Die Filterung des DNS-Verkehrs kann dazu beitragen, böswillige Anfragen, unbefugten Zugriff und Versuche der Datenexfiltration zu verhindern. Außerdem können Firewalls und Intrusion Prevention Systems (IPS) helfen, verdächtigen DNS-Verkehr zu blockieren.

Bewährte Praktiken für die Netzwerksicherheit

Es ist wichtig, eine angemessene Netzwerksicherheit zu praktizieren, um DNS-Amplifikationsangriffe zu verhindern. Hier ist, was Sie tun können:

- Praktizieren Sie ein Null-Vertrauensmodell für die Netzsicherheit.

- Implementierung Multi-Faktor-Authentifizierung (MFA).

- Verwenden Sie eine rollenbasierte Zugangskontrolle, um den Zugang zu sensiblen Systemen zu beschränken.

- Einsatz von Geo-Blocking-Technologien zur Beschränkung des Zugangs aus Hochrisikoregionen.

- Setzen Sie Firewalls der nächsten Generation ein und aktualisieren Sie regelmäßig Ihre Firewall-Regeln.

- Aktivieren Sie DNSSEC, um DNS-Spoofing-Angriffe zu verhindern.

- HTTPS erzwingen.

- Implementieren Sie SSO (Single Sign-On).

- Implementieren Sie E-Mail-Authentifizierungsprotokolle wie SPF, DKIM und DMARC.

- Aktivieren Sie DLP-Systeme(Data Loss Prevention).

- Führen Sie regelmäßig Schulungen zum Sicherheitsbewusstsein in Bezug auf Phishing, Social Engineering und sicheres Surfen durch.

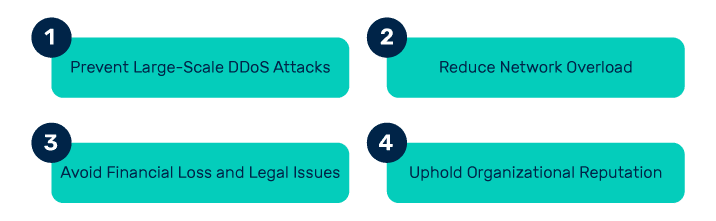

Die Bedeutung proaktiver Maßnahmen

Proaktive Maßnahmen wie regelmäßige Sicherheitsprüfungen, kontinuierliche Überwachung, aktuelle Informationen aus der Branche und die Verwendung der richtigen Tools können das Risiko erfolgreicher Angriffe verringern. Hier erfahren Sie, warum es wichtig ist, schnell zu handeln:

1. Verhinderung groß angelegter DDoS-Angriffe

Durch proaktive Maßnahmen gegen DNS-Amplifikationsangriffe können in Zukunft groß angelegte DDoS-Angriffe verhindert werden.

2. Verringerung der Netzüberlastung

DNS Amplification Exploits können Netzwerksysteme überlasten und überwältigen, was zu Ausfällen und einer Verlangsamung des Netzwerkbetriebs führen kann. Durch schnelles Handeln kann dies verhindert werden.

3. Vermeiden Sie finanzielle Verluste und rechtliche Probleme

Ausfallzeiten als Folge von DNS-Amplifikationsangriffen können Unternehmen viel Geld kosten. Sie können sogar rechtliche Folgen haben, weil sie Cyberkriminalität begünstigen.

4. Wahrung des Ansehens der Organisation

Wenn Ihre DNS-Server von einem Amplification-Exploit betroffen sind, kann dies zu Gesichtsverlusten und Rufschädigung führen. Vorbeugung ist in solchen Situationen unabdingbar.

Letzte Worte

Opfer eines DNS-Verstärkungsangriffs zu werden, kann sowohl in finanzieller Hinsicht als auch in Bezug auf den Ruf ziemlich kostspielig sein. Es könnte dazu führen, dass Ihre Domäne und Ihr Unternehmen in den Augen der Kunden als weniger vertrauenswürdig erscheinen und sie dazu bringen, nach alternativen Lösungen zu suchen.

Obwohl sie im Anfangsstadium nur schwer zu erkennen und zu verhindern sind, gibt es einige allgemeine Anzeichen, Methoden und Tools, die Sie beachten sollten, damit Sie solche Angriffe so früh wie möglich erkennen und abwehren können.

- Gmail End-to-End E-Mail-Verschlüsselung erklärt: Ein Leitfaden für Unternehmensanwender - 9. April 2025

- Beste E-Mail-Zustellbarkeits-Tools - 7. April 2025

- Wie prüft man die Zustellbarkeit von E-Mails? - April 2, 2025