Eingehende Microsoft 365-E-Mails, die DMARC nicht bestehen, werden nicht zurückgewiesen, auch wenn die DMARC-Richtlinie auf "p=reject" eingestellt ist. Dies geschieht, um zu vermeiden, dass legitime E-Mails blockiert werden, die während der Übertragung aufgrund von E-Mail-Sicherheitsrichtlinien auf der Seite des Absenders verloren gehen könnten.

Wichtigste Erkenntnisse

- Microsoft 365 weist DMARC-Fail-E-Mails nicht zurück, um die Blockierung legitimer Nachrichten zu verhindern.

- Die Kennzeichnung fehlgeschlagener DMARC-Nachrichten als Spam ermöglicht es den Benutzern, potenziell wichtige E-Mails zu erhalten.

- Die Erstellung einer Liste "sicherer Absender" kann dazu beitragen, dass legitime E-Mails Ihren Posteingang erreichen.

- Transportregeln können so konfiguriert werden, dass sie nicht autorisierte eingehende E-Mails unter Quarantäne stellen oder vor ihnen warnen.

- DMARC-Richtlinien, die auf "p=reject" eingestellt sind, können zum Verlust von legitimen E-Mails führen, wenn sie nicht richtig konfiguriert sind.

Warum weist Microsoft 365 DMARC-fail-E-Mails nicht zurück?

Microsoft 365 lehnt E-Mails, die die DMARC-Prüfung nicht bestehen, nicht ab, um:

- Vermeidung falsch negativer Ergebnisse, die sich aus E-Mail-Weiterleitungsszenarien und der Verwendung von Mailinglisten ergeben können

- Vermeiden Sie, dass legitime E-Mails aufgrund von Konfigurationsproblemen auf der Seite des Absenders zurückgewiesen werden.

Aus diesem Grund hält es die E-Mail-Sicherheit von Microsoft 365 für besser, Nachrichten als Spam zu markieren, anstatt sie ganz abzulehnen. Benutzer können Microsoft immer noch nutzen, um diese E-Mails in ihren Posteingängen zu erhalten, indem sie:

- Erstellen einer Liste "sicherer Absender".

- Erstellen einer Transportregel, auch bekannt als Exchange Mail Flow Rule

Während Ihre legitimen E-Mails, die DMARC nicht bestehen, besorgniserregend sein mögen, kann diese Taktik dazu führen, dass bösartige E-Mails die DMARC-Prüfungen umgehen und in die Posteingänge der Benutzer gelangen.

Sie können sich dieses Dokument ansehen unter Microsoft 365 für die Konfiguration von Inbound DMARC in ihrer Exchange Online-Plattform

Vereinfachen Sie die Sicherheit mit PowerDMARC!

Wie erstellt man eine Microsoft 365 Transportregel, um nicht autorisierte eingehende E-Mails in Quarantäne zu stellen?

Um diese Bedenken bezüglich des Einsatzes von Office 365 DMARC auszuräumen, können wir eine Exchange Mail Flow/ Transport Regel erstellen, die den Nachrichtenkopf des Absenders verwendet.

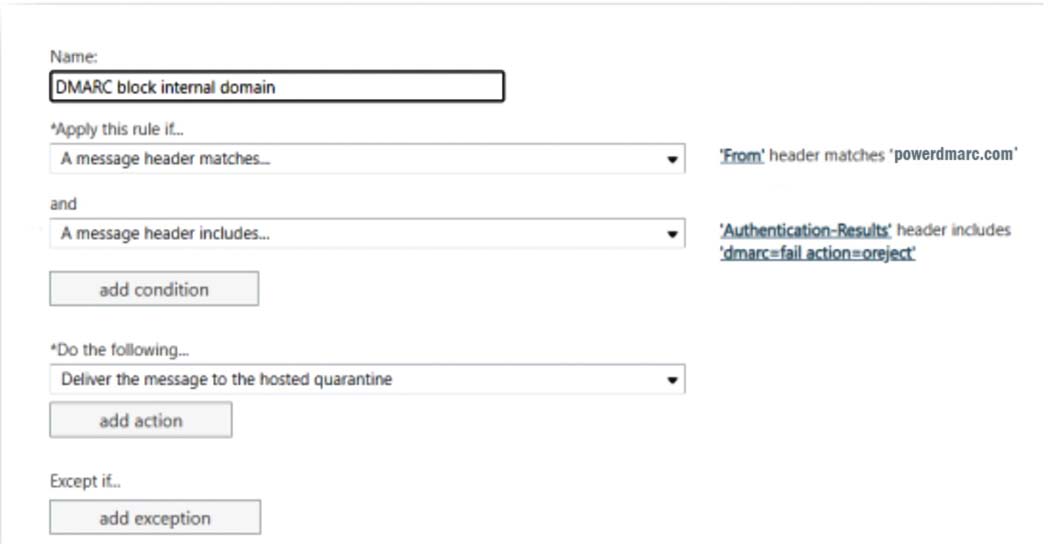

Fall 1: Einrichten einer Transportregel zur Quarantäne eingehender E-Mails von internen Domänen

Wenn E-Mails von internen Domänen in der "Von"-Adresse empfangen werden, können wir eine Transportregel einrichten, um die E-Mails unter Quarantäne zu stellen. Dadurch wird die E-Mail in den Quarantäneordner des Benutzers statt in den Posteingang verschoben.

Die Regel prüft:

- Ob das Von-Feld mit Ihrer eigenen Domäne übereinstimmt

- Ob DMARC für die Nachricht fehlschlägt

Daraus würde sich ergeben, welche Maßnahmen zu ergreifen sind.

Anmerkung: Bevor Sie diese Regel konfigurieren, empfiehlt es sich, sie in einem eingeschränkten Benutzerkreis einzusetzen, um den Boden zu testen, bevor Sie sie in großem Maßstab einsetzen. Vergewissern Sie sich, dass Ihre autorisierten Absender DMARC passieren, da dies auf Fehlkonfigurationen hinweisen würde und zum Verlust legitimer E-Mails führen könnte.

Gehen Sie wie folgt vor, um die Regel einzurichten:

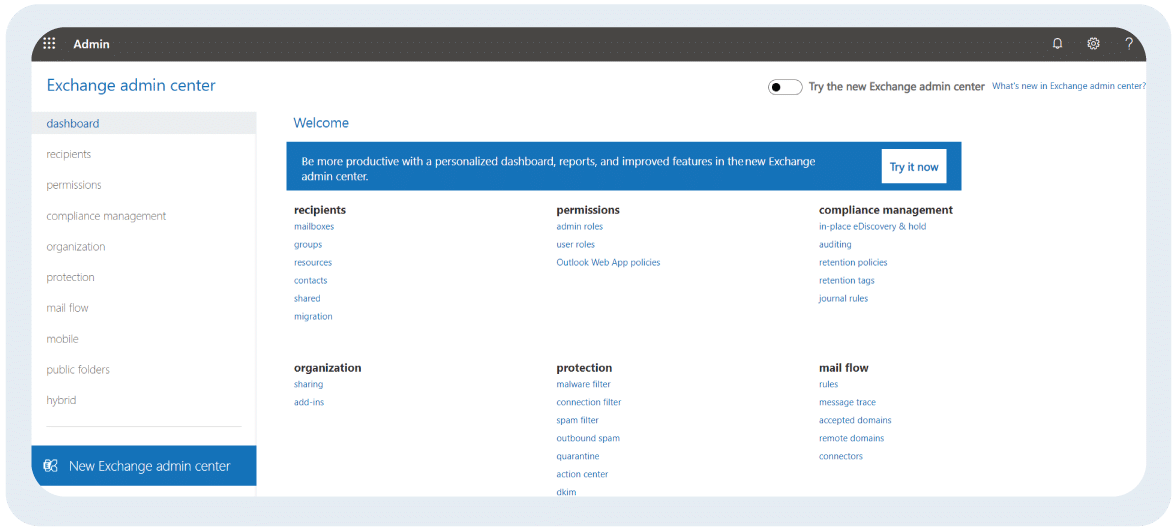

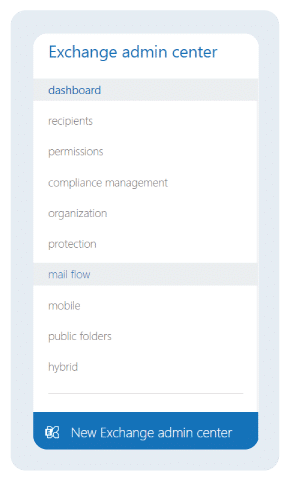

- Melden Sie sich bei Ihrem Exchange Online-Administrationszentrum an

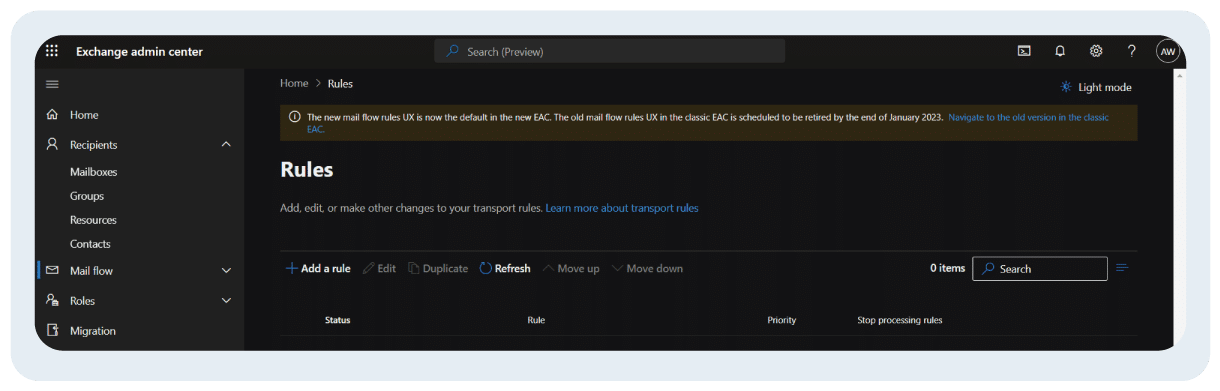

- Gehen Sie zu Mailflow > Regeln

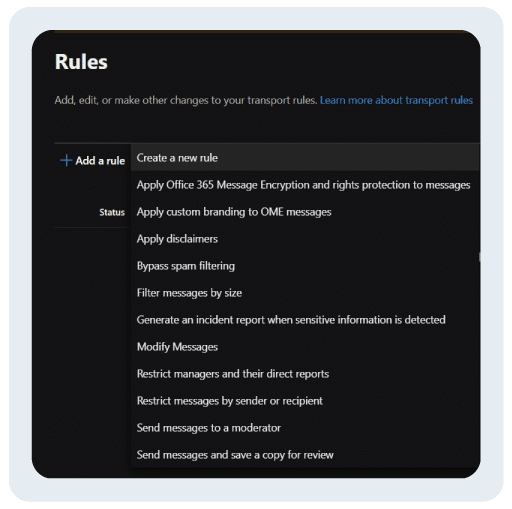

- Erstellen Sie eine neue Regel, indem Sie auf das Symbol Hinzufügen > Neue Regel erstellen klicken.

- Setzen Sie "Absenderadresse in der Nachricht abgleichen" auf "Kopfzeile".

- Unter Diese Regel anwenden, wenn... können Sie aus dem Dropdown-Menü die Bedingung auswählen, auf die Sie diese Regel anwenden möchten. Hier möchten wir die Regel konfigurieren, wenn das DMARC-Authentifizierungsergebnis "fehlgeschlagen" ist und wenn die "Von"-Domäne mit Ihrem eigenen Domänennamen übereinstimmt

- Unter Do the following... können Sie nun Ihre Aktion auswählen und sie auf "Deliver the message to the hosted quarantine" setzen.

- Speichern anklicken

Fall 2: Einrichten einer Transportregel zur Quarantäne eingehender E-Mails von externen Domänen

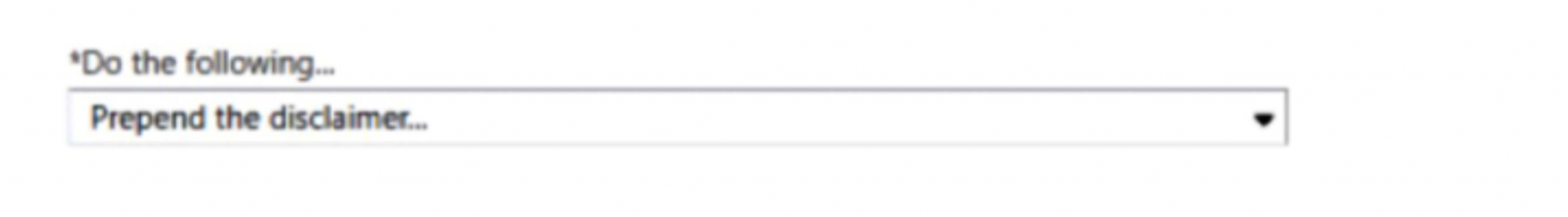

Wenn Sie E-Mails von Domänen erhalten, die nicht in den Zuständigkeitsbereich Ihrer Organisation fallen (externe Domänen) und DMARC nicht bestehen, können Sie einen Haftungsausschluss einrichten, der die Benutzer vor einem möglichen Phishing-Versuch oder einer bösartigen Absicht warnt.

Anmerkung: Das Voranstellen eines Haftungsausschlusses für externe Domänen, die DMARC nicht bestehen, kann von Vorteil sein, wenn Sie E-Mails nicht gänzlich einschränken wollen. In den meisten Fällen können falsch konfigurierte Protokolle auf der Seite des Absenders zu fehlgeschlagenen Authentifizierungsprüfungen beitragen.

Gehen Sie wie folgt vor, um die Regel einzurichten:

- Melden Sie sich bei Ihrem Exchange Online-Administrationszentrum an

- Gehen Sie zu Mailflow > Regeln

- Erstellen Sie eine neue Regel, indem Sie auf das Symbol Hinzufügen > Neue Regel erstellen klicken.

- Setzen Sie "Absenderadresse in der Nachricht abgleichen" auf "Kopfzeile".

- Unter Diese Regel anwenden, wenn... können Sie aus dem Dropdown-Menü die Bedingung auswählen, auf die Sie diese Regel anwenden möchten. Hier möchten wir die Regel konfigurieren, wenn das Ergebnis der DMARC-Authentifizierung "fehlgeschlagen" ist.

- Unter Do the following... können Sie nun Ihre Aktion auswählen und sie auf "Prepend the disclaimer..." setzen und den gewünschten Disclaimer hinzufügen

- Sie können nun eine Ausnahme zu dieser Regel hinzufügen, z. B. für den Fall, dass der "From"-Header Ihrem Domainnamen entspricht

- Speichern anklicken

Wie erstellt man eine Microsoft 365 Transportregel, um nicht autorisierte eingehende E-Mails abzulehnen?

- Melden Sie sich bei Ihrem Exchange Online-Administrationszentrum an

- Gehen Sie zu Mailfluss > Regeln

- Auswahl von + Hinzufügen einer Regel

- Klicken Sie auf Eine neue Regel erstellen aus dem Dropdown-Menü

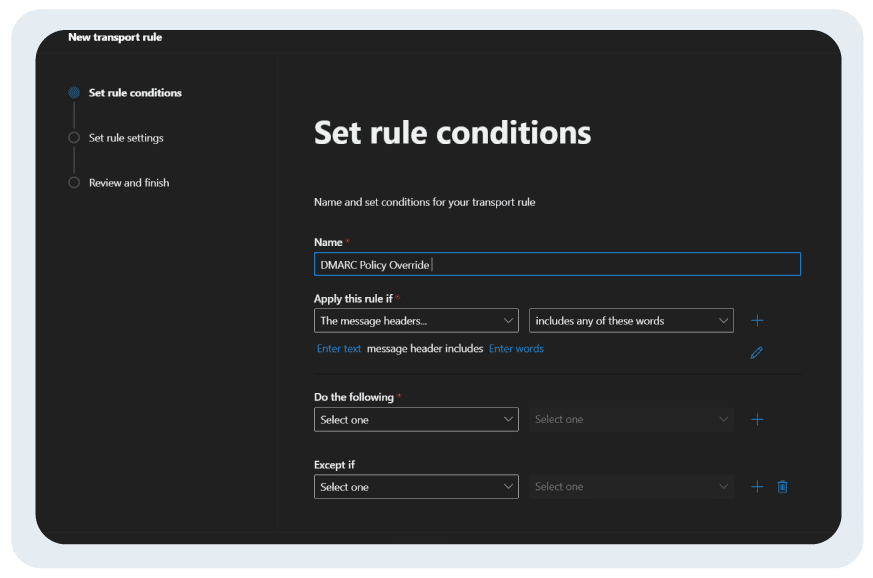

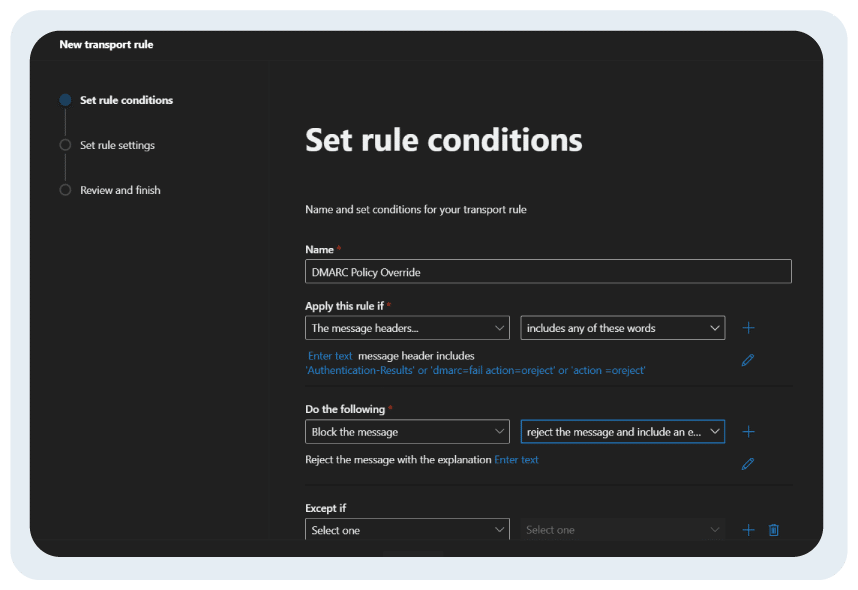

- Benennen Sie Ihre Mailflow-Regel. Zum Beispiel: DMARC-Richtlinie außer Kraft setzen

- Unter "Diese Regel anwenden, wenn" wählen Sie "die Kopfzeilen der Nachricht eines der folgenden Wörter enthalten"

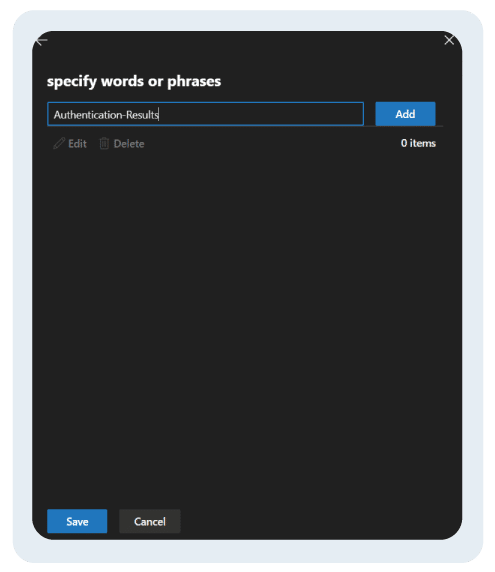

- Klicken Sie nun auf "Text eingeben" im blau unterlegten Text und wählen Sie "Authentifizierungs-Ergebnisse"

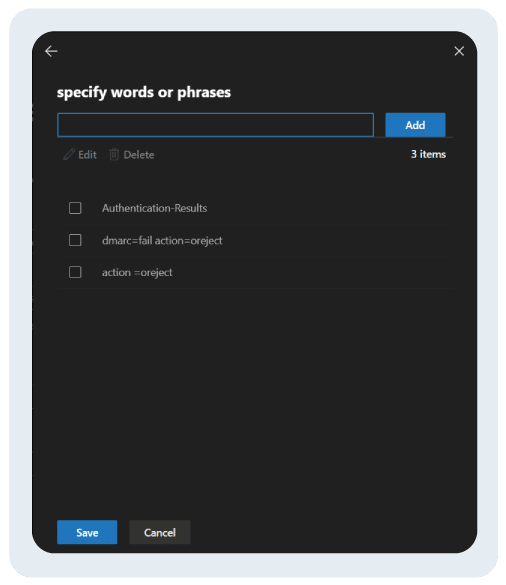

- Ähnlich. Klicken Sie auf "Wörter eingeben" im blau hervorgehobenen Text und wählen Sie die Option Ihrer Wahl oder alle Optionen.

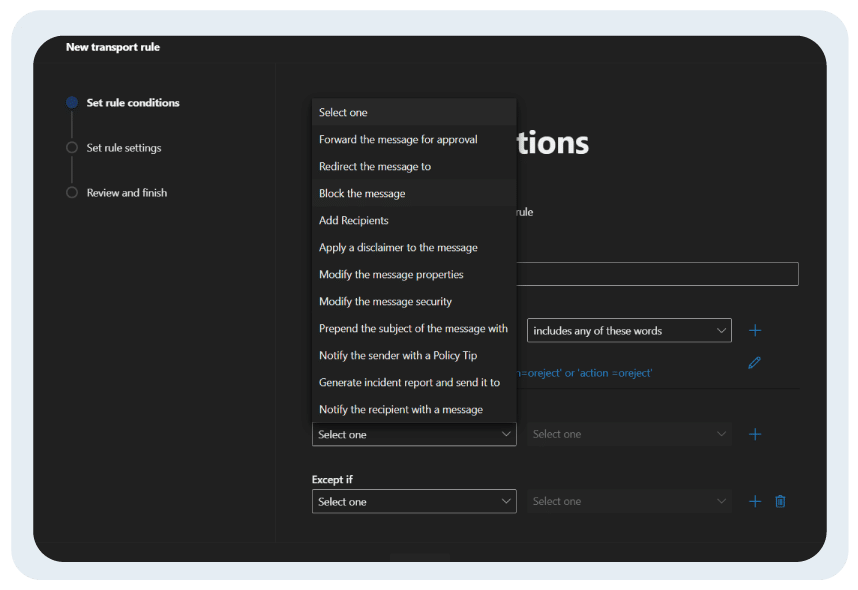

- Unter "Folgendes tun" wählen Sie "Die Nachricht blockieren"

- Wählen Sie außerdem "die Nachricht ablehnen und eine Erklärung hinzufügen"

Speichern Sie die Mailflow-Regel. Es kann ein paar Minuten dauern, bis die Änderungen verarbeitet sind, dann sind Sie fertig!

Einige wichtige Punkte zur Erinnerung

- DMARC schützt nicht vor Spoofing-Lookalike-Domains und ist nur gegen Direct-Domain-Spoofing und Phishing-Angriffe wirksam.

- Eine DMARC-Richtlinie, die auf "none" eingestellt ist, würde E-Mails, die DMARC nicht bestehen, nicht unter Quarantäne stellen oder zurückweisen; nur p=reject/quarantine kann vor Spoofing schützen.

- Die Ablehnung von DMARC sollte nicht auf die leichte Schulter genommen werden, da sie zum Verlust von legitimen E-Mails führen kann.

- Für eine sicherere Bereitstellung konfigurieren Sie ein DMARC-Berichts-Tool um Ihre E-Mail-Kanäle und Authentifizierungsergebnisse täglich zu überwachen

- Microsoft verschärft E-Mail-Absenderregeln: Wichtige Updates, die Sie nicht verpassen sollten - 3. April 2025

- DKIM-Einrichtung: Schritt-für-Schritt-Anleitung zur Konfiguration von DKIM für E-Mail-Sicherheit (2025) - März 31, 2025

- PowerDMARC als Grid-Leader für DMARC in G2 Spring Reports 2025 anerkannt - März 26, 2025