Phishing-Angriffe auf Führungskräfte - Praktische Einblicke und Präventionsstrategien

Außergewöhnliche Phishing-Angriffe auf Führungskräfte sind eine der effektivsten und kostengünstigsten Methoden, um die Sicherheit eines Unternehmens zu gefährden. Führungskräfte können per E-Mail oder Telefonanruf angelockt werden, aber das Ergebnis ist fast immer das gleiche.

Ein Phishing-Angriff auf Führungskräfte ist für alle Arten von Unternehmen ein großes Problem. Er ist einer der Hauptgründe für den Verlust von über $43 Milliarden (USD) von 2016 bis 2021.

In diesem Artikel erörtern wir die Definition von Executive Phishing, warum es eine solche Bedrohung darstellt und wie Sie vermeiden können, das nächste Opfer zu werden.

Was ist Executive Phishing?

Executive Phishing ist eine Cyberkriminalität, die auf hochrangige Führungskräfte und andere Entscheidungsträger wie den CEO, CFO und hochrangige Führungskräfte abzielt. Der Name der Führungskraft, die E-Mail-Signatur, die digitale Visitenkarte und andere Details werden häufig während des Phishing-Angriffs verwendet, um die Nachricht legitim erscheinen zu lassen.

Unter 2020kosten Cyberkriminalität wie CEO-Betrug und Ransomware über 4,1 Milliarden US-Dollar, wobei die gemeldeten Fälle von 2019 bis 2020 um 69 % auf über 791.000 ansteigen. Leider nehmen diese Cyber-Bedrohungen nicht ab, sondern verschlimmern sich sogar.

Sie soll dem Opfer vorgaukeln, dass es eine E-Mail von einer Person aus dem eigenen Unternehmen oder einer anderen vertrauenswürdigen Quelle erhält.

Bei Phishing-Angriffen auf Führungskräfte handelt es sich in der Regel um eine gut gestaltete E-Mail von einem Mitarbeiter Ihres Unternehmens, es kann aber auch eine E-Mail von einem Mitarbeiter außerhalb Ihres Unternehmens sein.

Die E-Mails enthalten oft Informationen über eine bevorstehende Sitzung, z. B. die Tagesordnung oder einen anstehenden Vertrag.

Der Angreifer kann auch versuchen, auf vertrauliche Daten im Unternehmensnetzwerk zuzugreifen, indem er sich als vertrauenswürdiger Mitarbeiter mit Zugang zu vertraulichen Informationen ausgibt.

Ziel von Executive Phishing ist es, vertrauliche Daten wie Passwörter, sensible Dokumente und Anmeldedaten zu stehlen. Der Angreifer verwendet dann diese gestohlenen Anmeldedaten, um auf Unternehmensressourcen zuzugreifen und Zugang zu vertraulichen Informationen zu erhalten.

Lesen Sie dazu: Was ist eine Phishing-E-Mail?

Warum zielen Phishing-Angriffe auf Führungskräfte?

Durch das Angreifen von Führungskräften können Hacker an wertvolle Informationen gelangen, die im Dark Web verkauft oder als Erpressung gegen das Unternehmen des Opfers verwendet werden könnten.

Da Führungskräfte in der Regel Zugang zu sensiblen Daten wie Finanzdaten, persönlichen Informationen und anderen vertraulichen Geschäftsdokumenten haben, können sie zu bevorzugten Zielen für Phishing-Angriffe werden, die mit allen Mitteln versuchen, an diese Daten zu gelangen.

Beispiel eines Phishing-Angriffs für Führungskräfte

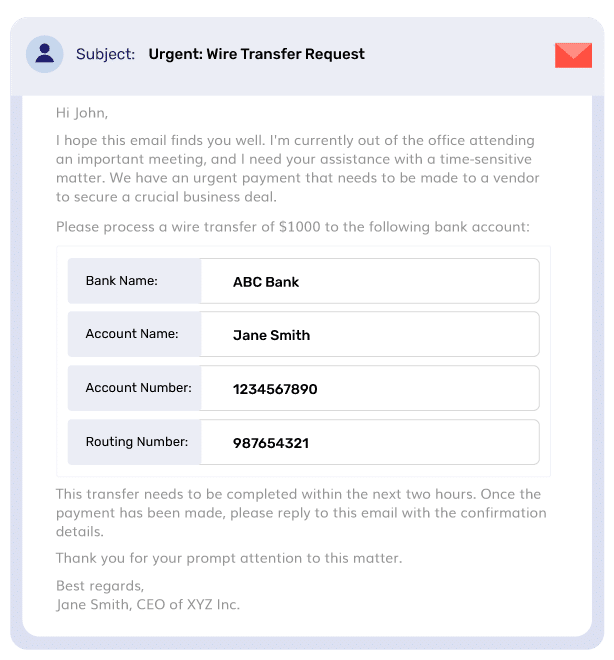

Ein Beispiel für eine Phishing-E-Mail für Führungskräfte ist in der folgenden Abbildung zu sehen:

Hauptarten von Phishing-Angriffen auf Führungskräfte

Im Folgenden werden einige der wichtigsten Arten von Phishing-Angriffen auf Führungskräfte beschrieben:

Business Email Compromise (BEC) Angriffe

BEC-Angriffe zielen auf CEOs und andere hochrangige Beamte ab, indem sie sich als deren E-Mails ausgeben und um Geldüberweisungen bitten.

BEC-Angreifer versenden betrügerische E-Mails mit gefälschten Firmenlogos und gefälschten Absenderadressen, um dem Empfänger vorzugaukeln, sie seien echt.

Angriffe auf die Rechnungsstellung

Dieser Angriff zielt darauf ab, Geld von Unternehmen zu stehlen, indem gefälschte Rechnungen erstellt werden, die legitim erscheinen, aber Fehler oder Unstimmigkeiten enthalten.

Der Angreifer fordert dann die Bezahlung dieser Rechnungen durch Banküberweisungen oder andere Zahlungsmethoden an, die erst nach einiger Zeit überprüft werden können.

Ausnutzung von Videokommunikationsplattformen

Bei diesem Angriff nutzt der Hacker eine Videokommunikationsplattform aus, um sich als die Führungskraft auszugeben. So könnten sie beispielsweise Google Hangouts nutzen, um sich als CEO auszugeben und vertrauliche Informationen zu erfragen.

Der Hacker kann den Mitarbeitern auch eine E-Mail schicken, in der er ihnen mitteilt, dass sie sich mit einem Mitarbeiter der Finanzabteilung zu einem Videoanruf treffen werden. Sie weisen sie an, eine App herunterzuladen und ihre Anmeldedaten einzugeben.

Sozialtechnik

Social Engineering wird verwendet, um auf sensible Informationen oder Daten zuzugreifen, indem Benutzer dazu gebracht werden, Passwörter, Sozialversicherungsnummern und andere sensible Informationen preiszugeben.

Der Angreifer gibt sich oft als Mitarbeiter der IT-Abteilung oder einer anderen Abteilung in Ihrem Unternehmen aus und bittet um Zugriff auf Ihren Computer oder Ihre Netzwerkressourcen, obwohl normale Geschäftspraktiken diese Anfrage nicht rechtfertigen.

Executive Phishing vs. Whaling

Denken Sie daran, dass sowohl Executive Phishing als auch Whaling Cyberangriffe sind, die auf hochrangige Mitarbeiter abzielen, wobei Whaling eine speziellere Variante ist. Angemessene Cybersicherheitsmaßnahmen und Mitarbeiterschulungen sind für den Schutz vor diesen Bedrohungen von entscheidender Bedeutung.

Werfen wir einen Blick auf Executive Phishing und Whaling:

| Aspekt | Phishing für Führungskräfte | Walfang |

| Ziel | Executive Phishing zielt auf hochrangige Führungskräfte innerhalb eines Unternehmens ab. | Whaling konzentriert sich auf Führungskräfte der obersten Ebene, wie CEOs und CFOs. |

| Zielsetzung | Executive Phishing zielt darauf ab, sich unbefugten Zugang zu verschaffen, Daten zu stehlen oder Anmeldedaten zu erlangen. | Whaling zielt darauf ab, sensible Informationen oder Gelder von hochrangigen Führungskräften zu erhalten. |

| Angriffsart | Executive Phishing ist ein Phishing-Angriff, der speziell Führungskräfte zum Handeln verleitet. | Whaling ist ein spezialisiertes Spear-Phishing, das auf die einflussreichsten Personen abzielt. |

| Nachahmung | Beim Phishing von Führungskräften geben sich die Angreifer als leitende Angestellte oder Kollegen aus, um die Zielperson zu täuschen. | Beim Whaling gibt man sich als leitender Angestellter aus, um dessen hohe Autorität auszunutzen. |

| Vorbereitung | Angreifer recherchieren die Rolle, den Kommunikationsstil und die relevanten Informationen der Zielperson, was beim Executive Phishing üblich ist. | Whaling-Täter stellen gründliche Nachforschungen über die Zielperson und das Unternehmensumfeld an. |

| E-Mail-Inhalt | Phishing-E-Mails für Führungskräfte imitieren offizielle Mitteilungen. Oft wird ein Gefühl der Dringlichkeit vermittelt oder es werden sensible Angelegenheiten angesprochen. | Walfang-E-Mails enthalten maßgeschneiderte und personalisierte Nachrichten, die auf die Position und die Aufgaben der Zielperson zugeschnitten sind. |

| Sozialtechnik | Beim Executive Phishing werden Machtdynamik, Dringlichkeit oder Neugierde ausgenutzt, um die Zielpersonen zum Handeln zu bewegen. | Whaling nutzt den Zugang und die Autorität auf hoher Ebene, um das Vertrauen der Zielperson zu manipulieren und ihre Compliance zu verbessern. |

| Nutzlast | Beim Executive Phishing werden häufig bösartige Links, Anhänge oder Informationsanfragen als Nutzdaten verwendet. | Walfang-Nutzlasten zielen oft auf vertrauliche Daten, Finanztransaktionen oder andere wertvolle Vermögenswerte ab. |

| Auswirkungen | Die Auswirkungen von Executive Phishing können von gefährdeten Konten und Datenverletzungen bis hin zu finanziellen Verlusten reichen. | Die Auswirkungen des Walfangs können beträchtlich sein und zu einem erheblichen finanziellen und rufschädigenden Schaden für Organisationen führen. |

| Gegenmaßnahmen | Zu den Gegenmaßnahmen gegen Executive Phishing gehören Mitarbeiterschulungen, der Einsatz von Anti-Phishing-Tools und ein wachsamer Umgang mit E-Mails. | Der Schutz vor Whaling umfasst Schulungen zum Sicherheitsbewusstsein, fortschrittliche Bedrohungserkennung und starke Authentifizierungsmethoden. |

| Beispiele | Beispiele für Phishing von Führungskräften sind gefälschte Anfragen für Geldtransfers oder die gemeinsame Nutzung von Daten, die an Führungskräfte gesendet werden. | Beim Whaling werden gezielte E-Mails an hochrangige Führungskräfte versandt, oft in böser Absicht oder mit betrügerischen Anfragen. |

Lesen Sie dazu: Whaling-Phishing vs. Normales Phishing

Abwehr und Abhilfemaßnahmen für Phishing-Angriffe auf Führungskräfte

Die folgenden Sicherheitsmaßnahmen können dazu beitragen, Ihr Unternehmen vor Executive Phishing zu schützen:

DMARC-Einführung

DMARC ermöglicht es Unternehmen, die Nutzung ihrer Domänen zu melden und ISPs und anderen E-Mail-Anbietern zu helfen, geeignete Maßnahmen zu ergreifen, wenn sie betrügerische Nachrichten von diesen Domänen sehen.

Schulung zum Sicherheitsbewusstsein

Schulungen zum Sicherheitsbewusstsein helfen den Mitarbeitern, potenzielle Bedrohungen zu erkennen, bevor sie zu einem Problem werden.

In Schulungen zum Sicherheitsbewusstsein lernen die Mitarbeiter, wie sie verdächtige E-Mails anhand des Inhalts, des Absenders und der Betreffzeile erkennen können. Außerdem lernen die Mitarbeiter, wie sie diese E-Mails melden können, damit sie nicht Opfer eines Angriffs werden.

Multi-Faktor-Authentifizierung (MFA)

Die Multi-Faktor-Authentifizierung (MFA) fügt eine weitere Sicherheitsebene hinzu, indem sie von den Nutzern verlangt, dass sie einen Code eingeben, der an ihr Telefon gesendet oder von einem physischen Gerät generiert wird, bevor sie Zugang erhalten.

E-Mail-Filterung und Anti-Phishing-Tools

Die erste Verteidigungslinie ist die Verwendung von E-Mail-Filtersoftware, um Phishing-E-Mails herauszufiltern. Mit dieser Software können Benutzer festlegen, welche E-Mail-Adressen als verdächtig gelten sollen, und diese automatisch zurückweisen.

Darüber hinaus kann es auch dazu verwendet werden, legitime E-Mails zu erkennen, die gefälscht sind, und diese automatisch abzulehnen, ebenso wie alle Anhänge, die bösartig sein könnten.

Lesen Sie dazu: Der Unterschied zwischen Anti-Spam und DMARC

Regelmäßige Software-Updates und Patch-Management

Stellen Sie sicher, dass die gesamte Software auf dem neuesten Stand ist, insbesondere Browser, Betriebssysteme und Anwendungen von Drittanbietern. Dies gilt sowohl für physische als auch für virtuelle Maschinen.

Patches enthalten oft Sicherheitsbehebungen für Schwachstellen, die von Angreifern ausgenutzt werden könnten, die ein System bereits kompromittiert haben.

Letzte Worte

Diese Form des Phishing ist zwar nicht die häufigste, kann aber dennoch negative Auswirkungen auf Privatpersonen und Unternehmen haben. Wenn Sie Nachrichten von Personen erhalten, die Sie nicht kennen, oder über Situationen, die nicht sofort real erscheinen, sollten Sie die gesendeten Dateien nicht vorschnell öffnen.

Es ist gut möglich, dass Sie Opfer eines Phishing-Angriffs werden. Wenn das der Fall ist, sollten Sie unsere Tipps befolgen, um sich zu schützen.