PowerDMARCs E-Mail-Authentifizierungs-Blog - Lesen Sie die neuesten Nachrichten und Updates

SVB E-Mail-Spoofing und Impersonation

BlogDer jüngste Zusammenbruch der Silicon Valley Bank war in der vergangenen Woche Gegenstand zahlreicher Spekulationen, und nun scheint es, dass auch Cyberkriminelle die Situation ausnutzen.

Microsoft sendet jetzt DMARC-Berichte für Outlook-Nutzer in Unternehmen

BlogGemäß Microsofts Update, das am 21. März 2023 ausgerollt wurde, können Berichte über die Authentifizierung und Zustellbarkeit mit DMARC von allen Domaininhabern empfangen werden, deren MX auf Office 365 zeigt. Dieses wichtige Update ermöglicht es Domänenbesitzern,...

SPF vs. DKIM vs. DMARC

BlogSPF vs. DKIM vs. DMARC: Dies sind die drei Hauptprotokolle, die zur Überprüfung der Authentizität einer E-Mail verwendet werden können.

E-Mail-Spoofing-as-a-Service

BlogE-Mail-Spoofing-as-a-Service-Anbieter bieten in der Regel eine webbasierte Schnittstelle oder eine API an, über die Benutzer gefälschte E-Mails erstellen und versenden können.

Wie richtet man einen SPF-Eintrag ein? - SPF-Einrichtungsanleitung

BlogRichten Sie den SPF-Eintrag ein und fügen Sie ihn zu Ihrer Domain hinzu. Erfahren Sie mehr über Fehler in SPF-Einstellungen und überwachen Sie diese mit PowerDMARC für eine zuverlässige E-Mail-Authentifizierung und -Schutz.

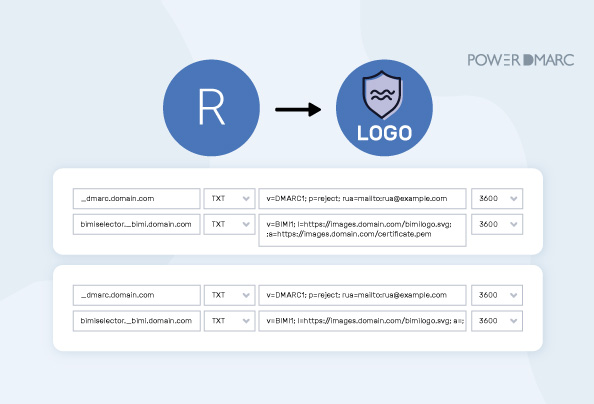

BIMI-Datensatz: 5 Schritte zur Erstellung und Veröffentlichung eines BIMI-Datensatzes

BlogVerbessern Sie Ihr E-Mail-Angebot mit BIMI-Einträgen. Erfahren Sie, wie Sie einen BIMI-Datensatz erstellen, verifizieren und veröffentlichen, um Ihre Markenidentität zu verbessern und E-Mail-Sicherheit.

Wie behebt man die Fehlermeldung "Der DNS-Datensatz Typ 99 (SPF) ist veraltet"?

BlogMöglicherweise sind Sie auf eine SPF-Eintragswarnung gestoßen: "Der DNS-Eintragstyp 99 (SPF) ist veraltet", da er 2014 eingestellt wurde.

Was ist ein Brute-Force-Angriff und wie funktioniert er?

BlogBei einem Brute-Force-Angriff probiert der Angreifer systematisch alle möglichen Zeichenkombinationen aus, bis er die richtigen Anmeldedaten findet.

Arten von Malware: Ein vollständiger Leitfaden

BlogZu den gängigen Arten von Malware gehören Spyware, Adware, Ransomware, Computerviren, trojanische Pferde usw.

Whaling-Phishing vs. reguläres Phishing: Was ist der Unterschied und warum ist er wichtig?

BlogWhaling-Phishing ist eine sehr gezielte Form des Phishings, die speziell auf leitende Angestellte und hochrangige Beamte innerhalb eines Unternehmens abzielt.