BreakSPF-Angriffe: Überlisten Sie die Hacker und schützen Sie Ihre E-Mail

von

In dem Maße, wie sich die Technologien weiterentwickeln, wachsen auch die virtuellen Bedrohungen und Angriffe. Neue Formen von E-Mail-basierten Bedrohungen nehmen Gestalt an, mit höherer Intensität und größerem Umfang. Ein wichtiges Beispiel für eine kürzlich entdeckte E-Mail-basierte Bedrohung wird in einer detaillierten Studie von Researchgate hervorgehoben - bekannt als BreakSPF, das bestehende Schwachstellen in einem der am häufigsten verwendeten E-Mail-Authentifizierungsprotokolle, dem Sender Policy Framework (SPF), ausnutzt. Besonders besorgniserregend an dieser neuen Art von Bedrohung ist, dass sie in großem Umfang Schaden anrichten und Millionen von Domänen gleichzeitig gefährden kann.

Wichtigste Erkenntnisse

BreakSPF ist ein neues Angriffssystem, das SPF-Prüfungen umgeht, um E-Mail-Spoofing zu betreiben. Domänen mit freizügigen SPF-Konfigurationen sind besonders anfällig für diese Art von Angriff. BreakSPF macht sich die Tatsache zunutze, dass viele Unternehmen gemeinsam genutzte E-Mail-Infrastrukturen verwenden, sei es von Cloud-E-Mail-Dienstanbietern, Proxys oder Content Delivery Networks (CDNs) mit gemeinsam genutzten IP-Pools. Die breit definierten IP-Bereiche in den SPF-Datensätzen dieser gemeinsam genutzten E-Mail-Infrastrukturen bieten Hackern und Angreifern einen fruchtbaren Boden für ihre Aktionen.

Die meisten herkömmlichen E-Mail-Spoofing- oder Phishing-Angriffe versuchen, die E-Mail-Sicherheit durch Social Engineering oder Malware zu umgehen. BreakSPF hingegen zielt auf den SPF-Mechanismus selbst ab und nutzt genau das System aus, das Sie vor E-Mail-Spoofing-Versuchen schützen soll. Anders ausgedrückt: Während einfache, herkömmliche E-Mail-Spoofing- oder Phishing-Angriffe durch SPF- oder DKIM-Prüfungen blockiert werden können, können Bedrohungsakteure bei einem BreakSPF-Angriff diese Überprüfungen umgehen, so dass gefälschte E-Mails problemlos in die Postfächer ahnungsloser Empfänger gelangen können.

Laut dem Konferenzbeitrag von Researchgatehaben 51,7 % der Domänen SPF-Einträge, die mehr als 65.536 (216) IP-Adressen enthalten". Ein solch großer Bereich ist nicht nur gefährlich, sondern auch völlig unnötig, da die meisten E-Mail-Domänen nicht so viele IP-Adressen benötigen. Übermäßig verschachtelte, überwältigend große SPF-Einträge können dazu führen, dass die SPF-Lookup-Grenzen möglicherweise überschritten werden. Dies könnte es Hackern ermöglichen, die bestehenden Sicherheitsprotokolle zu umgehen. Denn wenn der SPF-Datensatz zu komplex ist und der SPF-Lookup-Grenzwert überschritten wird, erfüllt die Schutzschicht nicht mehr die Aufgabe, für die sie ursprünglich gedacht war.

Der Angriff funktioniert folgendermaßen: Ein Angreifer findet eine beliebte Domäne (z. B. example.com) mit einer anfälligen SPF-Konfiguration, d. h. ihr SPF-Datensatz lässt einen großen Bereich von IP-Adressen zu. Der Angreifer nutzt öffentliche Dienste, die Zugang zu IP-Adressen innerhalb dieses zulässigen Bereichs bieten. Sie senden dann gefälschte E-Mails von diesen IP-Adressen an die Opfer. Da die SPF-Validierung die IP-Adresse des Absenders prüft und sie als legitim ansieht (da sie in den SPF-Eintrag der Domäne fällt), passieren die gefälschten E-Mails die SPF- und DMARC-Prüfungen. Infolgedessen erhalten die Opfer authentisch aussehende E-Mails, die die Standardmaßnahmen zur E-Mail-Authentifizierung umgangen haben.

Die wichtigsten Elemente dieses Angriffs sind:

Die E-Mail-Übertragung erfolgt im Allgemeinen über zwei Hauptkanäle: HTTP-Server und SMTP-Server. Auf dieser Grundlage wird der BreakSPF-Angriff selbst von Researchgate in drei verschiedene Gruppen eingeteilt:

Bei Angriffen mit festen IP-Adressen behalten die Angreifer langfristig die Kontrolle über bestimmte IP-Adressen. Sie agieren als Mail Transfer Agents (MTAs) und senden bösartige, gefälschte E-Mails direkt an den E-Mail-Dienst des Opfers. Diese Angriffe nutzen häufig gemeinsam genutzte Infrastrukturen wie Cloud-Server und Proxy-Dienste. Herkömmliche Spam-Abwehrmechanismen, einschließlich Greylisting, sind im Allgemeinen unwirksam gegen Angriffe mit festen IP-Adressen.

Bei dieser Methode haben die Angreifer nicht die Kontrolle über bestimmte ausgehende IP-Adressen für jede Verbindung. Sie bewerten jedoch dynamisch, welche Domänen auf der Grundlage der aktuellen ausgehenden IP-Adresse am anfälligsten sind, und erlangen so vorübergehend die Kontrolle durch verschiedene Funktionen oder Methoden. Da sich diese IP-Adressen ständig ändern, werden herkömmliche IP-Blacklisting-Methoden gegen Angriffe mit dynamischen IP-Adressen wieder unwirksam. Während die frühere Methode, Angriffe mit festen IP-Adressen, Cloud-Server und Proxy-Dienste nutzte, nutzen dynamische IP-Adressen-Angriffe öffentliche Infrastrukturen (z. B. serverlose Funktionen, CI/CD-Plattformen usw.).

Bei protokollübergreifenden Angriffen müssen die Angreifer nicht einmal die direkte Kontrolle über IP-Adressen haben. Stattdessen betten die Hacker SMTP-Daten in HTTP-Datenpakete ein. Anschließend leiten sie diese Pakete mit Hilfe von HTTP-Proxys und CDN-Exit-Knoten an den E-Mail-Dienst des Opfers weiter. Bei protokollübergreifenden Angriffen auf das Opfer nutzen die Hacker häufig eine gemeinsam genutzte Infrastruktur (z. B. offene HTTP-Proxys, CDN-Dienste usw.). Diese Art von Angriffen ist extrem schwer zu erkennen oder zurückzuverfolgen, da sie auf sehr intransparente Weise erfolgt.

Domains auf der ganzen Welt können leicht Opfer von Phishing-Angriffen werden und durch BreakSPF-Angriffe sehr sensible, vertrauliche Daten an Hacker preisgeben. Unternehmen können auch ihren Ruf bei den Menschen verlieren, die ihnen und der von ihnen stammenden Kommunikation vertraut haben.

Zahlreiche namhafte Unternehmen können aufgrund einer Verschlechterung ihres Rufs erhebliche finanzielle Verluste erleiden und Marktanteile verlieren. Dies bedeutet, dass BreakSPF-Angriffe nicht nur direkte und indirekte Auswirkungen auf die Datensicherheit und den Schutz der Privatsphäre haben können, sondern auch auf andere Aspekte eines Unternehmens wie das Markenimage, den Umsatz und die Marktposition.

Abgesehen von den Auswirkungen auf Unternehmen auf Mikroebene werden solche massiven Phishing-Angriffe und umfangreiches E-Mail-Spoofing das Vertrauen in den E-Mail-Verkehr insgesamt untergraben und sich auf die persönliche, berufliche und unternehmerische Kommunikation auswirken. Dies gilt auch für Einzelpersonen, die sich bei ihren Nebenbeschäftigungen auf E-Mails verlassen, z. B. bei freiberuflichen Tätigkeiten oder Online-Geschäften, die für ihren Erfolg in hohem Maße auf eine sichere und vertrauenswürdige Korrespondenz angewiesen sind. Aufgrund dieser Bedrohungen könnten die Menschen gezwungen sein, auf alternative Plattformen auszuweichen, was etablierte Kommunikationsstrukturen und Marketingkampagnen, die E-Mail als Kernstrategie nutzen, stören würde.

Die Auswirkungen von BreakSPF-Angriffen gehen also über ein bestimmtes geografisches oder kategorisches Gebiet hinaus. Betroffen sind Einzelpersonen und Unternehmen, die E-Mail-Kommunikation für eine Vielzahl von Bedürfnissen und Zwecken nutzen.

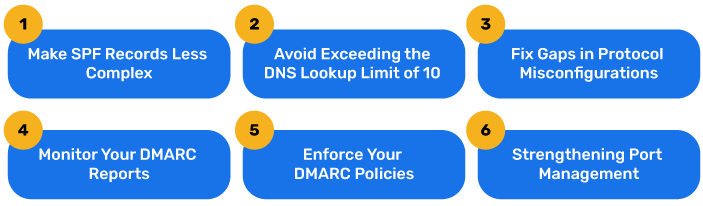

Es gibt mehrere wichtige Maßnahmen, die Sie ergreifen können, um solche Angriffe auf Ihre Domain zu verhindern und Ihr Unternehmen und Ihre Mitarbeiter zu schützen:

Nach den bewährten SPF-Verfahren sollte es nur einen SPF-Eintrag für eine bestimmte Domäne geben. Leider sind komplexe, mehrfache SPF-Einträge für eine einzige Domäne heute sehr häufig, da die Domänenbesitzer der genauen SPF-Verwaltung nicht genügend Aufmerksamkeit schenken.

Dieses Fehlverhalten führt zu SPF-Validierungsfehlern, in deren Folge selbst legitime E-Mails oft als Spam markiert werden. Dies schadet der Zustellbarkeit von E-Mails insgesamt und gefährdet die Unternehmenskommunikation und den Ruf.

"SPF Permerror: too many DNS lookups" (SPF-Fehler: zu viele DNS-Lookups) ist die Meldung, die Sie erhalten, wenn Sie das Limit von 10 DNS-Lookups überschreiten. Permerror wird als SPF-Fail aufgrund eines permanenten Fehlers behandelt und kann oft verhindern, dass die E-Mail den Posteingang des vorgesehenen Empfängers erreicht, oder sie als verdächtig kennzeichnen. Dies kann zu ernsthaften Problemen bei der Zustellbarkeit von E-Mails führen.

Es gibt mehrere Maßnahmen, die Sie ergreifen können, um zu vermeiden, dass die Grenze von 10 DNS-Lookups überschritten wird. Sie können zum Beispiel unnötige "include"-Anweisungen und verschachtelte IPs entfernen, indem Sie eine SPF-Verflachung Dienstes.

Vorzugsweise können Sie Ihren SPF-Eintrag optimieren, indem Sie SPF-Makros. Bei PowerDMARC helfen wir unseren Kunden, jedes Mal einen fehlerfreien SPF-Eintrag mit unbegrenzten Suchvorgängen zu erreichen, und zwar mit unserem gehosteten SPF Lösung, die die Macros-Integration nutzt.

Weitere Informationen finden Sie in unserem Blogbeitrag über die notwendigen Schritte zur SPF-Fehler zu beheben.

BreakSPF kann die SPF- und DMARC-Überprüfung umgehen. Es ist wichtig, Lücken oder Fehlkonfigurationen bei der Übernahme von SPF und DMARC zu erkennen und zu beheben, um zu verhindern, dass Angreifer die Verifizierungsprüfungen umgehen. Zu solchen Lücken und Fehlkonfigurationen können die fehlerhafte Übernahme von DMARC und SPF, fehlende rechtzeitige Aktualisierungen oder Optimierungen usw. gehören.

Wenn Sie die DMARC-Berichte für Ihre Domänen aktivieren und sie sorgfältig überwachen, können Sie auch Probleme und Fehlkonfigurationen in den bestehenden E-Mail-Authentifizierungsprotokollen erkennen. Diese Berichte liefern Ihnen eine Fülle von Informationen, die zur Erkennung verdächtiger IP-Adressen führen können.

DMARC sollte nicht nur mit SPF und DKIM kombiniert werden, sondern auch mit strengen Richtlinien wie DMARC Reject eingesetzt werden, um allzu freizügige Richtlinien zu vermeiden. Die Richtlinie DMARC none bietet keinen Schutz vor Cyberangriffen. Sie sollte nur in der Anfangsphase der E-Mail-Authentifizierung (d. h. in der Überwachungsphase) verwendet werden.

Wenn Sie diese Richtlinie jedoch über die anfängliche Überwachungsphase hinaus beibehalten, kann dies zu ernsthaften Sicherheitsproblemen führen, da Ihre Domäne dadurch anfällig für Cyberangriffe wird. Denn selbst wenn DMARC für Ihre E-Mail fehlschlägt, wird die E-Mail unter der "none"-Richtlinie dennoch an den Posteingang des Empfängers zugestellt, oft mit bösartigem Inhalt.

Die Stärkung und Verbesserung der Port-Verwaltung für Cloud-Dienste wird auch dazu beitragen, Angreifer am Missbrauch von Cloud-IP zu hindern. Cloud-Dienste sind eine häufige Quelle für Cyberangriffe. Dies liegt daran, dass die Cloud häufig als Speicher für wichtige, sensible Daten genutzt wird, was sie zu einem attraktiven Ziel für Hacker macht. Darüber hinaus können Cloud-Angriffe auch zu Datenschutzverletzungen führen, denn sobald es den Hackern gelingt, sich Zugang zum Cloud-Konto zu verschaffen, können sie sofort alle Daten einsehen und stehlen.

Alle Ihre Daten in einer zentralen Cloud-Plattform zu haben, mag zwar eine Reihe von Vorteilen mit sich bringen, kann aber auch sehr gefährlich für Ihre Online-Sicherheit sein. Daher sind proaktive Maßnahmen wie Datenverschlüsselung, Erkennung von Eindringlingen und strenge Zugangskontrolle von größter Bedeutung, um die Sicherheit Ihrer Cloud-Dienste und Ihres Unternehmens insgesamt zu verbessern.

Benötigen Sie Hilfe und Beratung bei der korrekten Anwendung Ihrer E-Mail-Authentifizierungsprotokolle? PowerDMARC ist hier, um zu helfen!

Der übliche verwaltete SPF-Dienst von PowerDMARC - PowerSPFbietet ein umfangreiches Angebot an gehosteten SPF-Verwaltungs- und Optimierungslösungen für Unternehmen aus der ganzen Welt und hilft Ihnen, BreakSPF und viele andere SPF-bezogene Fehler und Probleme zu vermeiden. Verbessern Sie die Sicherheit Ihrer Domain - Kontaktieren Sie PowerDMARC noch heute und genießen Sie die Sicherheit Ihrer digitalen Kommunikation!

Werkzeuge

Produkt

Unternehmen

OnDMARC von Red Sift-Alternativen: Top-Alternativen und Konkurrenten

OnDMARC von Red Sift-Alternativen: Top-Alternativen und Konkurrenten