Kimsuky nutzt DMARC "Keine"-Richtlinien für aktuelle Phishing-Angriffe aus

von

Die nordkoreanische Hackergruppe Kimsuky hat es auf Unternehmen mit schwachen DMARC-Richtlinien abgesehen, um Phishing-Angriffe zu starten. Erfahren Sie, wie Sie DMARC durchsetzen und sich vor Kimsuky schützen können.

Die nordkoreanische Hackergruppe Kimsuky ist in der Cyberwelt nicht neu. Diese hochentwickelte Gruppe von Bedrohungsakteuren ist wieder aktiv und zielt nun auf Domains mit permissiven DMARC-Richtlinien, um gezielte Phishing-Angriffe zu starten.

Kimsuky hat schon immer auf Social-Engineering-Taktiken gesetzt und dabei häufig E-Mails als Angriffsmedium genutzt. Bei den jüngsten Angriffen haben sie jedoch einen anderen Weg eingeschlagen und DMARC-Richtlinien ausgenutzt, die keinen Schutz bieten. Dies unterstreicht die Notwendigkeit der DMARC-Durchsetzung Praktiken, die für die Sicherheit eines Unternehmens von zentraler Bedeutung sind.

Am 2. Mai 2024 veröffentlichten das Federal Bureau of Investigation (FBI), das US-Außenministerium und die National Security Agency (NSA) eine gemeinsame Empfehlung in dem vor Kimsuky gewarnt wird, der freizügige DMARC-Richtlinien ausnutzt, um Spearphishing-Angriffe zu starten. Gehen wir der Sache auf den Grund!

Wichtigste Erkenntnisse

Die Kimsuky-Hackergruppe hat viele Namen - Velvet Chollima, Black Banshee und Emerald Sleet sind nur einige von ihnen. Kimsuky hat seine Wurzeln in Nordkorea und begann mit Cyber-Spionageangriffen auf südkoreanische Forschungs- und Politikinstitute, Kernkraftbetreiber und Ministerien.

Diese Hackergruppe ist zwar schon seit mehr als zehn Jahren aktiv, hat aber in letzter Zeit ihren Aktionsradius auf Organisationen in Russland, den USA und Europa ausgeweitet.

Ihre DMARC-Richtlinie ist ein obligatorisches Feld in Ihrem DMARC-Datensatz, das die Maßnahmen festlegt, die auf der Client-Seite für Nachrichten ergriffen werden, die DMARC nicht bestehen. Ihre DMARC-Richtlinie kann die empfangenden Server anweisen, fehlgeschlagene Nachrichten zu verwerfen oder unter Quarantäne zu stellen. Im No-Action-Modus kann sie die Server auch anweisen, überhaupt keine Maßnahmen zu ergreifen!

Die nordkoreanische Hackergruppe Kimsuky hat es auf Domänen mit DMARC-Richtlinien ohne Aktionen abgesehen, um deren mangelnden Schutz auszunutzen. Dadurch haben sie eine höhere Chance, ihre Phishing-E-Mails erfolgreich zuzustellen.

Als Domänenbesitzer können Sie eine der drei DMARC-Richtlinien wählen: keine, abweisen und unter Quarantäne stellen. Wie der Name schon sagt, ist "Keine" eine Richtlinie, die keine Maßnahmen vorsieht, während "Ablehnen" und "Quarantäne" nicht autorisierte E-Mails ablehnen und unter Quarantäne stellen.

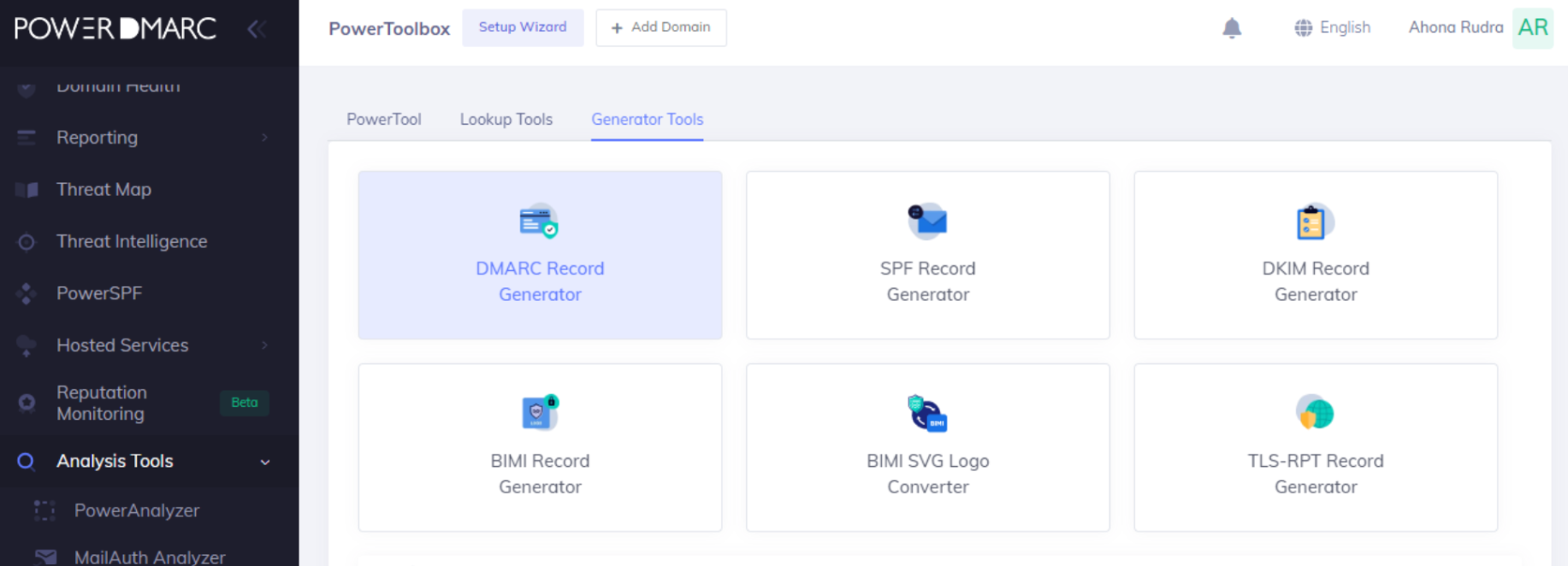

Um Ihre Richtlinie zu konfigurieren, müssen Sie beim Erstellen Ihres DMARC-Datensatzes das Tag p= hinzufügen.

Die DMARC-Non-Policy ist permissiv. Es handelt sich um einen Richtlinienmodus, der keinen Schutz vor Cyberangriffen bietet. Aber heißt das, dass sie keinen Zweck erfüllt? Das ist nicht ganz richtig. DMARC none wird in der Regel in der Anfangsphase der E-Mail-Authentifizierung verwendet, die auch als "reine Überwachungsphase" bezeichnet werden kann. Dieser Modus kann als Kontrolle verwendet werden, um Ihre Konfiguration zu testen und Ihren E-Mail-Verkehr zu überwachen. Wir raten jedoch davon ab, diesen Modus über einen längeren Zeitraum beizubehalten, da er Ihre Domain anfällig für Cyberangriffe macht. Ihr ultimatives Ziel sollte es sein, sicher in einen Durchsetzungsmodus zu wechseln.

Im Folgenden finden Sie ein Beispiel für einen DMARC-Datensatz mit einer permissiven oder schwachen DMARC-Richtlinie:

v=DMARC1; p=keine;

Hier bedeutet das p=none-Tag, dass die Richtlinie auf "none" gesetzt ist und keinen Schutz bietet. Außerdem sind in diesem DMARC-Datensatz keine "rua"-Tags eingerichtet, so dass der Überwachungszweck der DMARC-Richtlinie "none" nicht genutzt wird.

Es gibt einen entscheidenden Nachteil der DMARC-Nicht-Richtlinie, der Ihnen unter bestimmten Umständen schaden kann. Selbst wenn DMARC für Ihre E-Mail fehlschlägt, wird die E-Mail dem Empfänger zugestellt, wenn Sie die Richtlinie "Keine" verwenden. Das heißt, wenn Ihre Domäne von einem Bedrohungsakteur gefälscht wird, um Phishing-E-Mails an Ihre Kunden zu senden, werden die E-Mails trotz fehlgeschlagener DMARC-Authentifizierung zugestellt.

Es gibt mehrere Versionen von Kimsuky-Angriffen, vor denen die Bundesbehörden in ihren Warnungen zwischen 2023 und 2024 gewarnt haben. Im Folgenden werden einige wichtige Erkenntnisse zum Verständnis der Angriffstaktiken von Kimsuky erläutert:

Das FBI beschreibt in seinem IC3-Bericht mehrere Präventivmaßnahmen, die Sie ergreifen können, um die jüngsten Kimsuky-Angriffe zu verhindern. Schauen wir uns an, welche das sind:

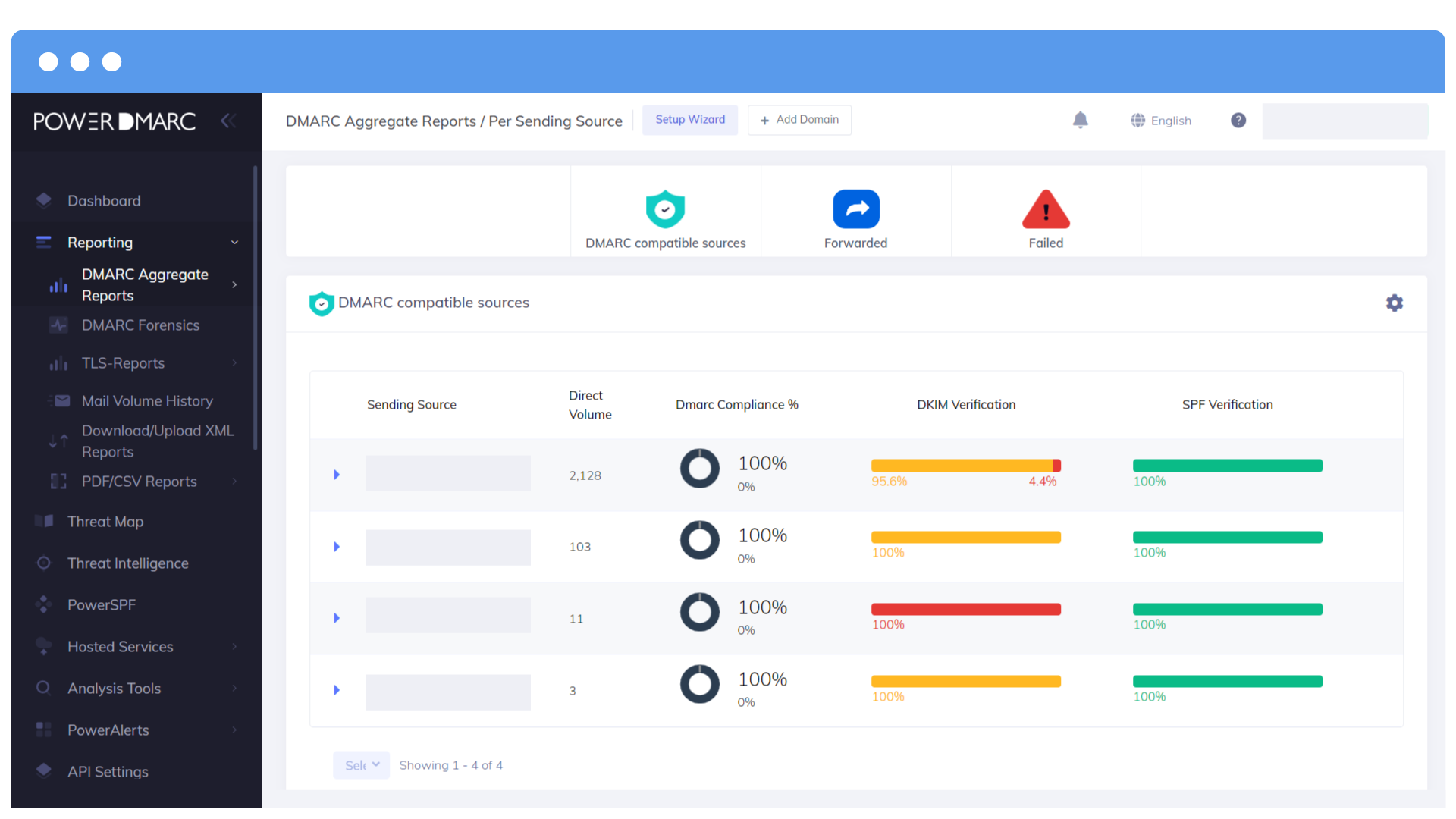

Um zu verhindern, dass Kimsuky schwache DMARC-Richtlinien ausnutzt, sollten Sie zu etwas Stärkerem wie einer erzwungenen Richtlinie wechseln. "Quarantäne" und "Ablehnen" sind zwei solche Richtlinienmodi, die Sie konfigurieren können. Bei diesen Richtlinien werden nachgemachte Phishing-E-Mails entweder verworfen oder unter Quarantäne gestellt, anstatt direkt an den Posteingang des Kunden weitergeleitet zu werden.

Bei falscher Konfiguration können jedoch auch Ihre legitimen E-Mails verworfen werden! Aus diesem Grund ist es wichtig, bei der Konfiguration einer erzwungenen Richtlinie Vorsicht walten zu lassen. Hier erfahren Sie, wie Sie DMARC-Reject sicher implementieren können:

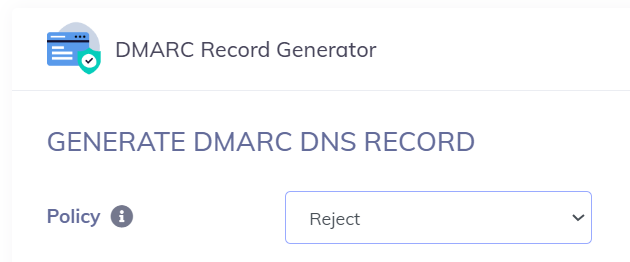

Hinweis: Wenn Sie DMARC zum ersten Mal einrichten, verwenden Sie die Richtlinie "keine", um alle Ihre Sendequellen mit Hilfe unseres Dashboards und der Berichtsansichten zu überwachen.

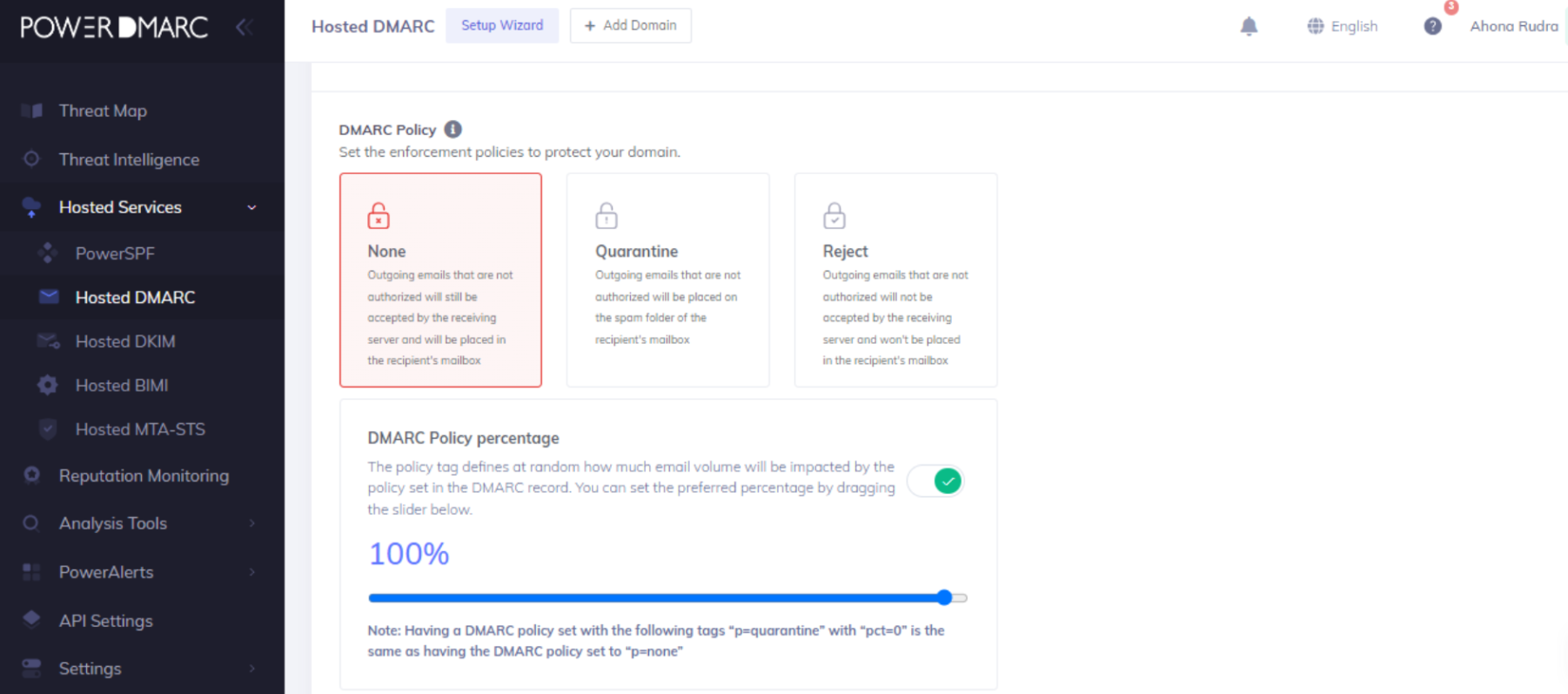

Sobald die legitimen Sendequellen korrekt konfiguriert sind, um DMARC-konforme E-Mails zu senden, können Sie DMARC durchsetzen, indem Sie Ihre Richtlinie auf Quarantäne und dann auf Ablehnung aktualisieren. Unser gehostete DMARC Lösung können Sie ganz einfach zwischen verschiedenen Richtlinienmodi wechseln, ohne auf Ihr DNS zugreifen zu müssen. Sobald Sie mit Ihrer Einrichtung zufrieden sind, navigieren Sie einfach zu Hosted DMARC und aktualisieren Ihren Richtlinienmodus.

Wenn Sie auf p=reject eingestellt sind, müssen Sie Ihren E-Mail-Verkehr regelmäßig überwachen, um sicherzustellen, dass Ihre legitimen Nachrichten auch zugestellt werden. Unser DMARC-Berichts-Tool vereinfacht die Verwaltung von DMARC-Berichten, um die Zustellbarkeit zu gewährleisten. Beginnen Sie noch heute mit der sicheren Umstellung auf eine erzwungene Richtlinie und stärken Sie Ihren Schutz vor Kimsuky!

Das FBI nennt mehrere Warnzeichen, die in Phishing-E-Mails zu finden sind und die ein eindeutiges Indiz sein können. Schauen wir uns diese an:

All dies können verräterische Anzeichen für einen Kimsuky-Phishing-Angriff sein. Unter diesen Umständen ist es ratsam, sich nicht mit dem Inhalt der E-Mail zu befassen oder auf Anhänge zu klicken.

Das jüngste Wiederaufflammen der Kimsuky-Angriffe, die permissive DMARC-Richtlinien ausnutzen, ist ein weiterer Beweis für die sich ständig weiterentwickelnde Natur von Cyberangriffen. Wie wir gesehen haben, nutzen sie DMARC-Richtlinien, die keine Maßnahmen vorsehen, so geschickt aus, dass Unternehmen unbedingt strengere Maßnahmen zum Schutz vor Phishing-Angriffen ergreifen müssen.

Die gemeinsame Empfehlung des FBI, des US-Außenministeriums und der NSA ist ein deutlicher Hinweis auf die drohenden Gefahren, die von solchen Bedrohungsakteuren ausgehen. Durch die Umstellung auf durchgesetzte DMARC-Richtlinien und die Wachsamkeit gegenüber den von den Bundesbehörden beschriebenen Warnzeichen können Unternehmen ihre Abwehrkräfte stärken und das Risiko verringern, Opfer der ausgeklügelten Taktiken von Kimsuky zu werden.

Unternehmen und Einrichtungen müssen bei der Anpassung und Aktualisierung von Sicherheitsprotokollen proaktiv bleiben. Um loszulegen, kontaktieren Sie uns noch heute!

Werkzeuge

Produkt

Unternehmen

PowerDMARC und SecLytics arbeiten gemeinsam an der Integration von Bedrohungsdaten bei...

PowerDMARC und SecLytics arbeiten gemeinsam an der Integration von Bedrohungsdaten bei...